Как защититься и восстановиться после атаки шифровальщика

Меня зовут Женя Шмидт, я менеджер продуктов информационной безопасности в Selectel [1]. Представьте: вы получили письмо с темой «Специальные условия для сотрудников компании» и файлом во вложении. Отправителем значится ваш работодатель.

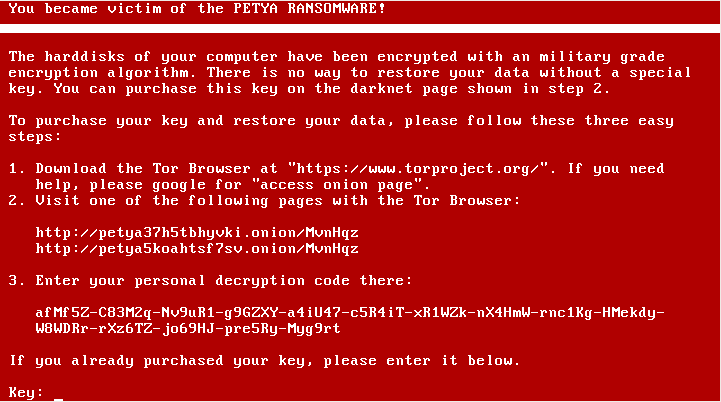

Вы кликаете на документ, но вместо бонусов и скидок получаете шифровку всех файлов, сохраненных на компьютере. Это вирус-шифровальщик, а отправил его злоумышленник, который сделал почтовый адрес, почти идентичный с адресом компании… Как с этим справиться?

Что это и чем опасно

Вирус-шифровальщик — это тип вредоносного программного обеспечения, который шифрует файлы на зараженном компьютере пользователя и требует выкуп за расшифровку. После такой атаки человек может полностью лишиться доступа к своим данным.

Принцип работы вирусов-шифровальщиков основан на том, что они ищут на дисках потенциально ценную для пользователя информацию — документы, таблицы, картинки, базы данных — и шифруют все найденное.

Шифровальщики могут искать файлы не только на локальных, но и на сетевых дисках, а также сами будут пытаться распространиться по сети. При этом системные файлы шифровальщик часто не трогает, чтобы операционная система продолжала работу и пользователь смог увидеть ту самую страшную надпись с требованием выкупа.

Современные вирусы этого типа используют криптостойкие алгоритмы асимметричного шифрования, а сами ключи для расшифровки хранятся на удаленных «командных серверах». Обычно после шифрования вирус удаляется с компьютера, чтобы его было сложнее идентифицировать. Это усложняет попытку восстановления данных.

Security Center

Рассказываем о лучших практиках и средствах ИБ, требованиях и изменениях в законодательстве.

Исследовать → [3]

Кто подвержен риску

На эту тему есть множество исследований, и в некоторых из них утверждается, что с шифровальщиками уже столкнулся каждый седьмой пользователь интернета. Не берусь подтверждать такую оценку, но согласен с тем, что данный тип угроз очень популярен и никто не застрахован от встречи с ними.

Даже если вы среднестатистический пользователь и у вас на компьютере не хранится конфиденциальная информация, все равно будет очень больно потерять свой фотоархив или коллекцию книг. Киберпреступники бывают разные, они используют различные способы автоматизации и не всегда действуют избирательно. Хотя есть и группировки, которые целенаправленно выбирают жертву и пытаются заразить именно ее, чтобы получить большие выплаты — размер может достигать 1 млн долларов. За 2023 год киберпреступники суммарно похитили свыше 1 млрд долларов только за счет шифровальщиков.

Как появились шифровальщики

Первым известным вирусом-шифровальщиком стал троян AIDS (также известный как PCCyborg), созданный доктором биологических наук Джозефом Поппом в 1989 году. Тогда около 20 000 подписчиков журнала PC Business World получили по почте дискеты с надписью AIDS Information-Introductory Diskette 2.0. Получателями в основном были врачи. На дискете был интерактивный опросник на тему риска заражения СПИДом.

На деле же троян зашифровывал имена файлов и требовал выкуп 189 долларов на почтовый ящик в Панаме. Забавно, что к дискете прилагалась инструкция по установке и даже системные требования, а еще там было «Лицензионное соглашение», в котором было прописано, что за неуплату «программные механизмы окажут отрицательное влияние на другие программные приложения». AIDS не менял содержимое пользовательских файлов, а только их имена. Троян использовал симметричную криптографию (ключ содержал имя Dr. Joseph Lewis Andrew Popp Jr.) — вскоре были созданы утилиты для расшифровывания имен и удаления вредоноса.

В середине двухтысячных троянцы-вымогатели распространились — появились Gpcode, TROJ.RANSOM.A, Archiveus, Krotten, Cryzip и MayArchive. Они уже использовали RSA-шифрование с более сложными ключами. В 2011 был создан вымогатель, который имитировал уведомление о необходимости активировать Windows. В 2013 появился CryptoLocker, который распространялся через почтовое вложение фишингового письма. В 2016 году был обнаружен первый KeRanger — вирус-вымогатель, нацеленный на компьютеры под управлением операционной системы macOS X.

Появление криптовалют только подстегнуло волну вымогательства, сделав его массовым и анонимным. Появились вирусы-вымогатели WannaCry, Petya (и его модификация NotPetya), Conti, LockBit, REvil. Начались целые эпидемии, наносящие многомиллиардный урон не только обычным пользователям, но и крупным корпорациям.

Как работают вирусы-вымогатели

Работу вредоносов в общем виде можно разделить на несколько этапов:

-

проникновение в систему,

-

закрепление в системе,

-

сканирование файлов на дисках и по сети,

-

шифрование,

-

требование выкупа.

Основные типы

Существует несколько типов программ-вымогателей по воздействию:

-

шифровальщики — шифруют файлы на компьютере жертвы и требуют выкуп;

-

блокировщики (WinLocker) — блокируют систему и выводят на экран требование выкупа, при этом пользовательские файлы остаются нетронутыми;

-

трояны — заражают загрузочную запись (MBR) так, что операционная система перестает загружаться. У пользователя просят выкуп.

По способу распространения вымогатели делятся на тех, кто проникает в систему после действий пользователя, и тех, кто внедряется автономно.

Механизмы заражения

Одним из самых популярных способов проникнуть в систему остается фишинг — старый, но по-прежнему рабочий способ.

Жертва получает письмо с вредоносным вложением при открытии которого вместо документа запускается вредоносный файл. Главная задача злоумышленника — убедить пользователя, что он открывает действительно важный документ с ценной для него информацией. Тут уже могут вступать в игру различные механики социальной инженерии. По схожему принципу вирус распространяется и через фишинговые ссылки в интернете.

По данным Symantec [4], на каждые 2 000 электронных писем приходится одно фишинговое. В 2020 году в Google заявили [5], что ежедневно системы регистрируют 25 миллиардов спам-страниц. Фишинговые атаки — не редкость.

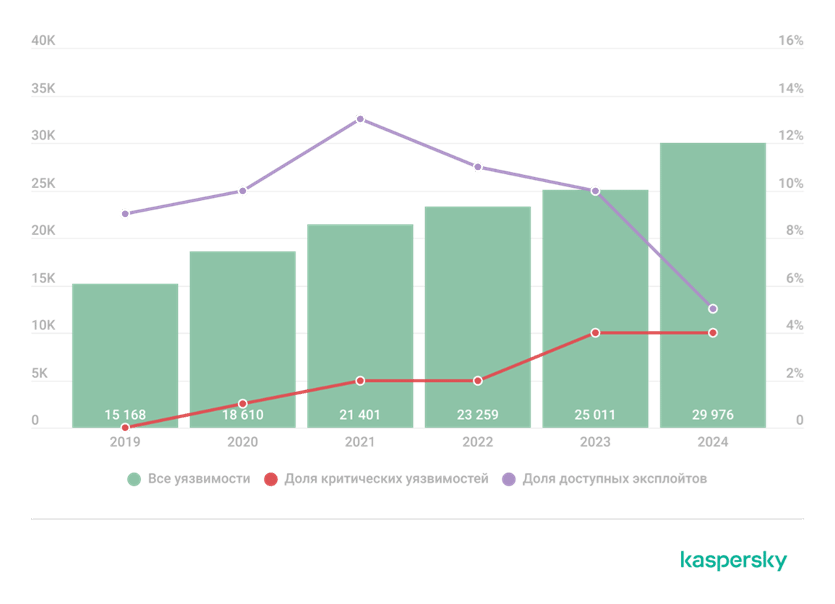

Современные механизмы проникновения могут использовать уязвимости веб-браузеров или другого прикладного ПО. В последнее время участились случаи проникновения через уязвимости протокола RDP и его брутфорс или с использованием утекших учетных данных. В таком случае от пользователя вообще не требуются никакие действия — заражение может произойти даже на сервере, на котором никто локально не работает.

Эволюция методов проникновения

По данным Лаборатории Касперского, за последние два года увеличилось количество атак с использованием уязвимостей нулевого дня. В 2024 году рост такого типа атак составил 30% относительно предыдущего года. Злоумышленники стремятся сделать свои атаки более эффективными и менее заметными для обнаружения. Для этого они разрабатывают собственные инструменты для эксплуатации уязвимостей для распространения по сети и закрепления в системе. Собственное вредоносное ПО снижает зависимость групп от общедоступных известных эксплойтов, позволяя им сохранить полный контроль над своими операциями и снизить вероятность обнаружения.

В результате появилась новая модель организации атак — шифровальщик как услуга (RaaS). Разработчики вредоносного ПО могут предоставлять злоумышленникам программы-вымогатели, инфраструктуру для управления, панель управления и даже техническую поддержку по подписочной модели.

Меры защиты

Нет одного решения для защиты данных от всех вымогателей — система защиты должна выстраиваться комплексно.

Конечно, антивирусы могут своевременно обнаруживать и блокировать действия большинства вирусов-шифровальщиков, а также определять вредоносное вложение в почте или предупреждать при переходе по фишинговой ссылке. Но, учитывая постоянное совершенствование методов и инструментов злоумышленников, это не может быть стопроцентной гарантией безопасности. Антивирус необходим, но этого недостаточно.

Важно регулярно обновлять системное и прикладное ПО. Это поможет устранить уязвимости, которые могут быть проэксплуатированы вирусами-шифровальщиками для проникновения в систему.

Рекомендации по цифровой гигиене [7]

-

Настройте файрвол [8] для доступа к системе. Если вы знаете, какие сервисы должны быть доступны для внешних подключений, заблокируйте доступ ко всем остальным используемым портам. Если доступ должен быть предоставлен только с определенных адресов, запретите доступ с других, т. е. настройте white list. Оптимально будет вообще ограничить доступ по открытым каналам и настроить вход только по виртуальным приватным соединениям. Тогда сервер будет недоступен из публичного интернета. Его не смогут просканировать, в нем не найдут уязвимости, к нему не подберут пароль.

Если у вас несколько серверов, которые взаимодействуют между собой, нужно подумать о внутренней сегментации сети и оставить разрешенными только те подключения, которые нужны для обеспечения работы. Это поможет предотвратить распространение вируса, если он все-таки сможет проникнуть на один из серверов.

-

Внедрите парольную политику и используйте двухфакторную аутентификацию везде, где это только можно. Настройте блокировку учетной записи при множественных неудачных попытках входа. Я уже не говорю о том, что учетные записи и пароли должны использоваться везде разные. Если у вас есть неиспользуемые учетные записи, отключите их.

-

Помните про нетехнические методы защиты. Я говорю о повышении грамотности в сфере ИБ. Истина простая, но о ней нужно помнить: не переходите по незнакомым ссылкам (и внимательно проверяйте адрес в тех, что кажутся знакомыми), не открывайте подозрительные почтовые вложения, не вступайте в диалог в мессенджерах с людьми, которые представляются сотрудниками спецслужб, службы безопасности банка или даже вашим руководством. Лучше быть немного параноиком и жить в парадигме, что все в интернете хотят вас обмануть. Если речь идет о компании, следует проводить обучение [9] и регулярные тренинги для сотрудников.

-

Создавайте резервные копии. Это уже не средство защиты, а средство восстановления после атаки. При организации резервного копирования есть старое, но рабочее правило «3-2-1». Оно говорит о том, что нужно хранить три резервные копии минимум на носителях двух типов, а одну из копий хранить на удаленной площадке. У этого правила есть и вариации с усилением: 3-2-1-1, 4-3-2, 3-2-1-0. Тут либо увеличивается количество копий (4-3-2), либо добавляется еще одно требование, например, дополнительная копия на отключаемом от сети устройстве или на неизменяемом хранилище. Нельзя забывать [10] и о регулярности создания резервных копий. Вы должны определить для себя, с потерей информации за какой период вы готовы смириться.

Если у вас есть некая конфиденциальная информация, думайте о ее защите не только в контексте возможности восстановиться, но и выполняйте как можно больше мер для предотвращения проникновения. Если злоумышленник пробрался в систему и получил доступ к информации, он может не только ее зашифровать, но и выгрузить себе.

Что делать при заражении

В первую очередь — не паниковать. Необдуманные действия могут только усугубить ситуацию.

Самостоятельные действия

Если вы обнаружили признаки заражения, отключите устройство от сети, чтобы оно не распространилось.

-

Оцените урон: зафиксируйте, какие данные повреждены, и оцените критичность их потери или утечки для вас. Не пытайтесь вернуть файлы различными инструментами для восстановления. Если у вас есть резервная копия и она актуальна, ваша задача — восстановится из бэкапа и не допустить повторения [11] ситуации. Бывают случаи, когда после атаки шифровальщика пользователь восстанавливался из резервной копии и продолжал свою работу, не меняя пароли, не усиливая политики сетевого доступа и не обновляя ПО. Повторного заражения в такой ситуации долго ждать не придется.

-

Существуют специальные инструменты для расшифровки данных после атаки некоторых известных вирусов. Можно проверить наличие декриптора для вашего случая на сайте nomoreransom.org [12]. Также существуют утилиты для восстановления после атак шифровальщиками от вендоров [13]антивирусного ПО. Если вам повезло и для вируса, которым вы заразились, уже существует декриптор, вам удастся восстановить файлы таким способом. Если декриптора еще нет, а данные восстановить вам надо не срочно или они не критичны, можно подождать, и тогда, возможно, через некоторое время появится декриптор и для вашего вируса.

Обратитесь к профессионалам

При невозможности самостоятельного восстановления следует обратиться к профильным организациям. Важно сохранить как можно больше артефактов в системе, чтобы сделать проверку специалистами более эффективной и повысить шансы на восстановление данных. Также специалисты в области ИБ помогу настроить систему защиты чтобы предотвратить повторение ситуации.

Стоит ли оплачивать выкуп

Однозначно нет! Есть несколько обоснований такого категоричного правила.

-

Выплата вымогателям — это поощрение их деятельности, что только мотивирует развивать методы, инструменты и техники атак.

-

Нет никаких гарантий, что после выплаты вы получите свои данные. Авторы атак — не джентльмены и не обязаны держать свое слово. Кроме того, не надо забывать, что инструменты шифрования и дешифраторы пишут тоже люди, а они могут ошибаться. Тогда нельзя исключать вариант, при котором вам выслали инструмент для восстановления после оплаты, но он не работает из-за ошибок в коде.

-

Существует риск повторного шантажа. Вымогатели могут зашифровать информацию повторно или начать угрожать тем, что продадут ваши данные конкурентам или просто выложат в открытый доступ.

Современные тенденции угроз

Можно выявить несколько основных трендов развития угроз шифровальщиков:

— применение искусственного интеллекта [14] в разработке вредоносного программного обеспечения;

— развитие модели предоставления RaaS, что снижает порог входа для злоумышленников и делает распространение более массовым, хотя и в ущерб качеству атак;

— развитие программ-вымогателей, нацеленных на эксплуатацию критических уязвимостей в ПО.

Аналитики отмечают [15] снижение общего дохода вымогателей. В 2023 году общая сумма выкупа была выше 1 млрд долларов, а в 2024 году — около 813 млн. Это может быть связано как с улучшением систем защиты и отказом платить выкуп, так и с сокрытием самого факта инцидента.

Заключение

Несмотря на то, что такой тип киберугроз не новый, он все еще остается одной из самых серьезных проблем как по охвату, так и воздействию. Универсального способа защиты нет — требуется комплексный подход, причем упор необходимо делать на предотвращении заражения.

Я надеюсь, что бэкапы своих данных вы и так уже давно делаете и периодически проверяете их целостность 😉

Автор: mr_shmidt_e

Источник [16]

Сайт-источник BrainTools: https://www.braintools.ru

Путь до страницы источника: https://www.braintools.ru/article/17762

URLs in this post:

[1] продуктов информационной безопасности в Selectel: https://selectel.ru/services/is/?utm_source=habr.com&utm_medium=referral&utm_campaign=is_article_+ransomware_290725_content

[2] Источник: https://www.kaspersky.ru/blog/new-ransomware-epidemics/17855/

[3] Исследовать →: https://selectel.ru/blog/security-center/?utm_source=habr.com&utm_medium=referral&utm_campaign=security_article_ransomware_290725_banner_065_01_ord

[4] Symantec: https://www.metacompliance.com/lp/ultimate-guide-phishing/

[5] заявили: https://www.seroundtable.com/google-search-25-billion-spammy-pages-each-day-30841.html

[6] Источник: https://www.kaspersky.ru/about/press-releases/uyazvimosti-operacionnyh-sistem-stali-glavnoj-celyu-zloumyshlennikov-v-2024-godu

[7] Рекомендации по цифровой гигиене: https://selectel.ru/blog/digital-hygiene/

[8] файрвол: https://docs.selectel.ru/cloud-servers/firewalls/

[9] обучение: http://www.braintools.ru/article/5125

[10] забывать: http://www.braintools.ru/article/333

[11] повторения: http://www.braintools.ru/article/4012

[12] nomoreransom.org: http://nomoreransom.org

[13] от вендоров: https://support.kaspersky.ru/utility

[14] интеллекта: http://www.braintools.ru/article/7605

[15] отмечают: https://www.chainalysis.com/blog/crypto-crime-ransomware-victim-extortion-2025/

[16] Источник: https://habr.com/ru/companies/selectel/articles/932112/?utm_source=habrahabr&utm_medium=rss&utm_campaign=932112

Нажмите здесь для печати.