Новости кибербезопасности за неделю с 4 по 10 августа 2025

Всё самое интересное из мира кибербезопасности /** с моими комментариями.

1) Shade BIOS: новый вектор атаки из BIOS, невидимый для антивирусов и ОС

На конференции Black Hat 2025 исследователь Казуки Мацуо из FFRI Security представил новый вектор атаки — Shade BIOS. В отличие от привычных UEFI-руткитов, этот метод позволяет запускать вредоносный код прямо из BIOS, вообще не взаимодействуя с операционной системой. То есть ни антивирус, ни EDR / XDR, ни сама ОС даже не узнают о происходящем.

Эта техника обманывает загрузчик ОС, изменяя карту памяти [1], и заставляет машину сохранить и использовать функции BIOS даже после загрузки Windows. В результате BIOS продолжает жить параллельно с ОС и становится полноценной платформой для вредоносной активности.

Мацуо объясняет:

«Это почти как вторая, миниатюрная операционка, работающая отдельно от основной и абсолютно незаметная для всех систем защиты».

Более того, код для BIOS можно писать на обычном C — просто использовать не API Windows, а протоколы BIOS, например, для записи на диск. Особенно пугает тот факт, что Shade BIOS — кросс-аппаратное решение. Он может одинаково работать на любом устройстве, сервере или материнской плате, если поддерживается UEFI.

/** Люблю я подобные уязвимости. Они как бы ломают привычную картину мира безопасности, расширяя её. А вы уверены в BIOS своего компьютера? ) Я по теме Shade BIOS отдельную статью написал [2], где представлена ссылка на оригинальный доклад (слайды презентации). Посмотрите, интересно.

2) Anthropic выпустила open source инструмент для автоматической проверки кода на уязвимости.

Инструмент [3], получивший название Claude Code Security Reviewer, использует модель искусственного интеллекта [4] Claude и интегрируется в GitHub Actions, сканируя pull-запросы на наличие потенциальных проблем с безопасностью.

Команда /security-review в терминале — проводит ad-hoc анализ кода прямо из вашей IDE. Claude ищет SQL-инъекции, XSS, ошибки [5] аутентификации и авторизации, небезопасную обработку данных и уязвимости в зависимостях. Дает пояснения, что не так, или даже сразу генерирует исправления.

Благодаря способности Claude понимать контекст кода, система может находить уязвимости в разных языках программирования. Она автоматически добавляет комментарии к проблемным участкам, отсеивает вероятные ложные срабатывания и анализирует только измененные файлы.

/** Классно. Ожидаемый мною Use Case. Только вот есть БОЛЬШАЯ пачка вопросов: Мы доверяем результатам проверки американского сканера? А он точно обо всех уязвимостях нам сообщит? И т.п. Каждый сам для себя должен ответить на эти вопросы. Но в чём точно плюс – есть код, можно забрать и переделать на свою локальную OnPrem-модель и протестировать. Понятно, что ваша модель должна быть затюнена на поиск уязвимостей.

3) Минцифры совместно с операторами связи разработало техническую схему, которая обеспечит гражданам доступ к мобильному интернету в условиях ограничений.

О согласовании [6] технической схемы сообщил глава Минцифры Максут Шадаев в кулуарах конференции «Цифровая эволюция», проходящей в Калуге.

«Минцифры совместно с операторами подготовило техническую схему доступа граждан к мобильному интернету в условиях ограничений. То есть, когда происходит блокировка, по капче (captcha — тест на определение, что пользователь — человек, а не робот) пользователи смогут получить доступ к белому списку основных сервисов на той же скорости», — сообщил министр.

По словам Шадаева, в перечень войдут все ресурсы, «необходимые для жизни»: маркетплейсы, службы доставки, сервисы заказа такси. Также планируется обеспечить доступ для M2M-устройств, в том числе банкоматов и платёжных терминалов.

/** Да уж, интересно будет посмотреть реализацию. Антикапчи там всякие – не? Подделка IP-адреса? Не слышали? А вот цены мобильной связи станут ниже? А MAX будет в белом списке? Что-то я много тупых вопросов задаю… Или не тупые?

4) Троян Buhtrap разослали от имени взломанных пользователей Диадока.

6 августа с зараженного компьютера пользователя Контур.Диадока разослали zip-архивы с вредоносным программным обеспечением. Решение «Лаборатории Касперского» детектирует это вредоносное ПО как HEUR:Trojan.Win32.Agentb.gen.

Цель злоумышленника — кража денег через системы дистанционного банковского обслуживания (ДБО). Кибератака была направлена на пользователей систем ДБО и других сервисов отправки платежных поручений в различные банки. Сам Диадок, при этом, взломан не был. Для вредоносной рассылки использовали стандартную возможность продукта — отправку документов из веб-приложения.

/** Если проще написать – то хакер взломал пользователя Контур.Диадока (это такая система электронного документооборота – ЭДО) и начал всем контактам рассылать вирус, который, попадая в другое окружение, уже сам рассылает себя по всем контактам и т.д.

Ну что сказать – клёво! Кто пользуется в компаниях электронным документооборотом? Закупки, бухгалтерия, юристы и т.п. Т.е. люди, для кого информационная безопасность – это что-то далёкое и сложное, как правило. Но главное не это – уровень доверия к тому, что приходит по ЭДО, как правило, очень высокий! Читай – открывают не задумываясь.

И много философских вопросов (что-то правда много вопросов у мня в этом выпуске) – а Диадок виноват или нет? Он должен предотвращать рассылку всяких вирусов через себя или не должен? Когда надо реагировать [7] команде ИБ на инцидент – когда появилась информация, что твоего подрядчика взломали или только тогда, когда от этого подрядчика что-то уже придёт в твою сторону? Использование ЭДО как транспорт для вирусни – это прям новое какое-то, “перспективное”, имхо, направление. )

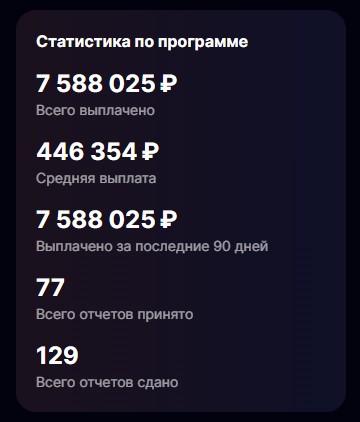

5) За первый месяц по программе по поиску уязвимостей (Bug Bounty) в мессенджере Мax выплачено 7,8 млн рублей за 79 отчётов.

1 июля 2025 года VK запустила [8] программу по поиску уязвимостей в мессенджере Мax в рамках акцента на защиту приватности пользователей. Максимальное вознаграждение белым хакерам по этой программе составляет 5 млн рублей.

Проект Bug Bounty для Max доступен на всех платформах, где размещена программа VK Bug Bounty: Standoff Bug Bounty [9], BI.ZONE [10] Bug Bounty [11] и BugBounty.ru [12].

/** вот, спустя месяц, первая статистика:

Ну какие тут у меня мысли:

-

Имхо, уже многовато и, наверное, это хорошо, что “детские болячки” убирают на старте;

-

Будет ещё больше уязвимостей найдено по мере того, как будут расти пользователи;

-

ГЛАВНОЕ: А сколько уязвимостей придерживается для последующей продажи на чёрном рынке? Да, это естественная обратная сторона любой Bug Bounty программы для любого продукта.

Вы что думаете? Напишите в комментах.

6) Более года в системах Linux скрывалось вредоносное ПО, которое позволяло злоумышленникам получать постоянный доступ по протоколу SSH и обходить аутентификацию.

Обнаружившие малварь исследователи Nextron Systems [13] назвали его Plague и охарактеризовали как вредоносный подключаемый модуль аутентификации (PAM).

Вредоносная ПО обладает возможностями противодействия отладке, препятствующими попыткам анализа и реверса, обфускацией строк для усложнения обнаружения, жестко запрограммированными паролями для скрытого доступа, а также способностью скрывать артефакты сеанса.

После загрузки он зачищает среду выполнения от любых следов своей вредоносной активности, в том числе в части связанных с SSH переменных среды и истории команд, журналирования, метаданных входа в систему и интерактивных сеансов.

Plague глубоко интегрируется в стек аутентификации, переживает обновления системы и практически не оставляет криминалистических следов.

/** Кто-то ещё живёт в парадигме, что для Linux вирусов нет? Есть, к сожалению. Я бы с удовольствием посмотрел исходники Plague, как он “зачищает среду выполнения от любых следов своей вредоносной активности”, а главное, что и и где конкретно зачищает, чтобы можно было мониторы настроить. Представляете, целый год оставался незамеченным!

7) SMS-блокировка работает слишком широко (читай – не работает).

Новый закон о запрете массовых рассылок привёл к неожиданным последствиям. Операторы блокируют не только рекламный спам, но и служебные сообщения — коды подтверждения, уведомления от банков, информацию о доставке.

Проблема в формулировке закона. Он не разделяет типы рассылок на категории, поэтому операторы перестраховываются и режут всё подряд. МТС открыто предупреждает — при активации услуги пропадают SMS от банков. Остаются только экстренные сообщения от МЧС и госуслуг.

Индустрия уже адаптируется. Почта России переводит уведомления в приложения, другие сервисы рассматривают обходные пути. Минцифры заявили, что следят за ситуацией и поддерживают контакт с операторами. Но пока клиенты теряют важную информацию, а привычные процессы уведомлений ломаются.

/** Вот что происходит, когда принимают законы не подумав. Сами знаете чем выстлана дорога в ад. Хотели как лучше, а получилось как всегда. Пока индустрия “адаптируется”, страдаю люди, страдает телеком, страдает бизнес, которому теперь надо всё уведомления переводить на push. А знаете в чём главный минус push-уведомления перед SMS? Когда отключат мобильный интернет, то push не придёт, а вот sms пришла бы. Но кого это волнует? В MAX будет приходить, в конце концов (ирония, если что).

8) Новости одной строкой:

-

Google выпустила исправления [14] для шести уязвимостей в рамках обновлений безопасности Android за август 2025 года, включая две уязвимости Qualcomm, которые фигурировали в целевых атаках;

-

5 августа состоялся [15] релиз браузера Google Chrome 139 для Windows, Linux и macOS. В этой версии добавлены новые опции, исправлены ранее обнаруженные ошибки, а также устранены двенадцать уязвимостей, одна из которых была отнесена к среднему уровню;

-

Обнаружена [16] уязвимость нулевого дня в WinRAR под активной атакой. Злоумышленники используют directory traversal: CVE-2025-6218 и аналогичную уязвимость нулевого дня, у которой на момент исследования отсутствовал идентификатор CVE. Обнаруженные уязвимость нулевого дня актуальна для WinRAR до версии 7.12 включительно.

/** Обновитесь до 7.13 или, если точнее, до самой последней версии.

-

Обсуждается [17] введение прогрессивной шкалы налогообложения для тех, кто не перейдет на российскую ERP к установленному сроку, но окончательное решение еще не принято. Новые требования должны подтолкнуть компании к отказу от зарубежного софта — около 25-30% российских организаций продолжают использовать западные ERP-системы, преимущественно SAP и Oracle.

Безопасной вам недели!

Больше новостей в моём Telegram [18]. Подписывайтесь!

Предыдущая неделя [19] <– weekSecNews

Автор: Chumikov

Источник [20]

Сайт-источник BrainTools: https://www.braintools.ru

Путь до страницы источника: https://www.braintools.ru/article/18154

URLs in this post:

[1] памяти: http://www.braintools.ru/article/4140

[2] статью написал: https://habr.com/ru/articles/935400/

[3] Инструмент: https://github.com/anthropics/claude-code-security-review

[4] интеллекта: http://www.braintools.ru/article/7605

[5] ошибки: http://www.braintools.ru/article/4192

[6] согласовании: https://www.anti-malware.ru/news/2025-08-08-121598/46932

[7] реагировать: http://www.braintools.ru/article/1549

[8] запустила: https://vk.company/ru/press/releases/12042/

[9] Standoff Bug Bounty: https://bugbounty.standoff365.com/programs/max

[10] BI.ZONE: http://BI.ZONE

[11] Bug Bounty: https://bugbounty.bi.zone/companies/max/main?name__icontains=max

[12] BugBounty.ru: http://BugBounty.ru

[13] исследователи Nextron Systems: https://www.nextron-systems.com/2025/08/01/plague-a-newly-discovered-pam-based-backdoor-for-linux/

[14] выпустила исправления: https://source.android.com/docs/security/bulletin/2025-08-01?hl=ru#2025-08-05-security-patch-level-vulnerability-details

[15] состоялся: https://chromereleases.googleblog.com/2025/08/stable-channel-update-for-desktop.html

[16] Обнаружена: https://bi.zone/expertise/blog/paper-werewolf-atakuet-rossiyu-s-ispolzovaniem-uyazvimosti-nulevogo-dnya-v-winrar/

[17] Обсуждается: https://www.securitylab.ru/news/562037.php

[18] Telegram: https://t.me/+wfPSVKybeMEzZGE6

[19] Предыдущая неделя: https://habr.com/ru/articles/931808/

[20] Источник: https://habr.com/ru/articles/934300/?utm_source=habrahabr&utm_medium=rss&utm_campaign=934300

Нажмите здесь для печати.