Внутрикорпоративное расследование инцидентов безопасности: долой рутину, да здравствует автоматизация

Введение: немного статистики

2022 год стал переломным моментом для российского бизнеса и ИТ-индустрии. Массовый отток зарубежных решений, прекращение технической поддержки и обновлений создали идеальные условия для киберпреступников. Результат – продолжающийся по сей день рекордный рост утечек данных, изощренные схемы мошенничества и беспрецедентный уровень кибератак.

Центр исследования киберугроз Solar 4RAYS ГК «Солар» в своем отчете [1] «Хроника целевых кибератак в 1 полугодии 2025 г» показывает, что почти 90% атак связаны со шпионажем и финансовой выгодой. В этих условиях особенно важно реагировать [2] на такие инциденты как можно скорее, чтобы максимально защитить данные от утечки, а также свести к минимуму экономический и/или репутационный ущерб.

Вместе с Яной Менжевицкой, аналитиком отдела бизнес-аналитики систем предотвращения утечек информации ГК «Солар», разбираемся, почему компании проигрывают в гонке со временем при расследованиях, как разрозненные данные мешают эффективной работе служб безопасности, и как DLP-система Solar Dozor и ее модуль Dozor Detective помогают в расследовании внутренних инцидентов и меняют правила игры.

Но сначала немного статистики:

-

В 2024 году в России зафиксировано 765,4 тыс. преступлений, совершенных с использованием информационно‑телекоммуникационных технологий (ИКТ), что составляет примерно 40% от общего числа противоправных действий. Такие данные [3] обнародовало МВД РФ. В отчете ведомства говорится, что в 2024 г. общее количество киберпреступлений в России увеличилось на 13,1% по сравнению с предыдущим годом. При этом в ИТ‑сфере совершено 369,3 тыс. тяжких и особо тяжких противоправных деяний, что на 7,8% больше в годовом исчислении. В значительной степени этот фактор повлиял на рост в 2024 г. общего числа тяжких и особо тяжких преступлений на 4,8%.

-

За 2024 год Роскомнадзор зафиксировал 135 случаев [4] утечки данных, в которых содержались более 710 млн записей о россиянах. При этом ведомство отметило, что по сравнению с 2022 и 2023 годами количество утечек кратно увеличилось.

-

За первые 6 месяцев 2025 года ведомство зафиксировало 35 фактов [5] утечек персональных данных, в результате которых оказались скомпрометированы более 39 млн записей.

По данным Центра стратегических разработок [6], объем российского рынка информационной̆ безопасности в 2025 году составит 369 млрд руб., а средний годовой бюджет на обеспечение ИБ – более 294 млн рублей, что на 29% больше по сравнению с 2024 г. Это связано с ростом кибератак, увеличением спроса на отечественные решения (в том числе вследствие импортозамещения), а также реорганизацией и/или автоматизацией ИБ-процессов в компаниях. Влияет и применение новейших технологий искусственного интеллекта [7] (ИИ) в кибератаках.

Эксперты группы компаний Б1 прогнозируют [8], что в среднесрочной перспективе затраты на ИБ-решения только для защиты данных могут вырасти на 17% (в прошлом году затраты составили 21 млрд руб.). При этом компаниям необходимо не только принять меры по улучшению защиты своей инфраструктуры, но и собрать высококвалифицированную команду ИТ- и ИБ-специалистов, дефицит которых в 2024 г. оценивался в сотни тысяч человек [9].

С учетом вышеприведенной статистики, ситуация требует немедленного реагирования, в том числе и в расследовании инцидентов ИБ. Чем быстрее и качественнее расследуется инцидент, тем быстрее принимаются меры (изменения в политиках безопасности, рекомендации по изменению бизнес-процессов, рекомендации по взысканиям с нарушителей и т.п) и выше вероятность того, что последствия инцидента будут не слишком масштабными. Соответственно, критичным фактором является время, затраченное на расследование и устранение последствий инцидента. Единственный способ качественно ускориться, не увеличивая штат сотрудников – применение технологий, автоматизирующих задачи, возникающие в процессе расследования.

Ситуация «как есть»: сбор и анализ данных

Мы опросили наших клиентов (в том числе потенциальных) на тему того, как сейчас у них проводится расследование инцидентов – как организован процесс, какие этапы и кем выполняются; сколько времени в среднем занимает расследование одного инцидента; какие проблемы возникают. Результаты показывают, что в целом:

· присутствуют сложности со сбором статистики расследований инцидентов, связанных именно с утечками данных по вине сотрудников компании и/или с их мошенническими схемами действий;

· у специалистов служб безопасности высокая загрузка и постоянная нехватка времени;

· в процессе расследования специалисты вынуждены использовать множество систем, в том числе для хранения материалов;

· требуется существенное время на синхронизацию с другими участниками расследования;

· формирование отчетности занимает значительное время, особенно, если отчет содержит разные данные.

Вот неполный перечень данных (от наиболее востребованных к менее значимым), которые могут фигурировать в расследованиях и соответствующей отчетности:

-

Сообщения и файлы, отправленные и полученные с помощью электронной почты и/или мессенджеров.

-

Публикации в интернете, данные, загруженные в облачные хранилища.

-

Записи и скриншоты экранов рабочих станций.

-

Данные, отправляемые на печать.

-

Список посещаемых веб-ресурсов.

-

Видео или фото с камеры.

-

Запись голоса и окружающих звуков с рабочей станции.

-

Данные, переданные с или на USB.

-

Сведения о запущенных приложениях.

-

Данные СКУД.

По данным исследования [10], проведенного специалистами аудиторско-консалтинговой компании Kept, в котором приняли участие 30 компаний из России (96%) и Беларуси (4%), в качестве основного источника информации [11] в основном используются корпоративные учетные системы (81% респондентов). Больше половины используют данные внутренних систем ЭДО, систем видеонаблюдения и контроля управления доступом (СКУД). Также в рамках внутренних расследований ответственные лица проверяют сотрудников на конфликт [12] интересов (92%), анализируют данные систем согласования договоров (85%) и бухгалтерского учета и отчетности (73%), подтверждающую документацию (85%), проводят интервью (81%) и т.д.

Вся эта информация может храниться в разных местах. Например, персональные сведения о сотруднике Агапове А. (вымышленное имя и фамилия – прим. автора) сохраняются в кадровой системе, журнал действий (лог) Агапова как пользователя рабочего ноутбука – в базе данных у системного администратора. Записи с видеокамер, на которых присутствует Агапов хранятся на отдельном сервере, никак не связанном ни с кадровой системой, ни с хранилищем логов. В результате в процессе расследования офицер безопасности тратит много времени только на сбор уже вроде бы известных данных. Кроме того, хранить материалы расследования (именно собранные доказательства, в том числе с комментариями, поясняющими факт нарушения) подобным образом просто небезопасно.

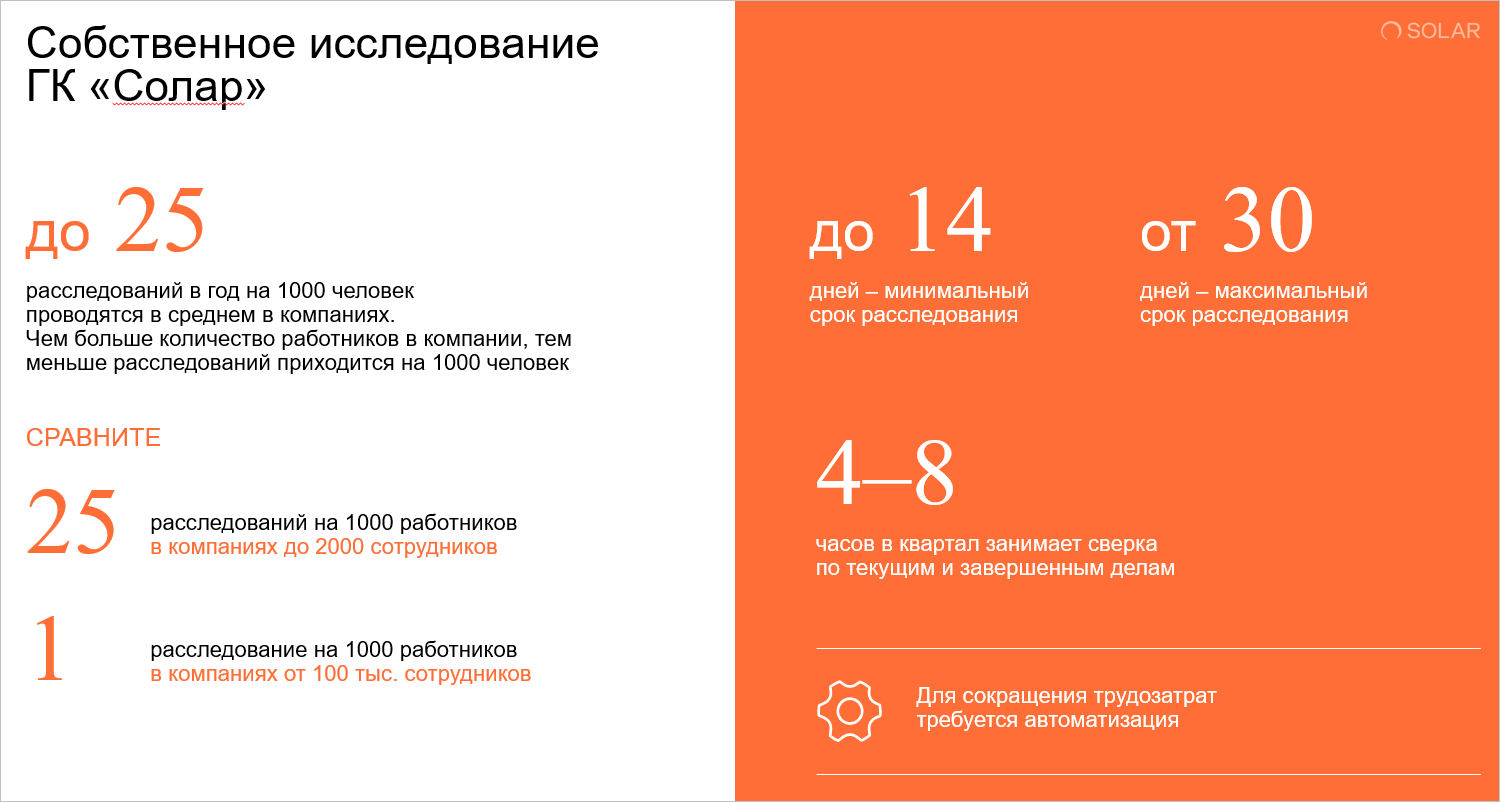

В среднем расследование занимает от 2-х недель до нескольких месяцев. При этом рутинные операции, в том числе формирование отчета, содержащего все необходимые данные, часто отнимают более 50% процентов времени. Эти данные – сроки расследований, большой процент рутинных операций – подтверждаются и в итогах вышеупомянутого исследования Kept (Рис. 1).

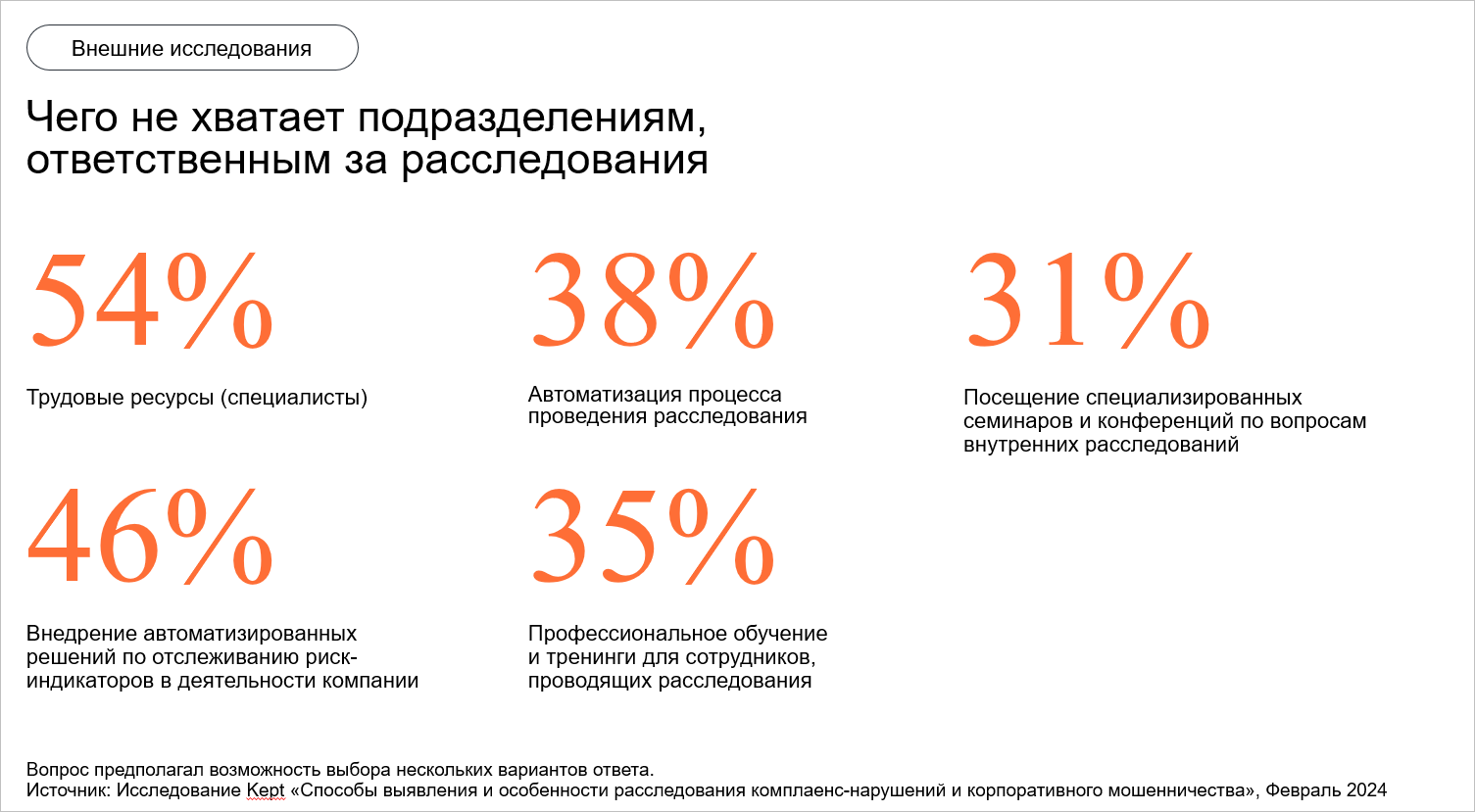

Многие эксперты отмечают, что не хватает квалифицированных специалистов. К примеру, в исследовании Kept больше половины (54%) респондентов указали на это и дополнительно отметили:

· 46% – недостаток решений для автоматизированного мониторинга потенциально рисковых процессов компании;

· 38% – недостаточную автоматизацию всего процесса ведения расследования.

Недостаточная автоматизация, нехватка времени и специалистов сказываются в том числе и на том, что в компаниях, особенно крупных, не всегда возможно контролировать в достаточной степени деятельность всех сотрудников на рабочих устройствах. По данным [13] ГК «Солар», чем больше сотрудников в компании, тем меньше расследований проводится (Рис. 2).

В 2023 г. вышел международный стандарт по внутренним расследованиям ISO/TS 37008:2023 «Руководство по проведению внутренних расследований в компаниях» (Internal investigations of organizations — Guidance), который предоставляет рекомендации по организации эффективного процесса ведения внутренних расследований. Однако для того, чтобы оценить, насколько объективно и эффективно ведутся расследования, руководителям СБ и топ‑менеджерам компании необходим как оперативный отчет, где приведена вся требуемая информация по конкретному случаю, так и статистика по всем проводимым и проведенным расследованиям, своевременно получить которую затруднительно без автоматизации.

Solar Dozor 8, модуль Dozor Detective: минимизация рутинных операций и ускорение расследования

В ноябре 2024 г. вышел релиз 8.0 DLP Solar Dozor — системы предотвращения утечек конфиденциальной информации и корпоративного мошенничества, которая вот уже третий десяток лет защищает от утечек крупнейшие отечественные организации самых разных сфер и отраслей от производства до госсектора.

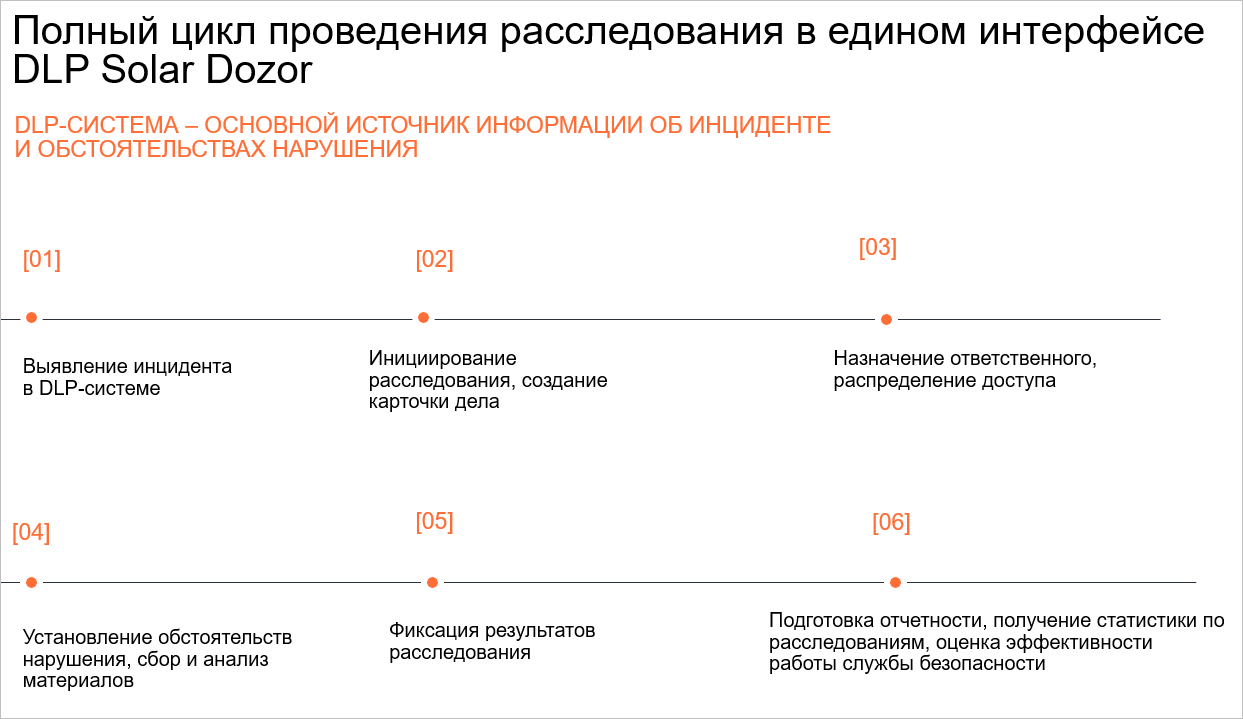

Ключевой новинкой Solar Dozor 8 стал модуль Dozor Detective — комплексное решение для аккумулирования, систематизации и анализа всех материалов, которые фигурируют в процессе внутрикорпоративного расследования инцидентов.

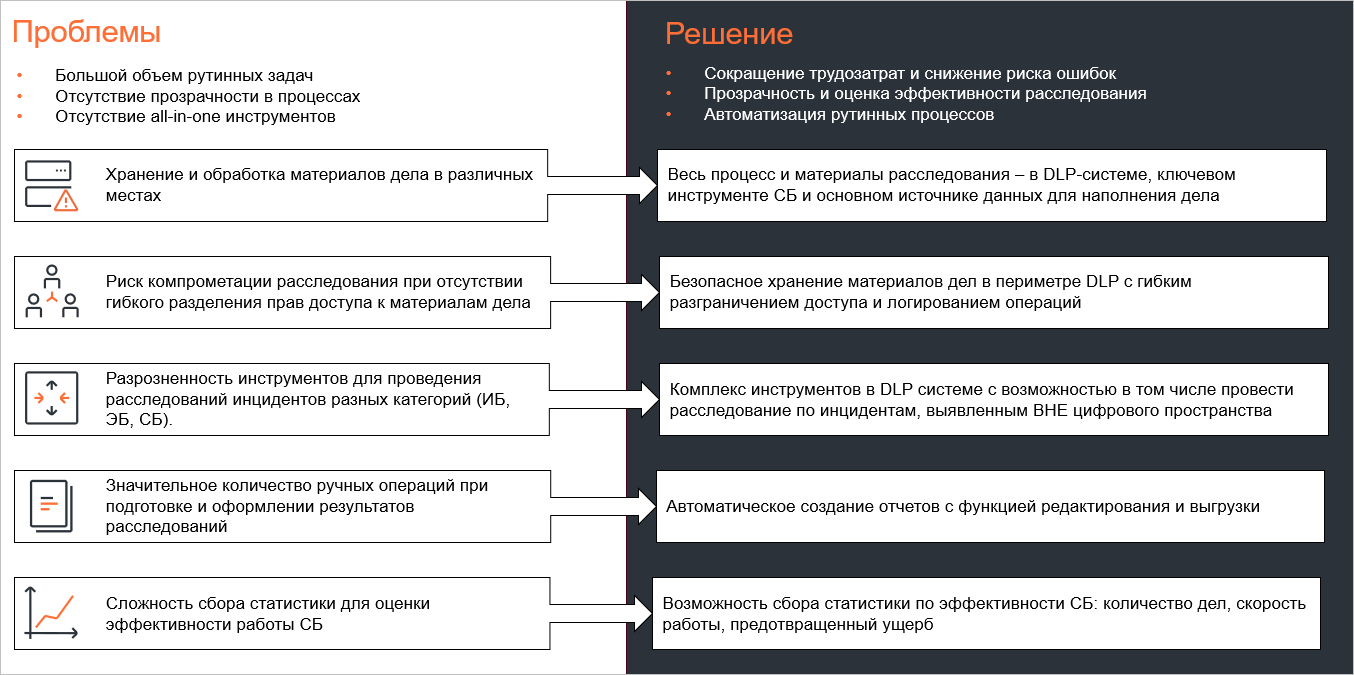

В основе разработки — концепция как можно более полной автоматизации рутинных процессов ведения внутрикорпоративного расследования инцидентов информационной, экономической и собственной безопасности. Модуль создан при плотном участии специалистов служб безопасности (СБ) всех уровней и в соответствии с их рекомендациями и стандартами. Использование Dozor Detective в работе СБ — это новый подход к решению задач информационной, кадровой и экономической безопасности.

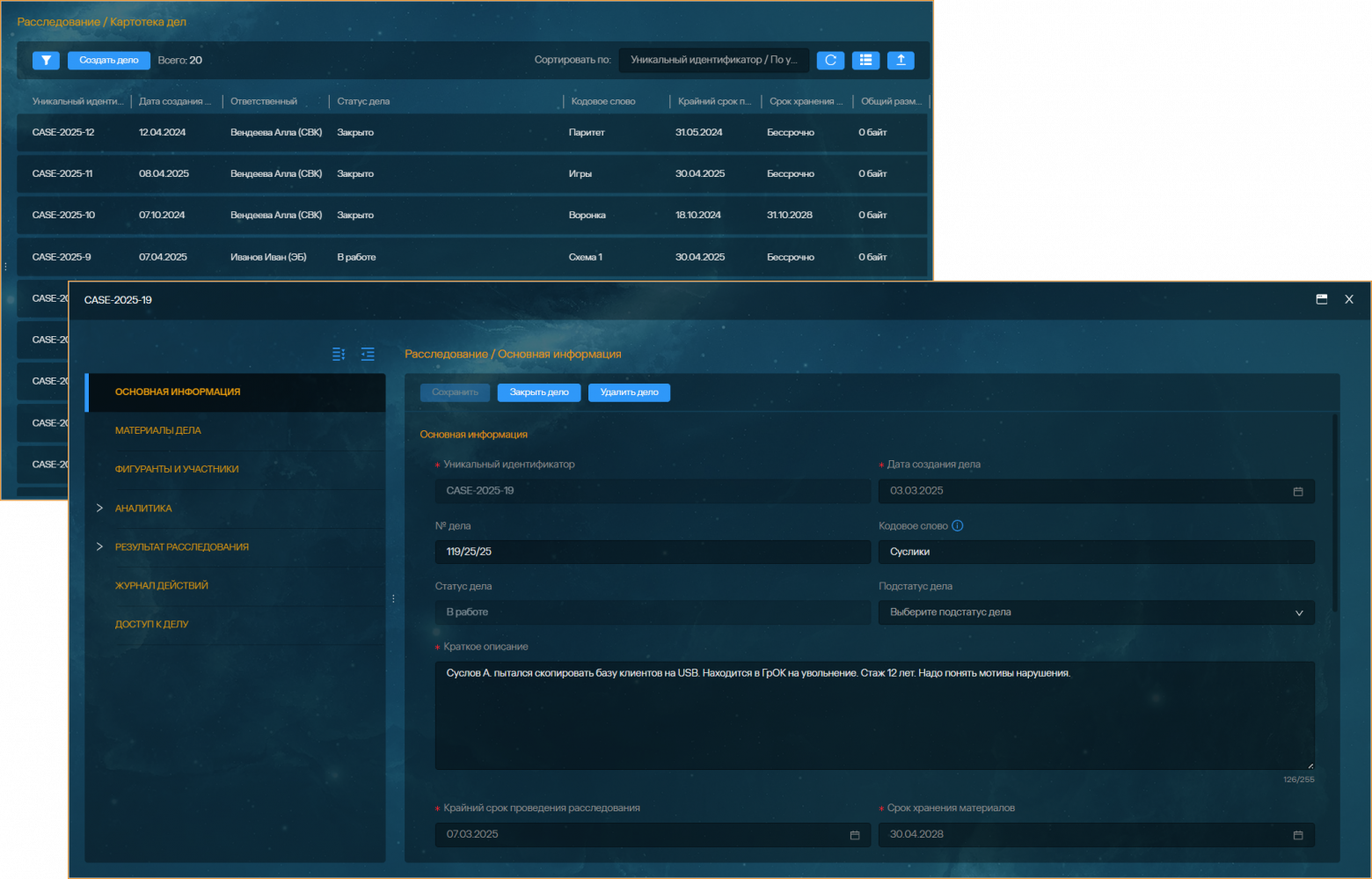

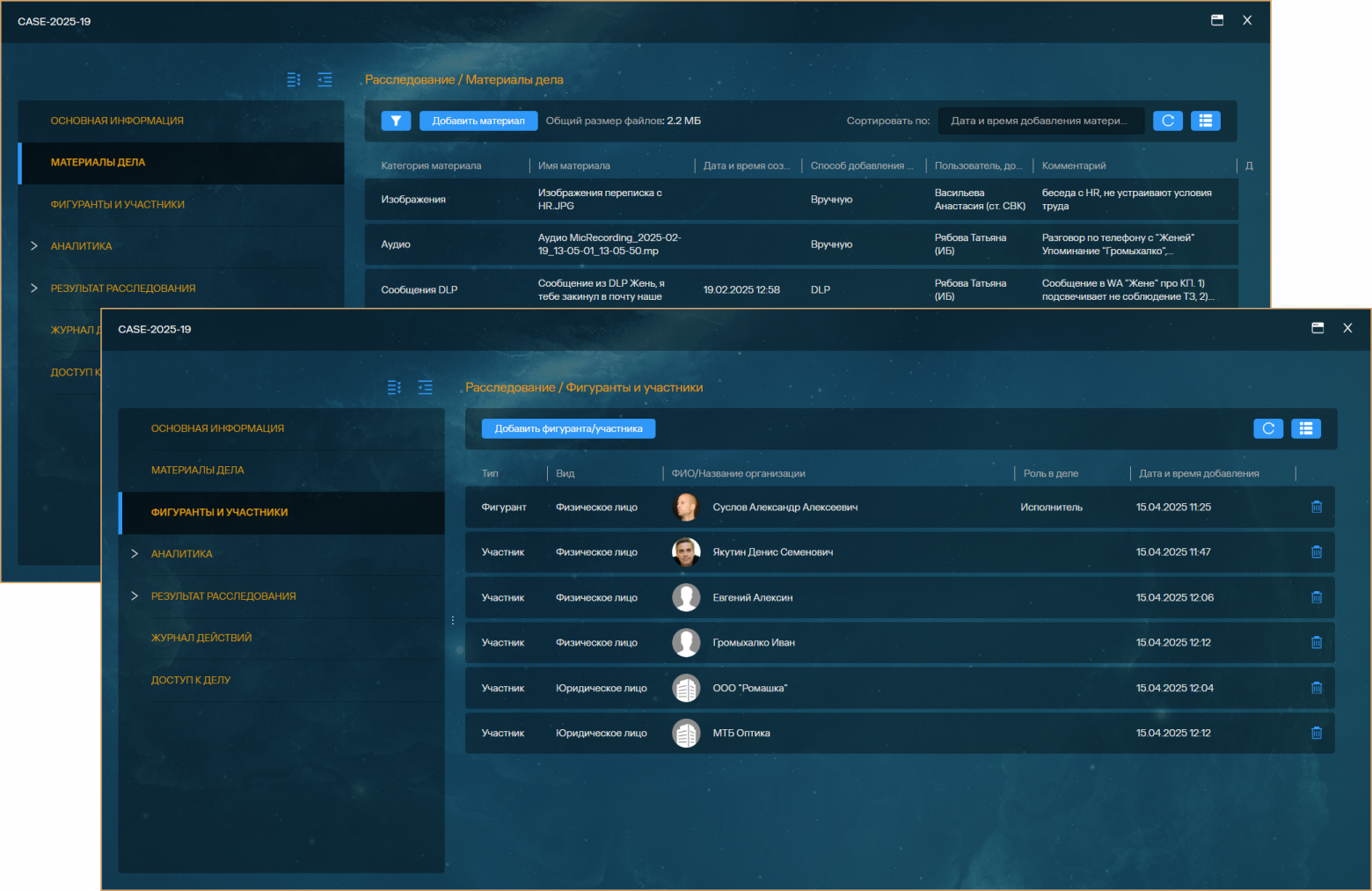

Dozor Detective предоставляет пользователям системы раздел веб‑интерфейса «Расследование», где аккумулированы инструменты, с помощью которых можно собирать и впоследствии получать всю необходимую для расследования информацию:

-

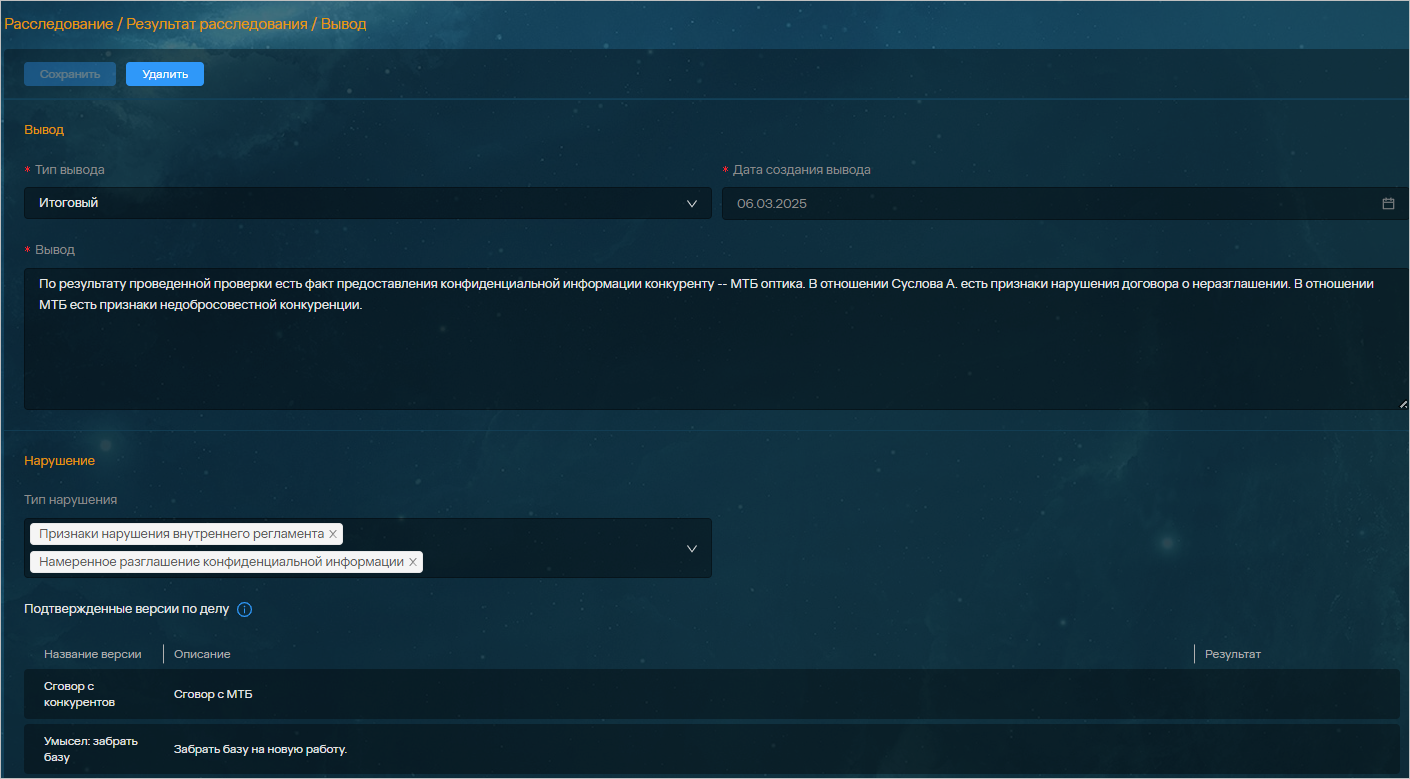

Отдельное рабочее пространство – сущность «Дело» («Карточка дела», Рис. 4-7) – для накопления и доступа ко всей разнородной информации (в том числе из внешних по отношению к Solar Dozor источников) по конкретному делу, включая:

-

номенклатурные и другие сведения, необходимые для открытия дела;

-

сообщения, события и инциденты, прикрепленные из базы Solar Dozor, а также загруженные вручную документы, аудио- и видеозаписи, изображения (в том числе снимки экрана) и другие данные, относящиеся к делу;

-

сведения о лицах (физических и юридических), причастных к делу, в том числе о предполагаемых нарушителях безопасности;

-

версии, возникающие в ходе расследования;

-

итоговые результаты расследования: выводы и детальный отчет.

-

-

Инструменты управления ходом расследования: можно назначать ответственных, отслеживать статус дела, контролировать сроки выполнения.

-

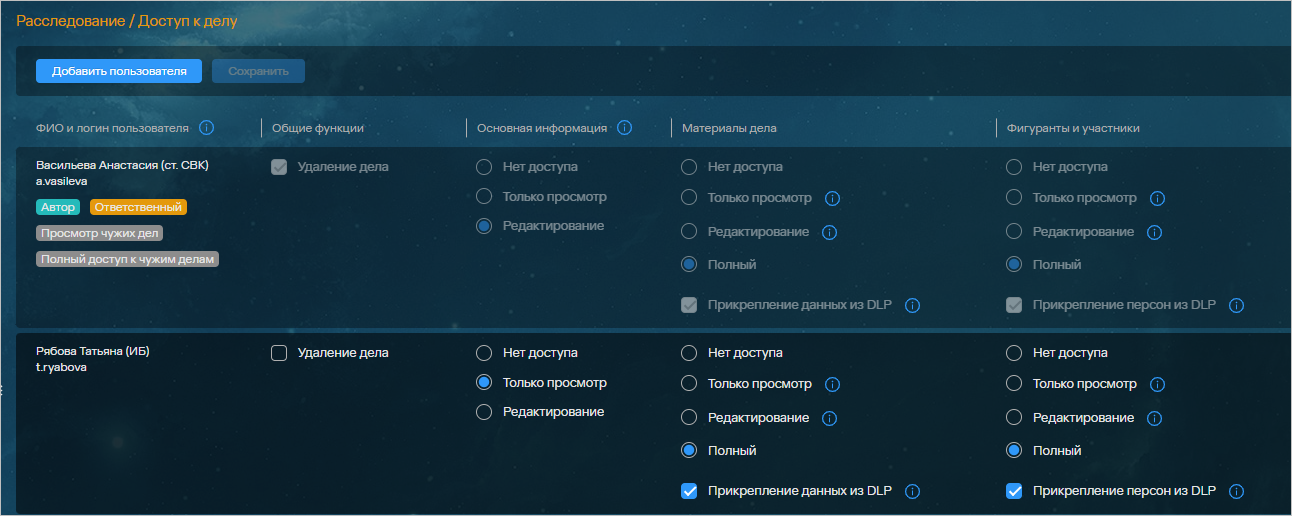

Возможности для совместной работы сотрудников службы безопасности над расследованием, включая ролевое разделение доступа. Можно ограничить доступ как к разделу «Расследование» и функциям Dozor Detective, так и к конкретному делу и/или его материалам (Рис. 6). Такая организация доступа помогает специалистам отделов безопасности расследовать инциденты с соблюдением режима конфиденциальности и уменьшает вероятность утечки как сведений о том, что ведется расследование, так и информации о деталях расследования.

-

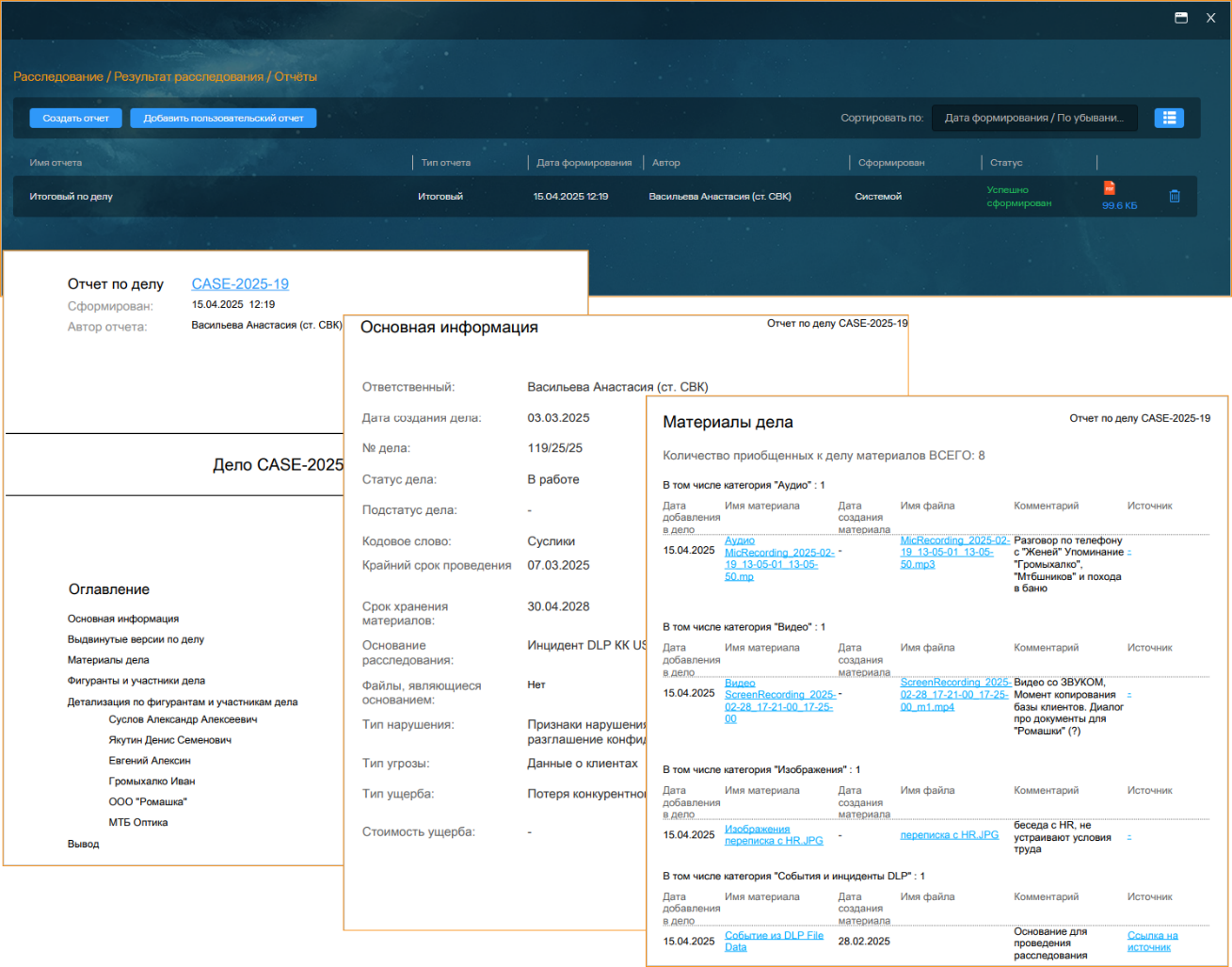

Инструменты для формирования отчетности по делу: достаточно нажать кнопку и офицер СБ получит полноценный отчет (Рис. 8), где будут собраны все необходимые сведения о деле и его фигурантах, ссылки на все материалы дела, версии, которые были выдвинуты в процессе расследования, его итоги, а также дальнейшие рекомендации по предотвращению подобных инцидентов и минимизации ущерба.

-

Фильтры для оперативного получения статистики по расследованиям и других данных, используемых для принятия решений — можно получить, например:

-

данные по количеству закрытых/не закрытых дел в организации;

-

данные по количеству подтвержденных/неподтвержденных нарушений;

-

статистику по типам ущерба и типам нарушения: нарушения какого типа нанесли организации больший ущерб; какие нарушения чаще всего совершали сотрудники и т. п.;

-

сведения о загруженности (количестве расследуемых дел в настоящий момент) сотрудников, что важно при распределении задач.

-

Основная цель и преимущество такого подхода — все материалы по делу, включая итоги и отчетность, не просто разрознено где‑то хранятся, а консолидируются в одном месте и могут быть оперативно получены и использованы для принятия решений. При этом данные хранятся на защищенных серверах, доступ к которым крайне ограничен.

Таким образом, применение Dozor Detective в составе DLP Solar Dozor для решения задач, возникающих в процессе внутрикорпоративного расследования инцидентов, позволяет:

-

использовать зафиксированные в DLP‑системе данные, на которые можно полагаться;

-

частично решить проблему с кадрами за счет автоматизации задач;

-

сократить трудозатраты на рутинные операции и уделить больше времени непосредственно самому расследованию;

-

стандартизировать процесс ведения расследования;

-

снизить риск ошибок, вызванных влиянием человеческого фактора;

-

ускорить получение результатов и отчетности, повысить качество, объективность и эффективность расследования;

-

свести к минимуму риски потери, утечки и/или компрометации данных расследования.

Автор: SolarDozor

Источник [14]

Сайт-источник BrainTools: https://www.braintools.ru

Путь до страницы источника: https://www.braintools.ru/article/19425

URLs in this post:

[1] отчете: https://rt-solar.ru/events/news/5745/

[2] реагировать: http://www.braintools.ru/article/1549

[3] данные: https://mvdmedia.ru/news/official/mvd-rossii-publikuet-statisticheskuyu-informatsiyu-o-sostoyanii-prestupnosti-v-rossiyskoy-federatsii2024/

[4] 135 случаев: https://www.rbc.ru/rbcfreenews/67886cb19a79478176d26c9f

[5] 35 фактов: https://tass.ru/ekonomika/24421001?ysclid=mcn8enu0x3985099787

[6] Центра стратегических разработок: https://www.csr.ru/ru/research/investitsii-v-informatsionnuyu-bezopasnost-v-rossii/

[7] интеллекта: http://www.braintools.ru/article/7605

[8] прогнозируют: https://b1.ru/insights/news/media-center/b1-russian-information-security-market-survey-press-release-19-march-2025/

[9] в сотни тысяч человек: https://www.it-world.ru/it-news/gq9kgw8d1rsw0koc0swos8w444w8oss.html

[10] исследования: https://assets.kept.ru/upload/pdf/2024/02/ru-kept-compliance-survey-part-3.pdf

[11] источника информации: http://www.braintools.ru/article/8616

[12] конфликт: http://www.braintools.ru/article/7708

[13] данным: https://rt-solar.ru/events/news/4542/

[14] Источник: https://habr.com/ru/companies/solarsecurity/articles/946278/?utm_source=habrahabr&utm_medium=rss&utm_campaign=946278

Нажмите здесь для печати.