Вся правда о карьере в ИБ: разбираем мифы про хакеров и высокие зарплаты

Кибербезопасность сегодня выглядит как одна из самых заметных сфер в IT: о ней много говорят, специалистов не хватает, а зарплаты обсуждают даже в общих чатах про карьеру. Неудивительно, что у новичков складываются свои ожидания: от «быстрых денег» до образа белых хакеров.

На деле всё чуть сложнее, и в этом нет ничего плохого. Просто путь в профессию устроен иначе, чем может показаться на старте. В этой статье разберём 5 самых популярных мифов о карьере в ИБ и посмотрим, что за ними стоит.

При составлении материала консультировали эксперты:

Павел Плешков

IT‑HR‑директор в Roadly и Startpack, карьерный ментор в IT&Digital («Силовые машины»). Практикующий психолог, нейрофизиолог. Преподаватель МГУ им. М. В. Ломоносова и Института психологии РАН

Дмитрий Перьков

Заместитель начальника отдела информационной безопасности

Вячеслав Герасименко

Управляющий эксперт отдела тестирования программного обеспечения

Кто работает в кибербезопасности

Прежде чем перейти к острым вопросам, стоит обозначить масштаб. Информационная безопасность — это не одна профессия, а целая экосистема, где каждый отвечает за свою часть: от мониторинга инцидентов до выстраивания политики безопасности на уровне компании.

Чтобы было понятнее, кратко рассмотрим пять основных направлений.

1. Мониторинг и реагирование [1] на инциденты:

-

Аналитик центра мониторинга безопасности (SOC‑аналитик) — специалист, который круглосуточно следит за инфраструктурой. Он анализирует логи, замечает подозрительную активность и запускает процесс реагирования.

-

Специалист по защите инфраструктуры (blue team) отвечает за безопасность всей IT‑среды: настраивает средства защиты, участвует в расследовании инцидентов и продумывает меры безопасности, которые помогут избежать атак в будущем.

2. Расследование и анализ угроз:

-

Специалист по цифровой криминалистике и реагированию на инциденты (digital forensics and incident response) подключается после инцидента: собирает артефакты, восстанавливает ход атаки и помогает понять, как именно злоумышленники проникли в систему.

-

Аналитик вредоносного ПО (malware analyst) исследует вредоносные программы и описывает их поведение [2], чтобы адаптировать защитные средства под новые угрозы.

-

Аналитик киберугроз / специалист по киберразведке (threat intelligence) следит за хакерскими группировками и их инструментами. Его задача — заранее понять, откуда может прийти атака, и подготовить компанию.

3. Поиск уязвимостей:

-

Специалист по тестированию на проникновение (пентестер, белый хакер) проверяет системы на прочность: ищет слабые места и даёт рекомендации, как их закрыть.

-

Эксперт по моделированию атак (red team) имитирует действия реального атакующего: использует фишинг, социальную инженерию, уязвимости и ошибки [3] в настройках, чтобы проверить, как компания реагирует на сложные сценарии.

4. Безопасная разработка и архитектура:

-

Инженер по безопасной разработке и CI/CD (DevSecOps) делает так, чтобы безопасность была встроена в процесс разработки: от пайплайна сборки до архитектуры новых сервисов.

-

Инженер по криптографии создаёт и внедряет механизмы шифрования, управляет ключами и сертификатами.

-

Специалист по управлению доступом (IAM‑специалист) отвечает за доступы внутри систем: у кого какие права и как они меняются со временем.

5. Управление и процессы:

-

Менеджер по информационной безопасности / руководитель направления ИБ выстраивает стратегию и процессы защиты в компании.

-

Специалист по compliance следит за соблюдением нормативных требований: от 152-ФЗ до международных стандартов.

-

Менеджер по обучению [4] и развитию культуры ИБ (security awareness) обучает сотрудников: проводит тренинги, тесты и формирует культуру безопасности.

В крупных компаниях этот список дополняют узкие профессии: специалисты по защите облаков, мобильных приложений, промышленных систем, моделей ИИ и так далее.

У каждой роли своя специфика входа, именно поэтому в сфере так много противоречивых мнений: один человек рассказывает, что без диплома не возьмут, другой — «пришёл с курсов и устроился». Чтобы не опираться только на одну точку зрения [5], мы поговорили с разными специалистами и посмотрели, что обсуждают на форумах и в карьерных каналах. На основе этого собрали общую картину, которая помогает понять рынок, хотя в конкретных компаниях, конечно, возможны свои нюансы.

А теперь переходим к разбору.

Миф 1. Войти в ИБ можно только после профильного вуза

Откуда берётся миф

Во‑первых, в госсекторе и компаниях, работающих с критической инфраструктурой, диплом, действительно, обязателен: это требование закона.

Во‑вторых, за последние годы появилось больше профильных образовательных программ. Если раньше специалисты по безопасности осваивали всё самостоятельно: разбирались в документации, искали ответы на форумах и собирали знания по крупицам, — то сейчас есть системные курсы, бакалавриаты и магистратуры по кибербезопасности, где дают целостное понимание профессии и учат на реальных кейсах. Логично [6], что работодатели начинают спрашивать дипломы.

И, наконец, на вакансии сильно влияет работа HR. Чаще всего требования копируют из других вакансий. В результате список выглядит внушительно, хотя на практике он не всегда отражает реальные ожидания команды.

Как на самом деле

Картина на рынке неоднородная. В некоторых компаниях без диплома выше джуновской позиции не подняться:

Инфобез достаточно специфическая область, где по закону требуется наличие профильного образования. Это касается не только «чистых» выпускников по ИБ, но и тех, кто получил другие IT‑специальности. Поэтому без соответствующего диплома или сертификата от аккредитованных образовательных учреждений получится работать только на джуновских позициях. И рост выше по должности будет коррелировать с наличием данного образования.

Павел Плешков

IT‑HR‑директор, карьерный ментор, практикующий психолог, нейрофизиолог

Но при этом у многих специалистов совсем другая история. В команды берут не только выпускников кафедр по кибербезопасности, но и разработчиков, системных администраторов, математиков, физиков. В направлении compliance нередко встречаются юристы.

Работодатели в первую очередь смотрят на навыки: выполненное тестовое задание и проекты в портфолио. Наши эксперты сходятся в том, что ключевое — умение показать практический опыт [8], даже если это пет‑проекты или CTF‑соревнования, а также самостоятельность в работе.

У меня два высших, но они непрофильные — прикладная математика [9] и физика. Я начинал в компании, которая занималась сертификацией по линии ФСТЭК, отработал там пару лет, потом ушёл в частные компании и занялся анализом исходного кода. Сейчас уже появляются кафедры ИБ, но раньше их вообще не было — всё приходилось изучать самому. Так что заходят в профессию по‑разному: кто‑то с дипломом, кто‑то без. Но ключевое — умение работать с задачами. Здесь не будет начальника, который всё разложит. Ты сам должен найти информацию и решить проблему.

Вячеслав Герасименко

Управляющий эксперт отдела тестирования программного обеспечения

Что из этого следует

Профильное образование важно, особенно если вы планируете работать в госсекторе или в крупных компаниях с повышенными требованиями к сертификации.

Но это не единственный путь. Сейчас достаточно возможностей, чтобы войти в ИБ из смежных направлений — через профессиональную переподготовку [10] и программы, где дают системную базу и помогают собрать первые проекты для портфолио.

Главное — понимать, какие задачи вы хотите решать, и постепенно набирать практику.

Миф 2. Самая востребованная профессия — пентестер

Откуда берётся миф

Образ белого хакера — пожалуй, самый узнаваемый в кибербезопасности. В фильмах, статьях и в соцсетях чаще всего говорят именно о пентестерах. Из‑за этого создаётся ощущение, что именно они делают всю ключевую работу в отрасли и что без навыков «взлома» в ИБ не обойтись.

Как на самом деле

Да, тестирование на проникновение остаётся важным направлением: компании регулярно проверяют свои системы на уязвимости. Но это лишь одна из множества специализаций — и далеко не самая массовая.

Пентестеры всегда будут нужны, но это не универсальный вариант карьеры. Сейчас, например, активно развиваются направления, связанные с безопасностью DevOps‑процессов, с проверкой open‑source‑компонентов, с защитой моделей ИИ. Это уже совершенно другая экспертиза.

Вячеслав Герасименко

Управляющий эксперт отдела тестирования программного обеспечения

Основная нехватка кадров — в отраслях, где меньше романтики: защита критической инфраструктуры, промышленная безопасность, персональные данные. Эти сферы кажутся бюрократичными, но там много работы и хорошие перспективы.

Дмитрий Перьков

Заместитель начальника отдела информационной безопасности

Что из этого следует

В пентест часто приходят из интереса [12] к «взлому», но гораздо больше вакансий открыто в менее заметных, зато стабильных областях: мониторинг, защита инфраструктуры, управление рисками. Начав с них, можно быстрее попасть в профессию и позже выбрать, куда развиваться дальше.

Миф 3. В ИБ быстро растут и много зарабатывают

Откуда берётся миф

Информационная безопасность входит в число самых высокооплачиваемых направлений в IT. В вакансиях часто фигурируют суммы от 200 до 400 тысяч рублей, а СМИ пишут о дефиците кадров. Многие ожидают, что рост зарплаты — вопрос нескольких месяцев.

Как на самом деле

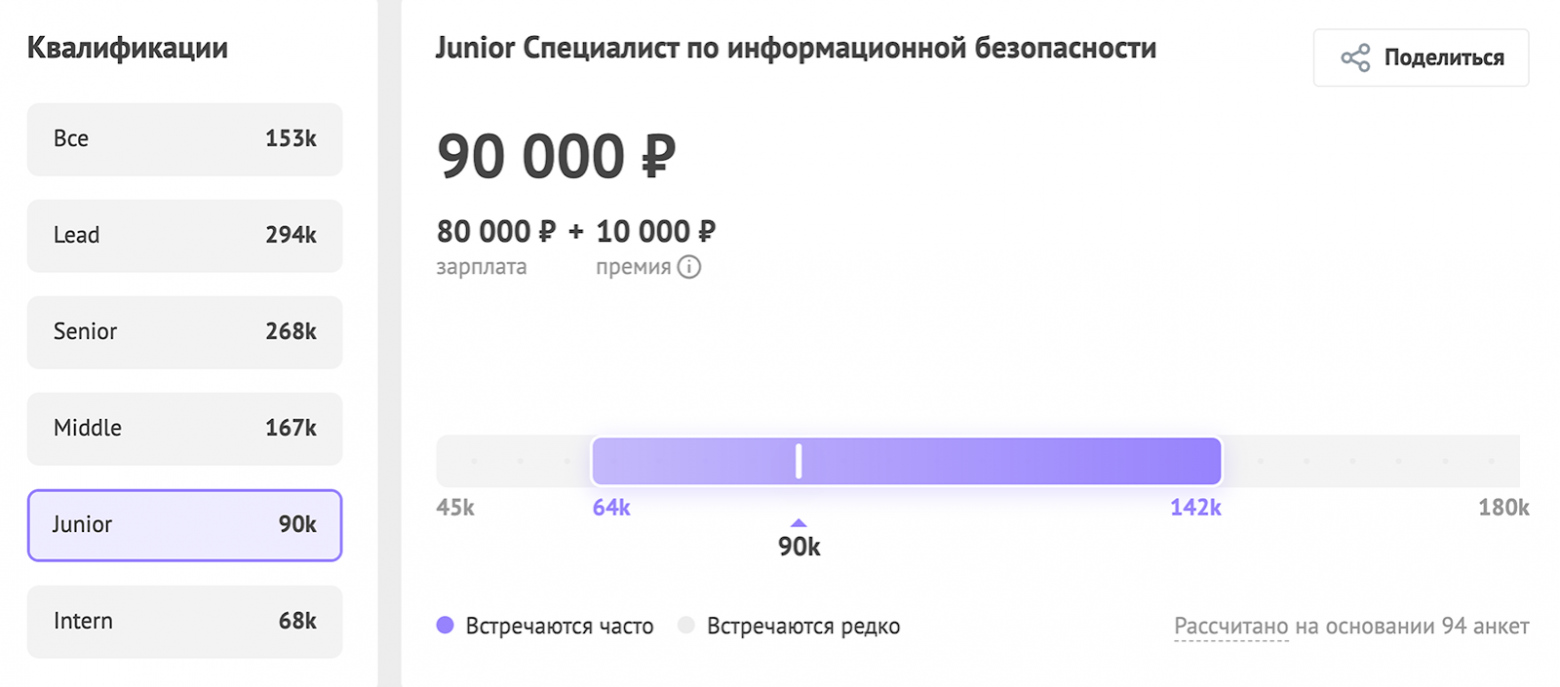

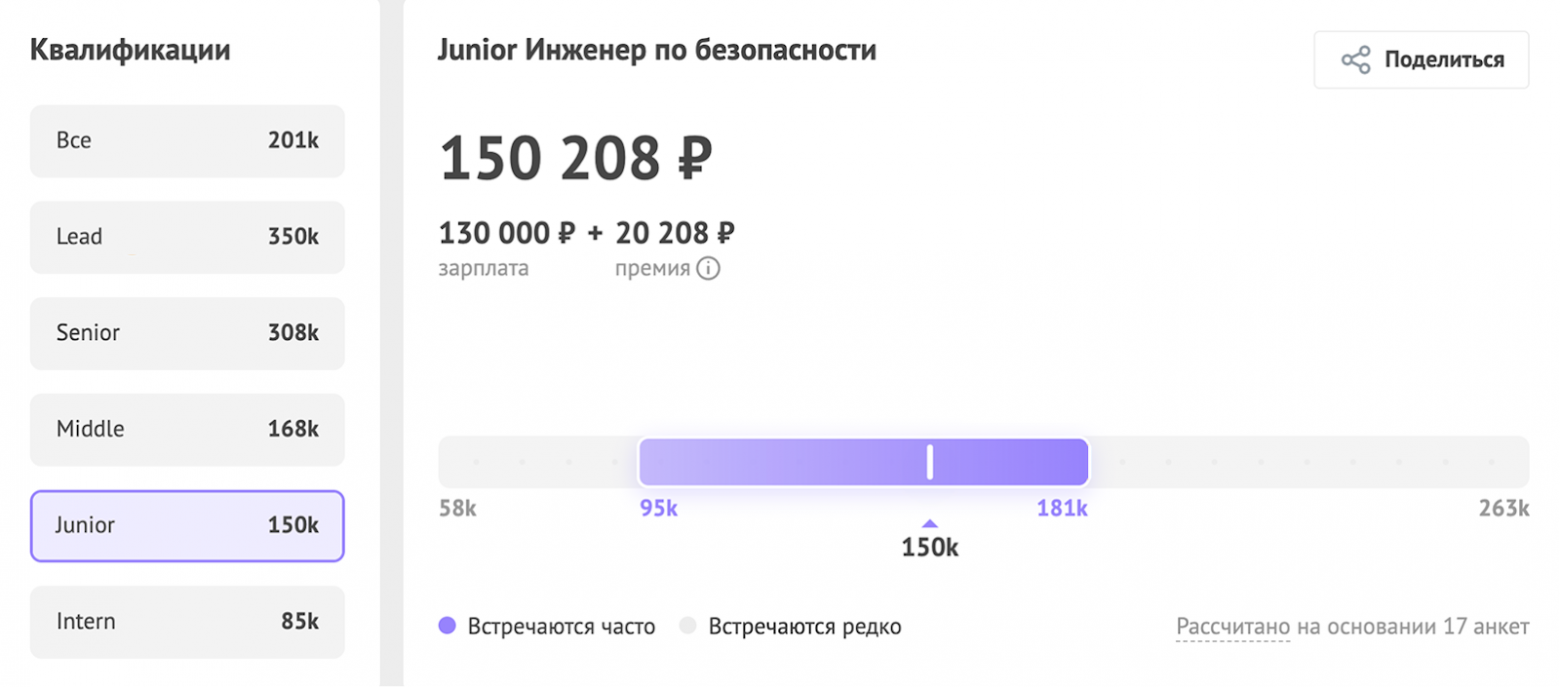

На старте зарплаты очень неплохие и могут быть даже выше, чем в некоторых других IT‑специальностях. То есть, если сравнивать, например, джуна‑тестировщика и джуна в ИБ, то второй может зарабатывать больше.

По данным наших экспертов, в Москве и Петербурге новички получают около 80–120 тысяч рублей, в регионах — 50–70 тысяч. В некоторых командах вилка доходит до 150 тысяч.

Конечно, цифры также зависят от специализации. Например, инженер по безопасности получает больше.

Основное, зачем идут люди в безопасность, — думают, что сразу будут большие деньги. Но в жизни так не бывает. Нужно отработать какое‑то время, прежде чем найдёшь место, где тебе платят достойно.

Вячеслав Герасименко

Управляющий эксперт отдела тестирования программного обеспечения

Рост в зарплате и позиции происходит постепенно:

-

через год‑полтора можно вырасти до уровня middle и получать около 200 тысяч;

-

через 3–5 — до senior с доходом 300–400 тысяч и выше.

Быстрый рост возможен, если с самого начала активно включаться в работу: участвовать в проектах, CTF‑соревнованиях, пробовать себя в сторонних консультациях, публиковать статьи и развивать доменную специализацию — например, в финтехе или ретейле.

Павел Плешков

IT‑HR‑директор, карьерный ментор, практикующий психолог, нейрофизиолог

Многое также зависит от сектора. В банках, страховых и продуктовых компаниях уровень оплаты традиционно выше, у интеграторов и подрядчиков — ниже.

Что из этого следует

Стартовая зарплата в ИБ достойная, но карьерный рост здесь не происходит стремительно. Доход растёт вместе с опытом: когда специалист берёт на себя больше ответственности, разбирается в процессах и осваивает новые инструменты.

Чтобы перейти на следующий уровень, важно не просто «отработать год», а показывать результаты и понимать, какую задачу бизнеса ты решаешь.

Миф 4. Войти в ИБ могут только технари

Информационная безопасность выросла из классического IT. Первые специалисты приходили из системного администрирования и сетевых технологий — они защищали серверы и следили за трафиком задолго до появления профессии. Поэтому в отрасли по‑прежнему сильна установка, что без технической базы делать нечего.

Как на самом деле

В кибербезе действительно много технических направлений, но есть и другие роли: специалисты по compliance, управлению рисками, обучению сотрудников, сертификации. Здесь важнее аналитический склад ума, внимательность и умение разбираться в процессах.

Например, чтобы стать специалистом по системам безопасности, нужно хотя бы базово понимать, как устроено системное администрирование и сети. Это минимум, на который смотрят при приёме. А дальше — всё зависит от направления. В комплаенсе, например, больше бумажной работы, в инфраструктуре — наоборот, сплошная техника.

Дмитрий Перьков

Заместитель начальника отдела информационной безопасности

Что из этого следует

Если вы не технарь, но хотите в ИБ, начинать стоит с основ: как устроены сети, что такое уязвимость и как работает доступ. Этого достаточно, чтобы понимать контекст и дальше выбрать направление.

Миф 5. Чтобы стать хорошим специалистом в ИБ, достаточно хард-скиллов

Логичное продолжение предыдущего заблуждения — убеждение, что информационная безопасность держится исключительно на технических навыках.

Как на самом деле

На ранних позициях действительно важна «техника»: умение анализировать логи, настраивать защиту, понимать архитектуру. Но чем выше уровень, тем сильнее фокус смещается на коммуникацию, управление и понимание бизнес‑рисков.

ИБ — не изолированная функция, а часть инфраструктуры компании: приходится объяснять, зачем внедряются меры защиты, договариваться с разработчиками, аргументировать решения перед руководством.

Хороший специалист по информационной безопасности похож на бультерьера: если вцепился в проблему, не отпустит, пока не решит.

Но эксперт от обычного исполнителя отличается мягкими навыками. Он умеет не только защищать от угроз, но и грамотно управлять рисками, аргументировать предлагаемые решения на языке бизнеса и превращать безопасность из «тормоза» в стратегический актив компании.

Павел Плешков

IT‑HR‑директор, карьерный ментор, практикующий психолог, нейрофизиолог

Что из этого следует

Техническая база остаётся фундаментом, но успех в профессии зависит не только от хард‑скиллов.

Чтобы расти, важно развивать аналитическое мышление [16], навыки коммуникации и умение объяснять сложное простыми словами — коллегам, руководителям и заказчикам.

Если вы хотите начать карьеру в информационной безопасности

На основе нашего разбора собрали для вас небольшую инструкцию от экспертов.

1. Выберите направление.

Мы уже разобрались, что в сфере очень много профессий. Изучите задачи и инструменты каждой из них. Так вы поймёте, что вам ближе всего.

Сделать это можно:

-

Через описания профессий на профильных образовательных программах.

-

В блогах и telegram‑каналах. Списки полезных ресурсов — здесь [17] и здесь [18].

-

В открытых вакансиях на hh.ru [19] и Хабр Карьере [20].

2. Освойте базу.

Минимальный уровень, с которого стоит начинать:

-

понимание принципов работы сетей и систем;

-

общее представление об уязвимостях и способах их эксплуатации;

-

основы Linux, сетевых протоколов, управления доступом;

-

логика типовых атак и инцидентов.

Это можно освоить и самостоятельно, но быстрее — на профессиональных программах, где теория сразу связана с практикой.

3. Соберите понятное портфолио.

Работодателю важно увидеть, что вы уже пробовали делать — даже если это домашние стенды, учебные задачи или CTF [21]‑проекты.

Добавьте в портфолио:

-

разбор инцидента — пусть даже смоделированного;

-

небольшой отчёт по тестированию безопасности сайта или приложения;

-

чек‑лист защиты инфраструктуры;

-

примеры SQL‑ или KQL‑запросов, если идёте в аналитику.

Главное — показать, что вы умеете разбирать проблему и оформлять результат.

4. Не бойтесь откликаться на вакансии с «жёсткими» требованиями.

Как мы уже писали, во многих вакансиях набор требований часто выглядит завышенным. Если вы видите, что 60% из этого списка вам хотя бы знакомы, — смело откликайтесь.

5. Рассмотрите позиции, где можно получить практику.

Самый понятный старт — аналитик SOC. Работа непростая: посменный график, много рутины и поток однотипных событий. Зато именно здесь можно разобраться, как устроена инфраструктура компании, какие инциденты действительно важны, как строится реагирование и взаимодействие между командами.

Через SOC проходят многие специалисты: кто‑то остаётся и растёт до уровня инженера или аналитика по угрозам, кто‑то уходит в DevSecOps или пентест. Такой опыт даёт крепкую базу и помогает понять, в какую сторону развиваться дальше.

6. Включайтесь в профессиональное сообщество.

Чтобы лучше понять, чем живёт отрасль, держитесь ближе к тем, кто уже в ней работает. Подписывайтесь на telegram‑каналы и чаты по конкретным направлениям, читайте разборы кейсов, ходите на митапы. Так вы увидите, какие задачи решают специалисты и какие навыки сейчас нужны.

В ИБ очень открытое и дружелюбное сообщество, где люди с радостью поделятся советом.

7. Оставайтесь в курсе новостей.

Безопасность меняется буквально каждую неделю: появляются новые уязвимости, выходят отчёты о взломах, обсуждаются свежие инструменты. Выделяйте время, чтобы читать отраслевые блоги и дайджесты — например, у BI.Zone [22], Positive Technologies [23], Лаборатории Касперского [24] и Group‑IB [25].

8. Будьте готовы к рутине.

Большая часть задач специалиста — это повторяющаяся аналитика, проверки, отчёты и документация. Даже в пентесте вы чаще будете перепроверять чужие срабатывания, чем искать уникальные уязвимости.

Ожидания часто разбиваются о реальность: люди ждут постоянного экшена, а получают поток однотипных задач.

Вячеслав Герасименко

Управляющий эксперт отдела тестирования программного обеспечения

Однотипные задачи — это нормально: через рутину проходит каждый, и именно она формирует насмотренность и точность, без которых в профессии не вырасти.

9. Продумайте вопрос образования.

Диплом по ИБ действительно даёт преимущество. Во многих компаниях это первый фильтр: без «корочки» вас могут просто не пропустить дальше по воронке отбора. Поэтому, если вы планируете строить карьеру в крупных корпорациях или расти до руководящих позиций, стоит об этом задуматься заранее.

Хороший вариант — дистанционные магистратуры [26], где можно совмещать практику и теорию. В такие программы часто принимают с любым первым высшим образованием, а по окончании вы получаете профильную квалификацию и государственный диплом.

Стать востребованным специалистом по ИБ и научиться решать задачи кибербезопасности с ML позволит обучение на профильном курсе [27], который соответствует требованиям бесплатные занятия [28].

Если нужно актуализировать свои знания и получать новые регулярно, присмотритесь к подписке. Например, у ведущей образовательной платформы Нетология есть База знаний [29], где собраны сотни навыков, в том числе реагирование на инциденты ИБ и практики CI/CD. Сейчас там более 10 000 видеоуроков и доступ к 50 профессиям. Подписка на 1-3-6 месяцев, а первые две недели — бесплатно.

Все эксперты, с которыми мы поговорили, сходятся в одном: в этой сфере остаются те, кому интересно разбираться в деталях — следить за новыми атаками, инструментами, подходами к защите. Если любопытство и желание копаться в сложных вещах вам близки, кибербезопасность может стать вашей карьерой.

Автор: kirakirap

Источник [30]

Сайт-источник BrainTools: https://www.braintools.ru

Путь до страницы источника: https://www.braintools.ru/article/21266

URLs in this post:

[1] реагирование: http://www.braintools.ru/article/1549

[2] поведение: http://www.braintools.ru/article/9372

[3] ошибки: http://www.braintools.ru/article/4192

[4] обучению: http://www.braintools.ru/article/5125

[5] зрения: http://www.braintools.ru/article/6238

[6] Логично: http://www.braintools.ru/article/7640

[7] Meme‑arsenal: https://www.meme-arsenal.com/create/template/11363602

[8] опыт: http://www.braintools.ru/article/6952

[9] математика: http://www.braintools.ru/article/7620

[10] профессиональную переподготовку: https://netology.ru/programs/devsecops?utm_source=habr&utm_medium=externalblog&utm_campaign=bhe_bheldso_ou_habr_brand_article-29102025_media

[11] Meme‑arsenal: https://www.meme-arsenal.com/create/template/12337651

[12] интереса: http://www.braintools.ru/article/4220

[13] Хабр Карьера: https://career.habr.com/salaries?qualification=Junior&spec_aliases%5B%5D=infosecspec

[14] Хабр Карьера: https://career.habr.com/salaries?qualification=Junior&spec_aliases%5B%5D=security_engineer&ysclid=lzs4h30z2e583385712

[15] Meme‑arsenal: https://www.meme-arsenal.com/create/template/11321400

[16] мышление: http://www.braintools.ru/thinking

[17] здесь: https://github.com/topics/security

[18] здесь: https://github.com/goq/telegram-list

[19] hh.ru: http://hh.ru

[20] Хабр Карьере: https://career.habr.com/vacancies?type=all

[21] CTF: https://ctfnews.ru/

[22] BI.Zone: http://BI.Zone

[23] Positive Technologies: https://ptsecurity.com/ru-ru/research/pt-esc-threat-intelligence/kvartalnyj-otchet-iyun-2025/

[24] Лаборатории Касперского: https://www.kaspersky.ru/enterprise-security/apt-intelligence-reporting#white-papers-section

[25] Group‑IB: https://www.group-ib.com/ru/landing/high-tech-crime-trends-2025/

[26] дистанционные магистратуры: https://netology.ru/programs/cybersec?utm_source=habr&utm_medium=externalblog&utm_campaign=bhe_bhemcs_ou_habr_brand_article-29102025_media

[27] курсе: https://netology.ru/programs/informationsecurity?utm_source=habr&utm_medium=externalblog&utm_campaign=re_it_sib_ou_habr_brand_article-29102025_media

[28] бесплатные занятия: https://netology.ru/programs/sibfree?utm_source=habr&utm_medium=externalblog&utm_campaign=re_it_sibfree_bou_habr_brand_article-29102025_media

[29] База знаний: https://netology.ru/programs/subscription?utm_source=habr&utm_medium=externalblog&utm_campaign=brand_all_subscription_habr_brand_article-29102025_media

[30] Источник: https://habr.com/ru/companies/netologyru/articles/956702/?utm_source=habrahabr&utm_medium=rss&utm_campaign=956702

Нажмите здесь для печати.