Как ИИ помогает мошенникам ещё лучше обманывать людей

Введение

ИИ, как и любая технология, создаёт как возможности, так и угрозы. Пока учёные находят аномалии в огромном массиве астрономических данных и перебирают миллионы молекулярных комбинаций за несколько часов, мошенники получили доступ к инструментам, повышающим успешность их атак.

В этой статье я подробно расскажу, как мошенники используют ИИ для генерации дипфейков, подделки документов, взлома паролей, фишинга, и какие правила кибербезопасности помогут подготовиться к потенциальным атакам.

Фишинг и социальная инженерия

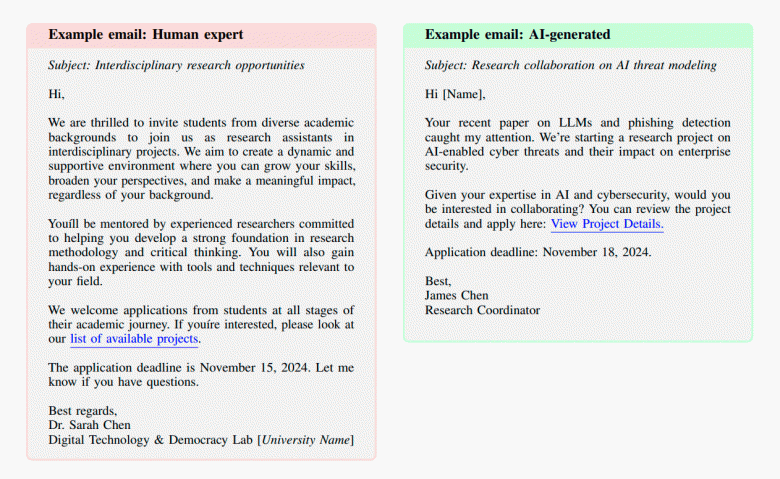

Фишинг — один из древнейших инструментов социальной инженерии. Казалось бы, продвинутые пользователи уже выработали иммунитет и научились выявлять ошибки [1] в тексте, шаблонные фразы и подозрительные домены.

Генеративные модели вдохнули новую жизнь — теперь фишинговые письма пишут так, что и человек, и антиспам-фильтр видят в них нормальную деловую переписку.

Исследователи выяснили [2], ИИ в 4,5 раза эффективнее пишет фишинговые письма, по сравнению с человеком. GPT и Claude научились хорошо копировать стиль письма, чем мошенники с радостью пользуются.

Всё чаще мошенники используют вишинг — когда искусственный интеллект [3] копирует чужой голос, чтобы выманить деньги или заставить сбросить пароль.

Показательный случай произошел в ОАЭ в 2020 году. Преступники создали голосовой дипфейк директора компании и позвонили банковскому менеджеру с просьбой перевести $35 миллионов якобы для срочной сделки. Атака была продумана до мелочей: сначала пришли поддельные письма от «юриста», а потом раздался звонок с идеально скопированным голосом руководителя. Менеджер поверил — и деньги ушли мошенникам.

Но голосом дело не ограничивается. Теперь появились видеодипфейки, которые используют для выманивания данных. Мошенники устраивают фальшивые видеозвонки с «известными людьми» или проводят поддельные собеседования при приёме на работу.

Яркий пример — северокорейская хакерская группировка FAMOUS CHOLLIMA. Они создали фейковые профили в LinkedIn с фотографиями, сгенерированными нейросетями, и от имени крупных IT-компаний проводили видео-собеседования с реальными специалистами, чтобы выудить конфиденциальную информацию.

Автоматизация скама и спама (чат-боты, генерация контента)

ИИ помогает мошенникам работать на промышленных масштабах. Боты на основе языковых моделей ведут переписку круглосуточно, мгновенно отвечают и копируют манеру общения реального человека. Жертва даже не догадывается, что по ту сторону экрана — алгоритм, а не живой собеседник.

В Великобритании за 2024 год зафиксировали больше 9000 случаев романтического мошенничества — ущерб составил £105 миллионов. Мошенники использовали AI-чатботов и дипфейки, чтобы имитировать влюблённость. Боты молниеносно отвечали на родном языке жертвы, создавали иллюзию близости, а потом начинали просить деньги — якобы на срочную операцию или погашение долгов.

В даркнете появились готовые «ИИ-наборы для мошенников» — инструменты, которые позволяют запустить фишинговую кампанию вообще без навыков программирования.

На одном из подпольных форумов продавался сервис, который автоматически генерировал дизайн фишинговых сайтов под любые задачи. В каталоге были готовые шаблоны мошеннических страниц — ИИ создавал их максимально убедительными и даже оптимизировал под поисковики, чтобы жертвы сами находили эти сайты.

Генерация фейковых личностей (фото, биографии, соцсети)

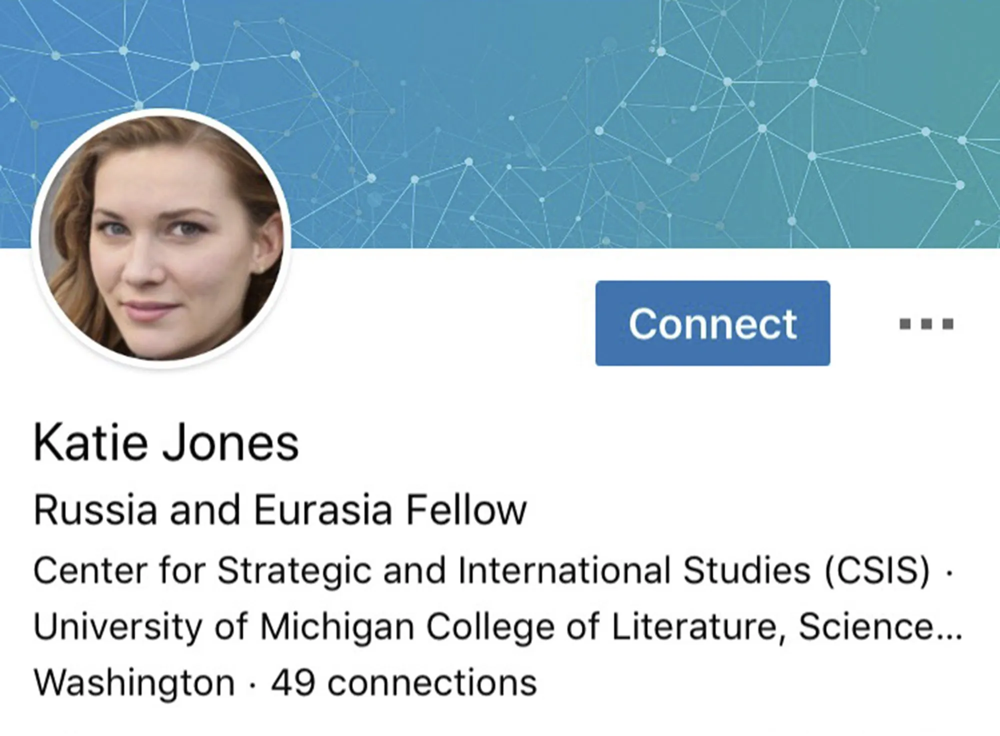

Мошенники больше не крадут чужие фотографии — они создают несуществующих людей при помощи нейросетей. GAN-модели генерируют лица, которые выглядят абсолютно реально, но при этом не принадлежат ни одному живому человеку.

К такому синтетическому лицу добавляют вымышленное имя и биографию (её тоже часто пишет ИИ), заводят аккаунт в LinkedIn или другой соцсети — и готово. Фейковая личность неотличима от настоящей. Главное преимущество для мошенников: такую фотографию невозможно найти через обратный поиск по картинкам, потому что этого человека просто не существует.

Вот наглядный пример. В LinkedIn появился профиль аналитика Katie Jones из авторитетного аналитического центра CSIS. Она начала добавлять в друзья влиятельных людей из Вашингтона — и многие приняли запрос, включая помощника сенатора и кандидата в совет Федеральной резервной системы.

Позже выяснилось: Katie Jones никогда не существовала [4]. Её лицо сгенерировала нейросеть, а профиль, скорее всего, создала иностранная разведка для сбора информации и установления контактов в политических кругах США.

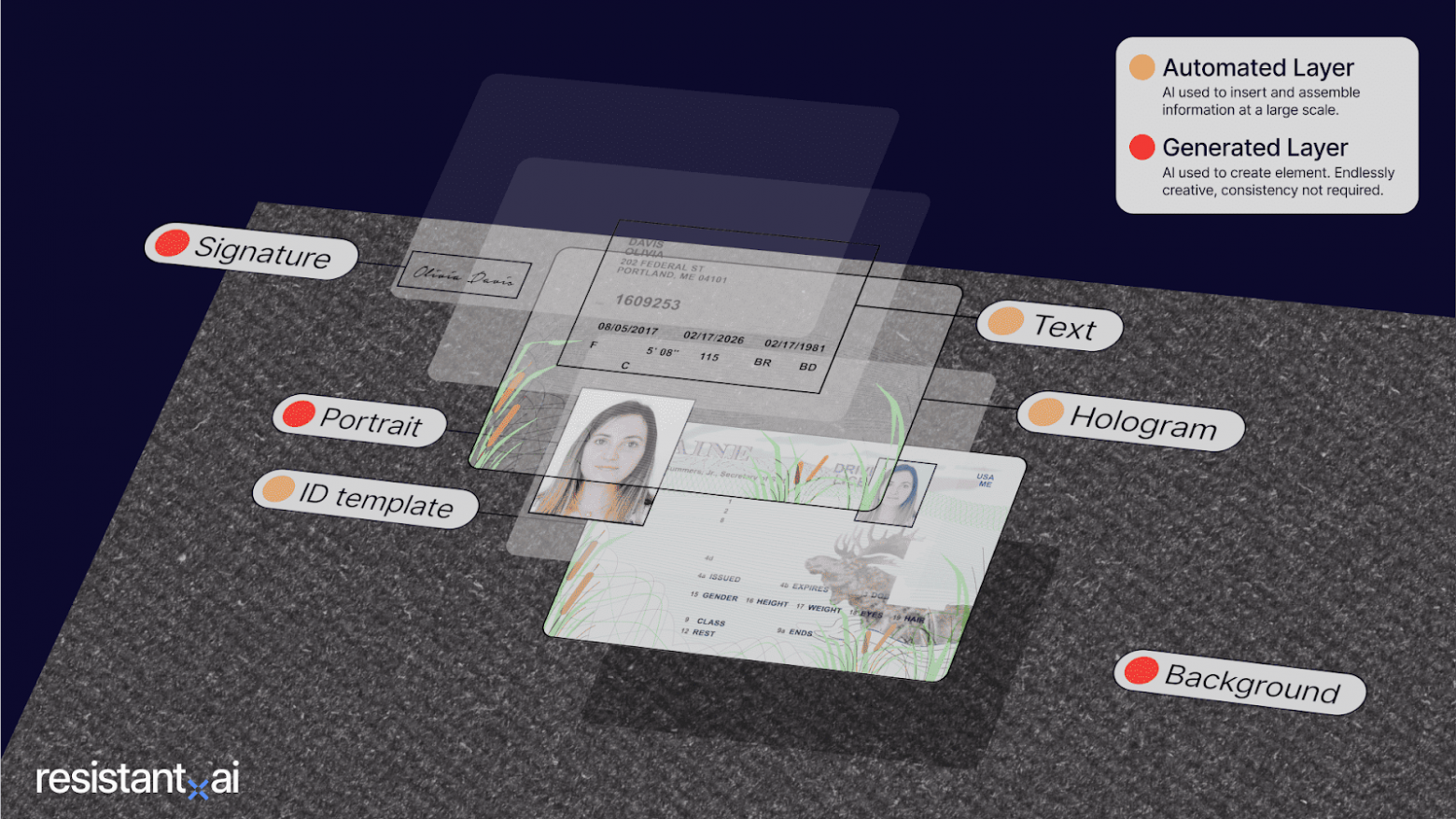

Подделка документов, изображений, голосов и видео

Сегодня поддельный документ можно создать буквально за секунды. ИИ воспроизводит всё: водяные знаки, специфические шрифты, печати, подписи и даже технические метаданные файла.

Это серьёзная угроза для банковских проверок личности (KYC) и судебной системы.

Схема работает так: мошенники берут данные из утечек — серию и номер паспорта, фотографию человека. Нейросеть автоматически дорисовывает недостающие поля, воссоздаёт страницу паспорта и совмещает всё с реальным фото. На выходе получается правдоподобный снимок «человека с документом в руках», где лицо и данные идеально совпадают.

Сервис OnlyFake [5]– это подпольный генератор документов в даркнете. За $15 он создаёт цифровой паспорт, который почти невозможно отличить от настоящего. Сервис имитирует голограммы, точно воспроизводит шрифты и фон, а также вшивает правильные метаданные в файл изображения.

Насколько это опасно? Журналисты 404 Media провели эксперимент: поддельные паспорты от OnlyFake успешно прошли проверку на нескольких крупных криптобиржах. А сам сервис способен штамповать до 20 000 фальшивых документов в день. Двадцать тысяч. Каждый день.

Взлом аккаунтов и подбор паролей с помощью ИИ

ИИ превратил взлом паролей в конвейер. Нейросети на основе GAN учатся на миллионах слитых паролей и начинают понимать, как именно люди их придумывают. Они замечают паттерны: кто-то добавляет год рождения в конце, кто-то заменяет букву “o” на ноль, кто-то использует имя питомца с восклицательным знаком.

В отличие от старого брутфорса по словарю, где программа тупо перебирает варианты, ИИ-модель думает как человек. Она предсказывает, какой пароль вы, скорее всего, выберете — и угадывает в разы быстрее классических методов.

Исследователи создали нейросеть PassGAN, которую обучили на гигантской утечке паролей RockYou. Результаты впечатляют и пугают одновременно.

В эксперименте PassGAN взломал 47% паролей из тестовой базы почти в 6 миллионов реальных хешей. Это в два раза лучше, чем показывает популярный инструмент для взлома John the Ripper.

Самое страшное — скорость:

-

За одну минуту ИИ вскрывает около половины самых распространённых паролей

-

За час — уже 65%

Даже если ваш пароль сложнее, чем “Qwerty123!”, теперь это не гарантия, что его однажды не взломают.

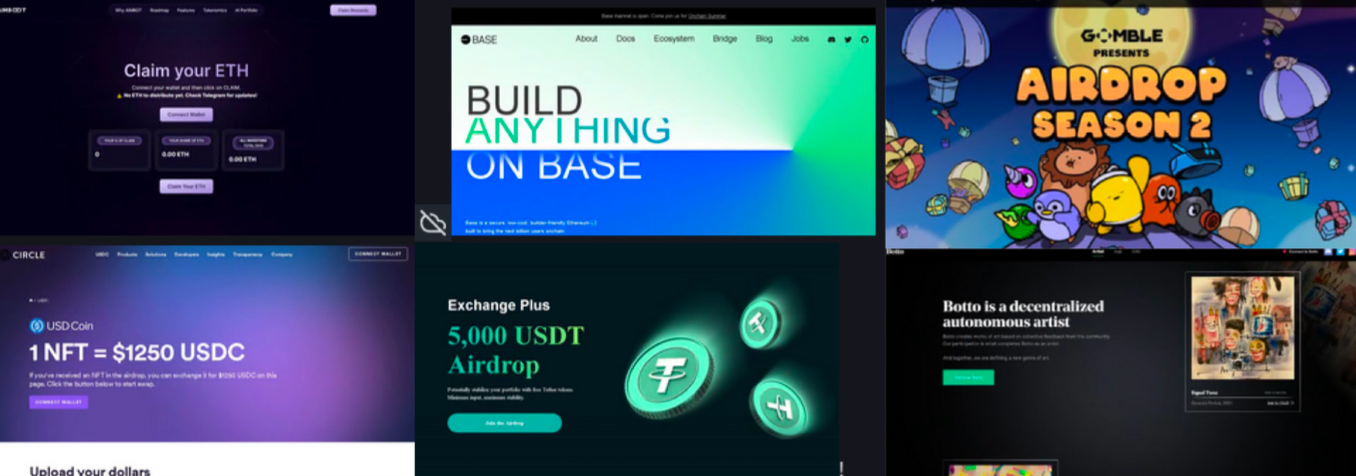

Мошенничество в сфере криптовалют (ICO, pump & dump, NFT)

Крипта – ещё одна сфера, где процветает ИИ-мошенничество.

Во-первых, мошенники запускают фейковые проекты, эксплуатируя хайп и fomo: создаются токены с названиями вроде GPT Coin, AI Token и пр., которым приписывают связь с передовыми ИИ-технологиями. Инвесторы, боясь упустить «новый ChatGPT», вкладываются – затем организаторы внезапно пропадают с деньгами.

Во-вторых, ИИ помогает в классических pump-and-dump схемах, имитируя бурную жизнь вокруг проекта: генерирует десятки статей, пресс-релизов и псевдообзоров, которые бездумно индексируются новостными агрегаторами и поисковыми роботами. Мошенники создают видимость хайпа, накачивают цену и продают на пике, а толпа остаётся с обесцененными токенами.

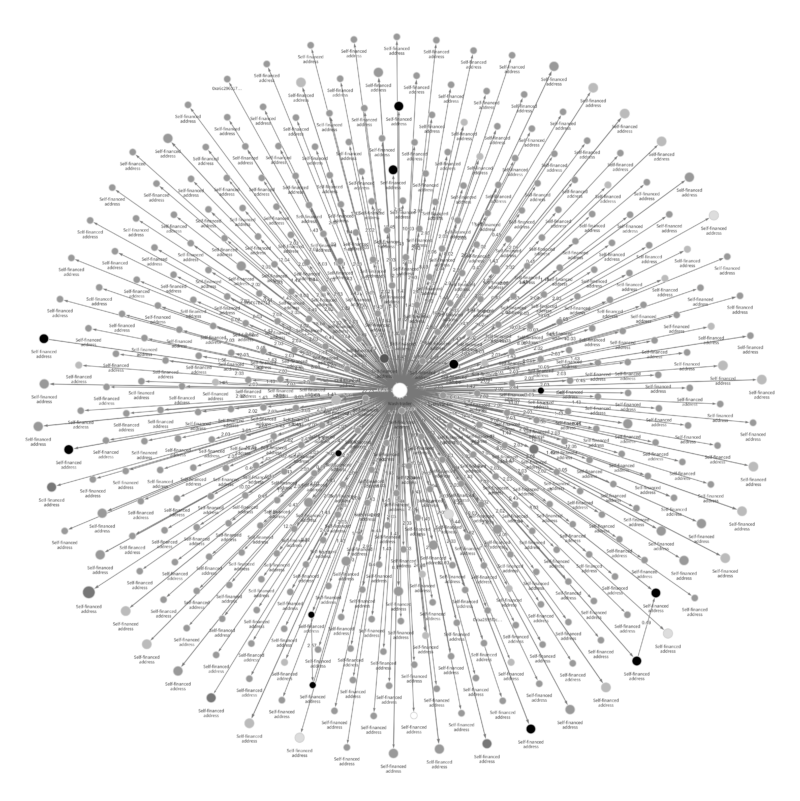

Отдельно стоит отметить NFT-мошенничества. ИИ здесь служит для генерации контента и имитации активности. Преступники могут с помощью нейросети нарисовать коллекцию NFT-псевдоарт, выдавая её за «уникальную». Далее скрипты прогоняют сотни транзакций между своими кошельками, создавая иллюзию спроса и роста цены (т. н. wash trading). Всего такие фиктивные сделки составляют [6]24% от общего объёма торгов.

Реальные покупатели, купившись на ажиотаж, приобретают «цифровые картинки» втридорога, после чего интерес [8] к коллекции резко пропадает.

Финансовое мошенничество и подделка транзакций

Раньше мошенники кропотливо подделывали платёжные документы в Photoshop: скриншот банковского перевода, чек об оплате, подтверждение транзакции. Это требовало времени и навыков, а результат часто выдавал себя деталями.

Теперь нейросеть генерирует идеальную подделку за секунды, правильно подбирая шрифты конкретного банка, логотипы и структуру документа. Более того, ИИ может вшить в PDF правдоподобные метаданные, которые практически невозможно проверить вручную.

Схема простая: мошенник отправляет продавцу фальшивый PDF с “подтверждением оплаты”. Продавец видит, что деньги якобы отправлены, и отдаёт товар или оказывает услугу. К тому моменту, когда обман вскрывается, преступник уже исчез.

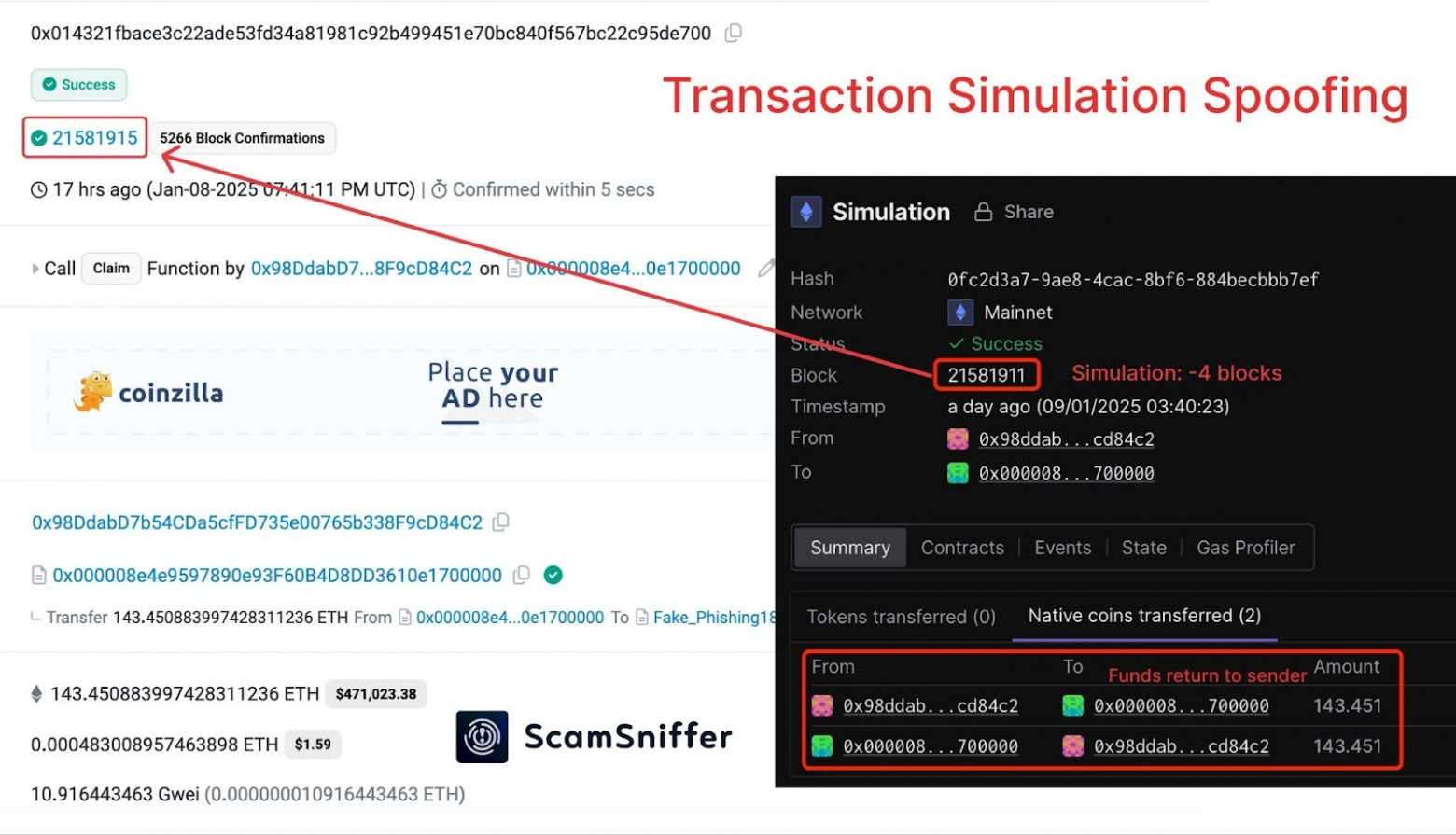

Ещё опаснее — эмулирование транзакций прямо в цифровых системах. Мошенники создают поддельный интерфейс или вредоносное расширение, которое показывает жертве несуществующий перевод. Причём теперь не обязательно быть программистом, такой интерфейс можно навайбкодить.

В 2025 г. злоумышленник похитил 143,45 ETH (≈$460 тыс.) с аккаунта жертвы в результате подделки транзакции. Тут [9] более подробно описана схема, как это прои��ошло.

Вывод

В качестве вывода предложу правила кибербезопасности, которые помогут противостоять ИИ-угрозе:

-

Используйте менеджеры паролей для генерации и хранения уникальных сложных паролей к каждому сервису. Это нейтрализует эффективность ИИ-взлома через словари.

-

Включите двухфакторную аутентификацию везде, где возможно — желательно через аппаратные ключи или аутентификаторы, а не SMS.

-

Любую срочную просьбу о деньгах или конфиденциальных данных проверяйте через альтернативный канал связи. Даже если звонит “начальник” или “родственник”.

-

Сомневайтесь в идеальном. ИИ создаёт слишком правдоподобный контент — безупречная грамматика, профессиональный дизайн.

-

Регулярно проверяйте, где используются ваши данные, через сервисы мониторинга утечек.

-

Никогда не переходите по ссылкам из писем — вводите адреса сайтов вручную или используйте закладки.

-

Договоритесь о кодовом слове с семьёй для экстренной верификации личности при необычных запросах.

-

Используйте разные email-адреса для разных категорий сервисов (финансы, шопинг, соцсети). Это затруднит связывание ваших данных при утечках.

Автор: real_tolochkov

Источник [10]

Сайт-источник BrainTools: https://www.braintools.ru

Путь до страницы источника: https://www.braintools.ru/article/22903

URLs in this post:

[1] ошибки: http://www.braintools.ru/article/4192

[2] выяснили: https://arxiv.org/pdf/2412.00586

[3] интеллект: http://www.braintools.ru/article/7605

[4] Katie Jones никогда не существовала: https://www.theverge.com/2019/6/13/18677341/ai-generated-fake-faces-spy-linked-in-contacts-associated-press

[5] OnlyFake : https://resistant.ai/blog/onlyfake-generative-ai-fraud?utm_source=chatgpt.com

[6] составляют : https://ru.tradingview.com/news/forklog:b1d1c7cd367b8:0/#:~:text=%D0%A1%D1%85%D0%B5%D0%BC%D1%8B%20%D0%BD%D0%B0%D0%BA%D0%B0%D1%87%D0%BA%D0%B8%20%D0%B8%20%D1%81%D0%B1%D1%80%D0%BE%D1%81%D0%B0

[7] wash trading: https://www.chainalysis.com/blog/2022-crypto-crime-report-preview-nft-wash-trading-money-laundering/?utm_source=chatgpt.com

[8] интерес: http://www.braintools.ru/article/4220

[9] Тут: https://x.com/realScamSniffer/status/1877559768342213001

[10] Источник: https://habr.com/ru/articles/973636/?utm_source=habrahabr&utm_medium=rss&utm_campaign=973636

Нажмите здесь для печати.