Итоги пентестов от Центра кибербезопасности УЦСБ в 2025 году

По результатам внутренних тестов на проникновение, проведенных нашей командой для компаний из различных отраслей, в 79% случаев организации оказались незащищенными от атак потенциального злоумышленника. Эта цифра показывает, насколько уязвима может быть внутренняя инфраструктура компаний. Полагаться на абстрактные модели угроз в таких условиях — уже недостаточно. Ключ к построению эффективной защиты — понимание реальных векторов атак, которые используют злоумышленники прямо сейчас.

В этой статье мы расскажем о реальных векторах атак, которые сработали в уходящем году, разберем ключевые тренды, а также дадим прогноз на 2026 год и предложим рекомендации по усилению защиты.

Реальная картина угроз по итогам 2025 года

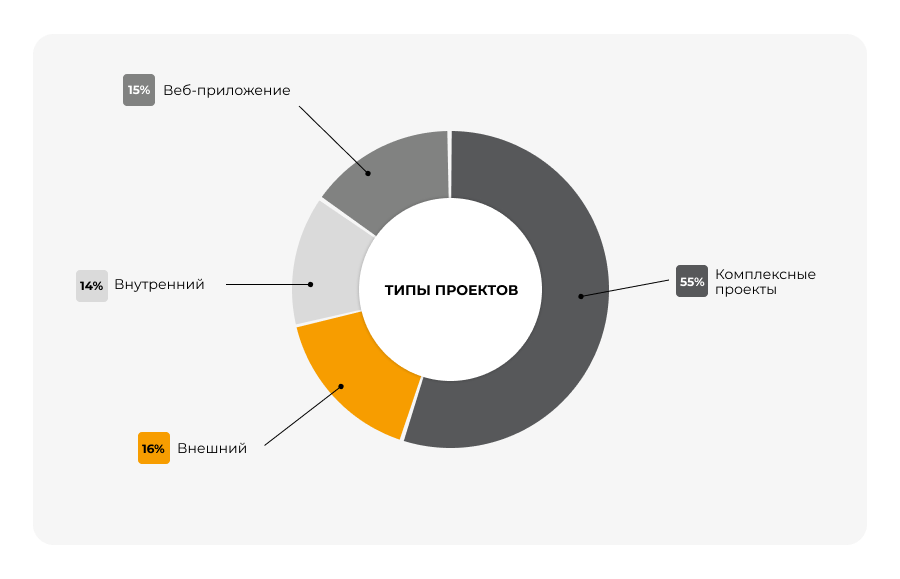

Анализ наших проектов по оценке защищенности показал, что более половины (55%) заказчиков делали выбор в пользу комплексных проверок. Такие проекты обычно включают в себя несколько видов работ, например, оценку внешнего периметра, пентест внутренней сети, аудит веб-приложений.

Остальные заказчики отдавали предпочтение отдельным проверкам инфраструктуры, среди которых наиболее востребованными были: тестирование внешнего периметра (16%), аудит веб-приложений (15%) и пентесты внутренних сетей (14%).

С точки зрения [1] отраслевого распределения проекты охватили ключевые секторы экономики. Активность с точки зрения превентивной оценки защищенности ИТ-инфраструктуры через пентесты демонстрирует ИТ-отрасль (28%) и промышленный сектор (21%). Следом за ними свою зрелость в этом вопросе показывают финансовая отрасль и ТЭК.

Уровни риска для внешних и внутренних ресурсов

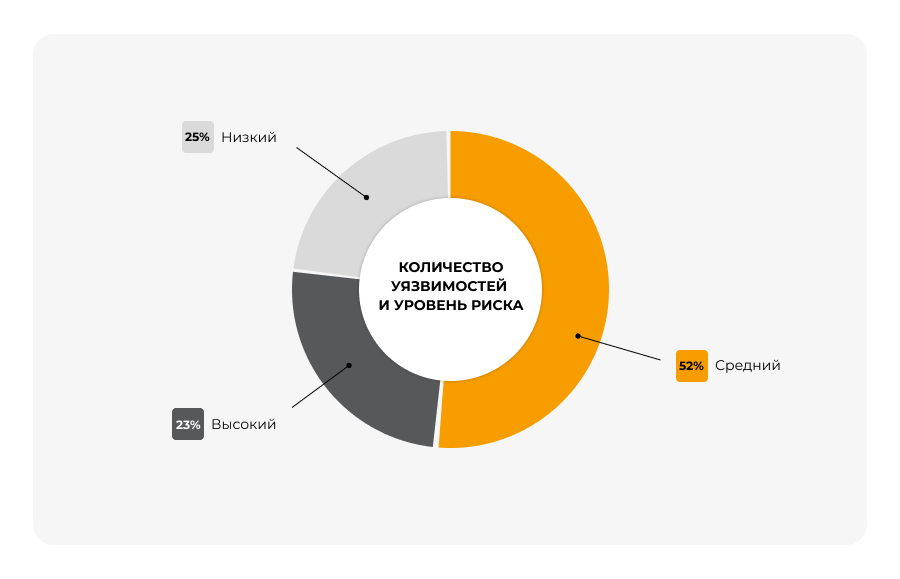

Статистика по найденным уязвимостям показывает распределение критичности уязвимостей для внешней и внутренней инфраструктуры.

В 2025 году на внешнем периметре мы чаще всего выявляли уязвимости среднего уровня риска — 52%.

Высокий уровень риска имели 23% уязвимостей, при этом только в 15% пентестов недостатки внешнего периметра позволяли напрямую проникнуть во внутреннюю сеть. Однако это не значит, что уязвимости внешних ресурсов не опасны — они часто могут приводить к утечке данных, компрометации учетных записей и репутационным потерям.

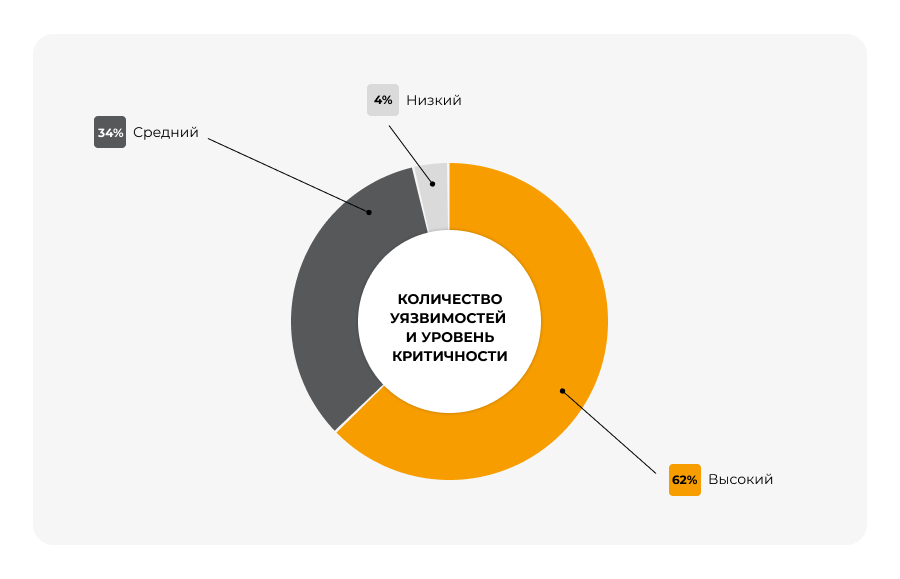

Во внутренней инфраструктуре картина иная. Среди уязвимостей, которые мы выявили во внутренних сетях, 62% имели высокий уровень риска.

Это подтверждает, что как только злоумышленник проникает внутрь сети, он с большой вероятностью получает возможность быстрой эскалации привилегий и реализации недопустимых событий.

В 79% внутренних тестов нам удавалось полностью захватить контроль над доменом Active Directory

Социальная инженерия: самый эффективный вектор атаки

Даже если внешний периметр защищен, и в нем нет уязвимостей, которые позволяют попасть внутрь инфраструктуры, злоумышленник может воспользоваться для этого методами социальной инженерии. Результаты наших тестирований показывают, что если злоумышленник пойдет по этому пути, то у него будут высокие шансы проникнуть во внутреннюю сеть.

Методы социальной инженерии бывают разные. Самые классические из них — это письма с вредоносными вложениями и ссылками на фишинговые ресурсы. Также для обмана пользователей могут использоваться плакаты с QR-кодами или вредоносные флеш-накопители. Обычно они размещаются в офисах компании в местах, где могут привлечь внимание [2] сотрудников, например, на кофе-поинтах. Кроме того, набирает популярность вишинг — метод социальной инженерии, использующий голосовые звонки.

В 2025 году в рамках каждой атаки с применением социальной инженерии нашим специалистам удалось побудить пользователей совершить действия, создающие угрозу для информационной безопасности компании.

Социальная инженерия: в 94% кампаний действия хотя бы одного из сотрудников позволили потенциальному злоумышленнику проникнуть во внутреннюю сеть

Статистика по отдельным методам социальной инженерии выглядит следующим образом:

-

В среднем в рамках фишинговой кампании 13% пользователей открывают вредоносные вложения, а 5% переходят по вредоносным ссылкам из писем.

-

Эффективность вишинга в нашей практике составила около 10%.

-

Хотя бы один QR-код приносил результат в виде доменной учетной записи более чем в половине кампаний.

-

Также примерно в половине кампаний с использованием флэш-накопителей хотя бы один из них был подключен к рабочей станции.

Показательно, что нередко найденные сотрудниками флеш-накопители оперативно передавались в службу информационной безопасности тестируемой организации. Это важный положительный сигнал, который может говорить о росте осознанности и осведомленности сотрудников.

Детальный анализ уязвимостей: основные тренды

Помимо общей статистики, важно понимать динамику по конкретным классам уязвимостей. Анализ полного перечня уязвимостей, обнаруженных в 2025 году, выявил четкие тренды: некоторые группы проблем сохраняют устойчивую распространенность, в то время как другие выявляются специалистами не так часто, как раньше.

Сохраняют актуальность:

-

Атаки перенаправления аутентификации и техники, использующие недостатки конфигурации компонентов доменных сред, таких как ADCS. Именно эти методы чаще всего используются для компрометации внутренней инфраструктуры.

-

Самая часто встречающаяся проблема — использование словарных паролей. Она актуальна для самых разных систем и типов учетных записей: от VNC и коммутаторов до локальных администраторов серверов, а иногда и для учетных записей, имеющих особые привилегии в домене. Кроме того, наши специалисты часто отмечают повторное использование паролей. Это позволяет хакеру использовать пароль, полученный при взломе одной системы, для доступа к другим и расширения присутствия в инфраструктуре.

-

Для веб-приложений наиболее актуальной проблемой остаются нарушения контроля доступа, позволяющие обходить ограничения на чтение и модификацию данных или вызов методов API.

Уязвимости, которые стали встречаться реже:

-

Атаки на протоколы NetBIOS, LLMNR и mDNS уже не так часто становятся первым звеном в цепочках — администраторы постепенно отказываются от их использования в своих инфраструктурах.

-

«Вечная классика» — такие уязвимости, как Zerologon, noPac, BlueKeep или MS17-010 — также сдают позиции благодаря процессам устранения уязвимостей. Если несколько лет назад эти уязвимости встречались на рабочих станциях и даже в серверных сегментах, то в 2025 году они практически не встречаются, и обнаружить их удается только на системах, которые нельзя обновить из-за проблем совместимости ПО.

-

Традиционные векторы преодоления внешнего периметра — уязвимости CMS Bitrix и почтовых серверов MS Exchange — встречались значительно реже, чем в предыдущие годы.

Практика показывает, что некоторые уязвимости зачастую продолжают существовать в инфраструктуре по двум причинам: из-за использования старого, критически важного ПО, которое нельзя обновить, или в результате простого недосмотра. Такие ситуации опасны: они создают иллюзию контроля, пока один забытый сервис не станет первым звеном в цепочке полной компрометации.

Яркой иллюстрацией этого тезиса служит следующий кейс, где уязвимости системы, выпавшей из поля зрения [3] администраторов, позволили специалисту захватить сервер и получить возможность проникновения во внутреннюю сеть

От анонимного FTP до RCE: как мы скомпрометировали сервер из-за конфигурационных ошибок

В ходе тестирования внешнего периметра крупной ритейл-компании наши специалисты обнаружили FTP-сервер с возможностью анонимного подключения. Дальнейшая разведка выявила на том же хосте веб-сервер Apache с включенным листингом директорий, где в открытом доступе находился файл с учетными данными для полноценного доступа к FTP.

Используя эти данные, мы загрузили на сервер веб-шелл и получили возможность выполнять произвольные команды (RCE). В результате был скомпрометирован сервер, содержащий коммерческую тайну, и получены учетные данные для доступа к внутренним службам.

От статистики к фокусу: топ-5 самых значимых уязвимостей в 2025 году

Общая статистика выявляет тренды, но для построения эффективной защиты важно понимать, какие именно уязвимости несут наибольшую опасность. Проанализировав все находки по ключевым критериям — потенциал и сложность эксплуатации — мы выделили топ-5 самых значимых уязвимостей 2025 года.

1. Повышение привилегий в Windows (CVE-2025-33073)

Безусловным лидером года стала уязвимость ОС Windows CVE-2025-33073. Главная особенность заключается в возрождении атаки Reflective Relay — перенаправления аутентификации обратно на ее источник. Если в случае обычной атаки перенаправления злоумышленнику требуется сразу два уязвимых узла, то при reflective relay достаточно только одного — и этот уязвимый хост как будто бы атакует сам себя.

Уязвимость не раз встречалась нашим специалистам при реализации проектов, а в рамках одного из пентестов нашей команде удалось провести такую атаку даже на контроллере домена, что позволило получить максимальные привилегии в сети в течение 5 минут.

Рекомендация: незамедлительная установка актуальных обновлений безопасности для ОС Windows.

2. Небезопасная конфигурация AD Certificate Services (ADCS)

Службы сертификации Active Directory остаются одной из самых опасных точек инфраструктуры. Ошибки [5] конфигурации, например, избыточные права на шаблоны сертификатов, устраняются, но со временем появляются снова. Проблема дополнительно усугубляется появлением новых техник атак, таких как ESC15 [6], которая использует манипуляции с расширениями сертификатов для получения несанкционированного доступа.

Рекомендация: регулярный аудит настроек центров сертификации и отключение неиспользуемых функций, таких как веб-регистрация.

3. Недостаточный мониторинг безопасности

Недостаточный мониторинг — скорее не уязвимость, а организационная проблема. Отсутствие или фрагментарность системы мониторинга информационной безопасности создает ситуацию, при которой злоумышленник, проникнув в сеть, может беспрепятственно перемещаться по ней и собирать данные, не будучи обнаруженным.

Рекомендация: внедрение централизованной системы мониторинга и реагирования на инциденты (SOC) [7] является критически важным для обнаружения атак на ранних стадиях.

4. Уязвимости периферийных устройств

Уязвимости в периферийных устройствах, таких как принтеры, могут стать отправной точкой для развития полномасштабной атаки на сеть компании. В 2025 году наши пентестеры не раз оказывались в ситуации, когда именно незащищенная оргтехника оставалась единственной брешью, позволяющей получить первоначальный доступ к домену.

Яркий пример — уязвимость принтеров Kyocera CVE-2022-1026, которая позволяет удаленно извлечь из памяти [8] устройства учетные данные для доступа к сетевым ресурсам. Получив эти данные, хакер может использовать их для доступа к доменной среде и проведения атак на рабочие станции и серверы. Результатом развития такой атаки может стать полная компрометация домена.

Рекомендация: включение офисной техники в политику безопасности, регулярное обновление прошивок и ограничение сетевого доступа.

5. Устаревший протокол аутентификации NetNTLMv1

Несмотря на свою небезопасность, устаревший протокол NetNTLMv1 до сих пор используется в корпоративных сетях. Его недостатки позволяют злоумышленнику относительно легко восстановить пароли учетных записей из перехваченных хэшей, открывая путь к дальнейшему продвижению в инфраструктуре. Если же злоумышленник с помощью атаки принуждения к аутентификации получит NetNTLMv1-хэш контроллера домена, то от получения максимальных привилегий его будет отделять только несколько часов перебора на мощном сервере.

Рекомендация: отключение использования NetNTLMv1 во всей доменной среде.

Прогнозы экспертов на 2026 год

Основываясь на трендах 2025 года, мы ожидаем следующее:

-

Фокус хакеров на российском ПО. В реализациях службы каталога и других отечественных решениях будут находить все больше уязвимостей, причем делать это будут и «белые» хакеры — чтобы предупредить производителей ПО и помочь устранить недостатки.

-

Новые техники атак на Active Directory. Ключевые компоненты, такие как AD Certificate Services (ADCS) и System Center Configuration Manager (SCCM), продолжат оставаться одними из главных для атакующих. Даже если не будут найдены новые уязвимости в самих продуктах, вполне вероятно появление новых исследований, описывающих эксплуатацию недостатков конфигурации этих систем.

-

Применение искусственного интеллекта [9]. Возможности, которые дают новые технологии, постепенно становятся доступными как злоумышленникам, так и специалистам по безопасности. Стоит ожидать, с одной стороны, роста количества атак с использованием искусственного интеллекта, с другой — появления новых инструментов, делающих работу «белых» хакеров эффективнее, и продолжения внедрения ИИ в средства защиты.

Рекомендации по усилению защиты в 2026 году

Несмотря на меняющийся ландшафт угроз, базовые принципы защиты остаются все теми же:

-

Управление уязвимостями: процесс выявления и устранения недостатков должен охватывать не только ОС, но и все прикладное ПО, включая инфраструктурные сервисы.

-

Внедрение строгих парольных политик и обязательное использование многофакторной аутентификации для критичных систем.

-

Обеспечение достаточного покрытия инфраструктуры средствами антивирусной защиты.

-

Харденинг информационных систем: использование безопасных конфигураций и встроенных механизмов защиты.

-

Повышение осведомленности: обучение [10] сотрудников, особенно администраторов, основам кибергигиены.

-

Регулярный контроль защищенности: проведение пентестов и аудитов безопасности не реже раза в год.

Заключение

Обеспечение информационной безопасности сегодня — это не разовая задача, а непрерывный процесс. Регулярный анализ защищенности, включая тестирование на проникновение, является его ключевым элементом, позволяющим выявлять и устранять критичные уязвимости до их эксплуатации.

Важным вызовом также является импортозамещение. Оно смещает фокус угроз в сторону отечественного программного обеспечения, защищенность которого еще только начинает проходить проверку в условиях реальных атак.

В этой меняющейся среде только комплексный подход с постоянным контролем, своевременным обновлением систем и обучением сотрудников позволяет строить эффективную оборону против реальных угроз, минимизируя финансовые и репутационные риски для бизнеса.

Если у вас есть вопросы о кибербезопасности или вы хотите обсудить проведение анализа защищенности, напишите нам — эксперты Центра кибербезопасности УЦСБ подробно вас проконсультируют.

Автор:

Дмитрий Зубарев, заместитель директора Аналитического центра УЦСБ

Автор: USSC

Источник [11]

Сайт-источник BrainTools: https://www.braintools.ru

Путь до страницы источника: https://www.braintools.ru/article/23353

URLs in this post:

[1] зрения: http://www.braintools.ru/article/6238

[2] внимание: http://www.braintools.ru/article/7595

[3] поля зрения: http://www.braintools.ru/article/9711

[4] Подробнее рассказываем в статье : https://habr.com/ru/companies/ussc/articles/950368/

[5] Ошибки: http://www.braintools.ru/article/4192

[6] ESC15: https://trustedsec.com/blog/ekuwu-not-just-another-ad-cs-esc

[7] централизованной системы мониторинга и реагирования на инциденты (SOC): https://soc.ussc.ru/

[8] памяти: http://www.braintools.ru/article/4140

[9] интеллекта: http://www.braintools.ru/article/7605

[10] обучение: http://www.braintools.ru/article/5125

[11] Источник: https://habr.com/ru/companies/ussc/articles/977130/?utm_source=habrahabr&utm_medium=rss&utm_campaign=977130

Нажмите здесь для печати.