Как сайты вычисляют мошенников? Детект впна, рейтинг номеров и трекинг курсора

Мошенник заходит на Озон купить товары и воспользоваться для этого данными украденных банковских карт. Ставит прокси, меняет айпи, использует антидетект браузер, закупает пачку номеров. Подготавливает дропов и адреса ПВЗ. Он регистрирует несколько аккаунтов, добавляет товары в корзину и нажимает оплату. На одном акке сайт зависает, на другом требует подтвердить личность, а третий аккаунт живой.

Как Озон заподозрил мошенника, если он учел все и не сделал никаких ошибок.

Что происходит под капотом и что стало с третим аккаунтом?

В этой статье мы разберем как работает эта система, откуда она берет данные и почему Китайский сценарий развития интернета уже наступил

Системы безопасности, ИИ анализаторы, скоринг и тд мы будем называть Антифродом

Пример из жизни

Заходит у��итка в бар…

Мошенник захотел купить товар на маркетплейсе и воспользоваться для этого данными украденных банковских карт. Кажется, все просто: ему нужно создать несколько аккаунтов и оплатить покупки по одному разу с каждой карты.

Как любой другой честный и правильный мошенник он делает все как написано в мануале, не нарушает никаких правил мануала и не пропускает никаких шагов.

Начинает он с того, что ищет материал на теневых форумах, в магазинах и у продавцов фулзов (строки типа карта + имя + адрес), смотрит на разных сервисах не заблокирована ли карта, часть сразу отваливается: мёртвые, уже в стоп-листах, с неверными данными.

Параллельно он берёт пачку виртуальных номеров с SIM/еSIM для подтверждений, поднимает несколько браузерных профилей с разными отпечатками (либо использует антидетект браузер), меняет прокси под нужный город, готовит адреса доставки, пункты выдачи, чужие адреса с расчётом перехватить посылку.

На каждую карту заводит отдельный аккаунт: новый email, новый номер, разные ФИО, разные профили браузера

Дальше он идёт в магазин, набивает корзину товарами, которые легко перепродать, и запускает конвейер. Регистрирует первый второй десятый аккаунт, подтверждает номер, вводит данные карты, выбирает доставку, жмёт кнопку оплаты

После регистрации часть аккаунтов банится, иногда просто вообще молча не пускает в личный кабинет. Другие вроде живут, но как только он пытается оплатить, заказ уходит “на проверку”, статус зависает, деньги то блокируются, то через пару минут возвращаются. Где-то высвечивается окно с просьбой предоставить паспорт для подтверждения личности.

Где-то оплата формально прошла, но через час приходит письмо типа “заказ отменен”

Далее он начинает экспериментировать. Меняет порядок действий, пробует другие суммы, добавляет разные товары в корзину, растягивает покупки на сутки, меняет доставку на самовывоз, ищет, на каком шаге его как-то палят.

Почему его аккаунты начали банить и как сайт понял, что он мошенник?

Давайте разбираться

Что происходит когда вы только заходите на сайт

Как только вы вы заходите на сайт, браузер сразу же отдает Cookie, ваш IP адрес, настройки браузера, HTTP-заголовки TLS/HTTPS отпечаток клиента, язык, ОС, тип соединения, часовой пояс, примерное местоположение, разрешение экрана и размер окна браузера, тип браузера и его настройки (Юзерагент), с какой страницы/сайта пришли, поддерживаемые функции и форматы (кодеки, WebRTC, WebGL и т.п.)

После этого скрипты собирают информацию о поведении [1], трекают курсор, записывают все переходы по страницам со временем проведенным на каждом сегменте сайта, смотрят клавиши и места в которые вы кликаете и все что можно собрать.

От сбора данных никак не защититься, поэтому есть только варианты подделать браузер и обмануть ИИ-анализаторы и скоринговую систему

Первичная проверка и фильтры

Сначала пройдет первичная проверка, где будут учитываться:

-

количество транзакций за единицу времени;

-

размер суммы еди��оразового платежа или перевода;

-

число пользователей одной карты;

-

лимит на объем покупок;

-

количество карт, с которых один пользователь может совершать покупки за определенный период времени.

Даже если пользователь проводит транзакции сразу с нескольких IP-адресов или действительно находится в иной стране, чем та, где была выпущена карта, система это распознает и просигнализирует об аномалии. Однако это не повод блокировать платеж: операция пройдет еще несколько этапов проверки.

Кроме IP-адресов учитываются и такие фильтры как цифровой отпечаток, страна эмитента и соответствие данных о том, где была выпущена карта и откуда поступил платеж, а также история операций и наличие отклоненных транзакций.

Применение машинного обучения [2]

Сайт также умеет определять сами ли вы ввели текст в форму или скопировали его и вставили через Ctrl + V. Очевидно, что человек который заренее подготовил телефон и копипастит данные из документа окажется мошенником, потому что обычный юзер просто сам введет свой телефон в форму по памяти [3]

Антифрод-система это почти всегда ИИ-модель. Искусственный интеллект [4] формирует шаблоны (сценарии), опираясь на исторические данные о поведении [5] пользователей, чтобы в дальнейшем делать прогнозы. Система самостоятельно распознает мошенничество и сигнализирует о нетипичных ситуациях.

Получается, оно становится умнее и сильнее само по себе без участия человека, просто учится на своих ошибках и на данных пользователей сайта.

Финальная проверка: метки

После проверки фильтрами, система устанавливает метки на каждую операцию:

Зеленая — “одобрено”, мошенничество маловероятно. К примеру, когда пользователь ежемесячно оплачивает коммунальные услуги, и транзакции проводятся примерно на одну и ту же сумму. В этом случае дополнительных проверок не требуется, а увеличение размера транзакций в десятки раз могло бы вызвать другую метку.

Желтая — “требуется проверка”, есть вероятность мошенничества. Такая метка может возникнуть, когда с одного счета небольшие одинаковые суммы уходят на несколько других счетов. Либо происходит многократное снятие таких сумм со счета — просто онлайн-магазин решил засчитывать каждую покупку в отдельности. Тогда может потребоваться помощь оператора для установки причин транзакций или платежная система попросит подтвердить личность кодом из СМС или отпечатком пальца на экране мобильного телефона.

Красная — “опасность мошенничества”, когда действия пользователя нетипичны. Например, клиент обналичивает ₽1,5 млн, в то время как его обычный лимит был не более ₽70 тыс. в месяц. Или когда картой, выпущенной в России, пользователь из Италии оплачивает покупки во французском интернет-магазине.

Финальное решение — блокировать транзакцию или предпринять еще какие-то действия — принимает антифрод-аналитик. Банк имеет право заблокировать карту: клиенту придет СМС-уведомление с инструкциями, какую информацию и в какой срок нужно отправить, чтобы подтвердить законность действий. Или, если банковское приложение содержит такую услугу, придется пройти дополнительную идентификацию, например посмотреть в камеру телефона для распознавания внешности, и только потом завершить транзакцию.

Инструменты антифрод-систем

Скоринг

Скоринг – это математическая модель оценки риска, которая присваивает каждому пользователю, транзакции или событию числовой балл. Система анализирует множество параметров одновременно и выставляет итоговую оценку вероятности мошеннических действий.

Принцип работы довольно простой: каждому фактору риска присваивается определённый вес, а затем все веса суммируются в итоговый балл. Например, новый пользователь, совершающий крупную покупку ночью с подозрительного IP-адреса, получает высокий скор. Постоянный клиент, покупающий привычный товар в обычное время, – низкий.

В зависимости от итогового балла система принимает решение:

-

Пропустить операцию

-

Заблокировать её

-

Отправить на дополнительную проверку

Современные скоринговые модели используют статистические методы и алгоритмы машинного обучения для выявления закономерностей в поведении мошенников.

Простой пример работы скоринга выглядит примерно так:

(представим, что имеем дело с финансовым сервисом)

Скор = (Новый пользователь × 10) + (Подозрительный IP × 15) + (Необычное время × 5) + (Большая сумма × 20)

Если скор > 50 - красная метка, блокировка

Если скор 20-50 - желтая метка, дополнительная проверка

Если скор < 20 - зеленая метка, пропуск

И, конечно, вес каждого пункта может зависить от внутренних факторов, типа внутреннего скоринга оператора, на номер которого зарегистрирован аккаунт.

Градация мер

1. Низкий риск

Пользователь проходит без препятствий.

Максимум что может быть - дополнительное логирование для статистики.

2. Средний риск

Мягкие меры.

Капча, SMS-подтверждение, дополнительная авторизация.

3. Высокий риск

Временная блокировка, ручная проверка модератором.

4. Критический риск

Полная блокировка, разблокировка через службу поддержки.

Баллы надежности номера телефона – запрос у телефонного оператора

Большие компании могут запрашивать проверку номера напрямую у оператора.

Например, какой-нибудь российский бигтех может сотрудничать с мегафоном, мтсом и другими операторами для более эффективной борьбы с мошенниками.

Если оператор нашел в номере несостыковки, увидел что номер не прозванивался (номер пустой и новый) или симка оформлена на левого человека оператор укажет это и в ответе напишет “номер подозрительный, вот его оценка”

Пользователь ввел свой номер в форму регистрации на сайте, компания сделала запрос к апи мобильного оператора, компания получила ответ и выставила у себя пометку в базе

user id 131487, phone scoring=0.034. status=Good

ну или так

user id 135487, phone scoring=0.434. status=Danger

И в завивисмости от скоринга номера изменится отношение сервиса к вам и ваш внутренний скоринг внутри системы

Интеграции с внешними сервисами

Ну и конечно, антифрод-системы активно используют внешние источники данных для повышения точности детекции мошенничества. Они обращаются к различных сервисам и баз данных для получения дополнительной информации о пользователе, зашедшем на сайт или транзакции.

-

Спам/блэклисты содержат списки IP-адресов, с которых велся спам, известных мошеннических email-адресов и телефонов, реестры украденных банковских карт.

-

Геолокационные сервисы определяют реальное местоположение пользователя по IP-адресу и выявляют использование VPN или прокси. Система может обнаружить «невозможные путешествия», когда один аккаунт за короткое время появляется в разных континентах.

-

Сервисы проверки личности верифицируют паспортные данные через государственные реестры, проверяют номера телефонов и email-адреса. Они также предоставляют информацию о статусе банковских карт, кредитной истории и заблокированных счетах. Чаще всего таким сервисом выступает НБКИ (Национальное бюро кредитных историй) в случае, если сервис является финансовым.

-

Агрегаторы утечек и OSINT-сервисы помогают проверить условный «цифровой след» пользователя. Отсутствие какой-либо активности в интернете/отсутствие данных в любых слитых источниках может указывать на поддельную личность.

Каждый из перечисленных методов не используется обособленно, а комбинируются с остальными, чтобы обеспечить итоговую точность результатов.

Получается такая многослойная система защиты: скоринг даёт количественную оценку риска, фингерпринтинг связывает действия с конкретными устройствами, а внешние интеграции предоставляют актуальную информацию о конкретном пользователе.

Не стоит также преуменьшать роль машинного обучения в работе антифрода. Каждая вычисленная метрика отправляется на сервер, где она обрабатывается и анализируется. В результате чего, антифрод со временем становится более точным и эффективным.

Как мошенники обходят эту систему и остаются незамеченными

Антидетект браузеры

Мы уже знаем, что помимо айпи компании собирают куча другой информации из браузера и из-за уникальной комбинации настроек браузера каждого пользователя формируется цифровой отпечаток, с которым компании идентифицируют пользователей даже без куки и айпи адреса.

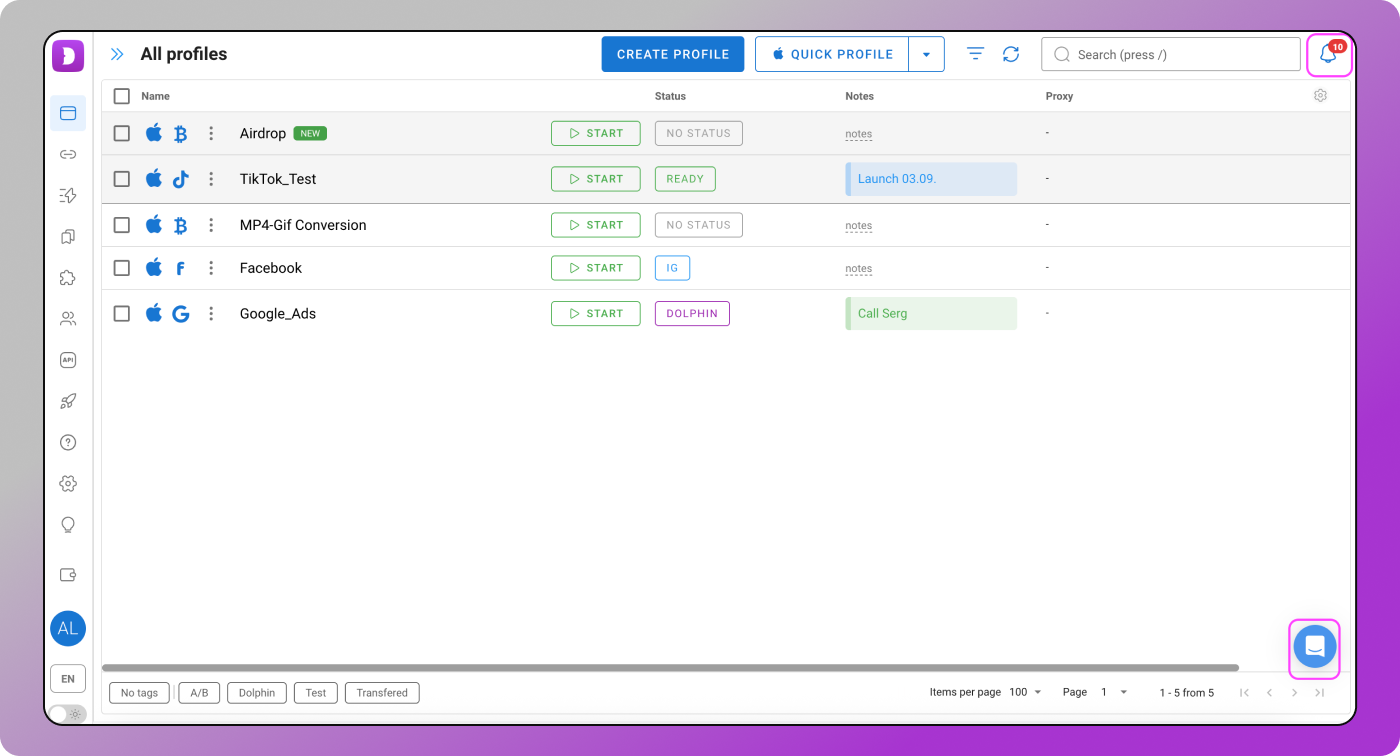

Мошенники используют антидетект-браузеры, которые полностью подменяют ваш цифровой отпечаток, делает его ествественным, подгружает куки и открывает разные вкладки в браузере, чтобы отпечаток не был пустым.

Антифрод системы видят, что вы зашли на сайт с пустым браузером, поэтому антидетект браузеры пытаются имитировать обычного пользователя, который долго пользовался интернетом через браузер.

Принцип простой, заходишь в антик (выглядит как обычный браузер, только с множеством профилей и настроек), создаешь новый профиль, называешь его “Фрод {название_сервиса} 1”, настраиваешь отпечаток браузера, прокси и вперед

А что если вы скрыли user agent и думаете что самые умные?

Проблема в том, что отпечаток это не одна строчка, а целая пачка сигналов. Если дернуть что-то одно, то поломается сразу все. Есть мелкие «артефакты», которые сложно подделать так, чтобы они выглядели естественно. Например, редкие символы и глифы в системных шрифтах, особенности отображения эмодзи, конкретные наборы шрифтов. У некоторых платформ встречаются характерные подписи рендеринга, это то, как именно браузер рисует текст и графику.

Антидетект может попытаться это имитировать, но часто оставляет следы: где-то не совпадает набор шрифтов, где-то отличается ширина символов. В итоге получается, что чем активнее мошенник маскируется, тем больше он палится

Детекция VPN-ов

Даже если вы используете впн, сайт видит кучу данных браузера и понимает, что IP не ваш.

Сайт видит ваш IP и сразу пытается понять это домашний интернет или дата-центр.

Если айпи происходит не из домашней сети, а из дата-центра какого-нибудь хетцнера то это уже признак впна.

Плюсом у многих компаний есть базы репутации у айпи.

Тут логика [6] простая, если конкретным IP пользуются тысячи людей по всему миру, то он быстро попадает в счерные списки, а потом уже другие компании продают услугу проверки айпи на реальность другим компаниям, делясь данными из своей базы черных айпишников

Даже если вы используете частный впн, или купили физический комп в другой стране, даже так сайт может распознать, что вы впнщик. Например, вы включили VPN, чтобы не палить свой настоящий айпи или обойти блокировку, а ваш браузер одновременно говорит сайту, что IP Нидерланды, но язык браузера русский, вы пришли с телеграмма (который особенно не популярен в Нидерландах).

Еще многие не знают о существовании такой страны как Нидерланды, они до сих пор думают что это просто “подключалка в приложении впна”

Важно упомянуть, что вы можете забыть включить впн, либо он сам не включится и сайт увидит ваш настоящий айпи. Конечно же компания проигрорирует это, подумает что сбой в системе и не свяжет ваш настоящий айпи с айпи впна

Поддельные документы через ИИ

Если раньше создание качественных поддельных документов или фото требовало серьёзных навыков, то теперь ChatGPT напишет убедительную историю для службы поддержки, а Midjourney нарисует селфи с паспортом. За пару минут и практически бесплатно.

Стоит ли говорить о том, что мошенники уже создали далеко не один сервис, специализирующийся на создании и отрисовке поддельных документов [7]?

С Deepfake-технологиями в этом плане посложнее, ведь там мест, в которых нейросеть оставляет артефакты, гораздо больше.

Поведенческий анализ? ИИ уже начинает имитировать поведенческие паттерны. Нейросеть может научиться двигать мышью как человек, печатать с естественными паузами и даже имитировать уникальный стиль взаимодействия с интерфейсом.

Прогрев аккаунтов для обмана ИИ анализаторов

Мошенники изучают, как работают скоринговые модели, и целенаправленно их атакуют. Adversarial attacks – это когда в данные вносятся незаметные изменения, которые заставляют модель принимать неправильные решения.

Например, фродер может специально прогревать свой аккаунт несколько недель, совершая мелкие честные покупки, чтобы снизить свой скор перед крупной мошеннической операцией. То есть, мошенник может имитировать действия обычного пользователя на сайте, чтобы убедить антифрод-модель в том, что он не опасный.

Логика здесь в том, что любой обычный мошенник сразу зайдет на сайт, зарегистрируется и пойдет совершать покупОчки. Он не будет сидеть и глазеть на отзывы и сранивать товары.

Гонка вооружений

Компании усиливают защиту, а фродеры находят новые лазейки – кто сильнее?

Мошенники используют ИИ для атак – компании используют ИИ для защиты. Фродеры создают более изощрённые схемы – антифрод становится умнее и быстре

Эта гонка не закончится финальной победой одной стороны, а будет постоянно смещаться баланс сил. Фродеры найдут новый обход – компании закроют его и поднимут планку – фродеры уйдут в более сложные и дорогие атаки.

Но, у бизнеса есть преимуществ у них есть явно больше ресурсов и данных для обучения моделей. Когда защиту строят правильно, каждое столкновение делает систему сильнее, а каждую атаку – дороже для атакующих. И в какой-то момент у многих схем экономика перестаёт сходиться.

Никому не придет в голову фродить условный гугл, потому что их защиита достигла уровня, при котором это экономически невыгодно. Крутить просмотры, комментарии на ютуб-канале, пытаться обходить блокировки уже в прошлом.

Экономика мошенничества

У мошенника есть бюджет времени и денег. Задача антифрода – сделать так, чтобы этого бюджета не хватало на прибыльную деятельность.

Если для создания одного рабочего аккаунта фродеру нужно потратить час времени, купить сим-карту за 100 рублей и пройти верификацию, а заработать он может максимум 50 рублей – бизнес становится убыточным.

При этом обычные пользователи не должны страдать. Здесь помогает машинное обучение и суммаризация скорингов от поставщиков – система учится отличать нормальное поведение от подозрительного и применяет строгие меры только к реально подозрительным случаям.

Идеальная защита хуже, чем полное отсутствие защиты

Представьте банк, который требует от каждого клиента приносить справку о доходах, три поручительства и сдавать отпечатки пальцев для покупки кофе. Мошенников там точно не будет, правда клиентов тоже. ¯_(ツ)_/¯

Задача антифрода в том, чтобы сделать мошенничество экономически невыгодным. Если фродер тратит на обход защиты больше денег и времени, чем может получить, он просто уйдёт к конкурентам с более слабой защитой.

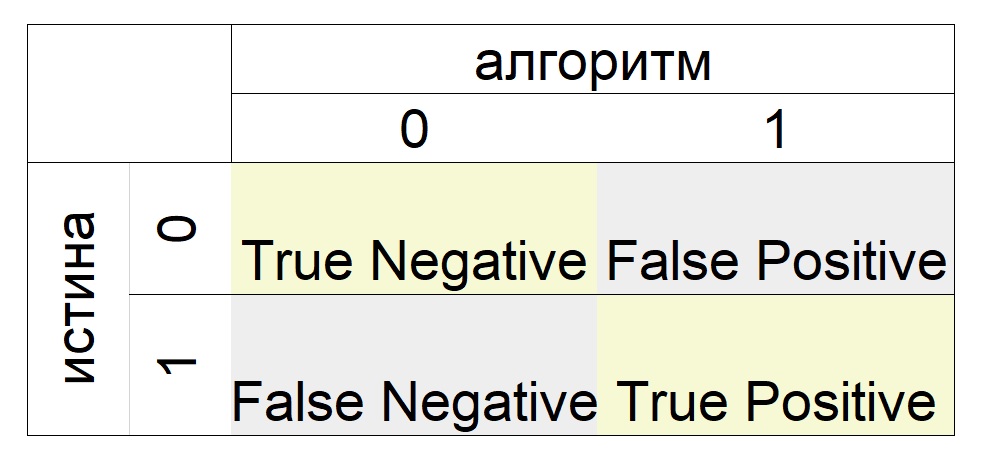

В антифроде системе, как и в ИБшных SIEMах, есть две основные ошибки [8]:

-

False Positive (ложное срабатывание) – когда система блокирует честного пользователя, приняв его за мошенника. Клиент не может купить то, что хочет, злится и уходит к конкурентам.

-

False Negative (пропуск мошенника) – когда система пропускает реального фродера. Компания теряет деньги.

Риск-менеджмент в антифроде

Полностью искоренить мошенничество – не цель антифрода.

Компания должна держать баланс, чтобы система защищала сервис от мошенничества и не банила обычных пользователей. На самом деле, компании теряют больше денег от того, что люди уходят к конкурентам, поэтому немного стерпеть и не забанить пару потенциальных фродеров будет предпочтительнее, чем устраивать тоталитаризм где каждый второй проходит длинную капчу и банится по подозрению в мошенничестве за 2 обычных перевода идущих подряд

Например, человек приходит в банк и регистрируется на серый номер который оформлен на левого человека, компания это видит и ставит пометку “подозрительный”.

Спустя время клиент делает сразу несколько переводов в минуту.

С одной стороны тут все очевидно, вот же мошенник давайте его набутылим, но если чуть-чуть подумать, то – использование серых номеров вполне обычная практика в СНГ, а несколько переводов подряд может оказаться не злостной попыткой запутать следы, а обычным совпадением. Кому-то перевести деньги как подарок на новый год, кому-то дать в долг и закинуть 500 рублей на стим чтобы купить игру

Приходится выбирать – лучше заблокировать лишнего честного пользователя или пропустить мошенника? Ответ зависит от бизнеса.

Ну, например, банк может себе позволить лишний раз попросить подтверждение платежа, а игровой сервис рискует потерять импульсивного зумера-покупателя.

Антифрод умеет адаптироваться под поведение пользователей. Если человек всегда покупает что-то с рабочего компьютера в офисе с 9 до 18, а потом внезапно делает покупку в 3 ночи с телефона в другом городе – это повод насторожиться. Но система не должна сразу блокировать его. Может, человек в командировке или просто не спит. Это, скорее, средний риск и лучше попросить дополнительное подтверждение – SMS или пуш-уведомление в приложении.

Почту России оштрафовали за утечку 26 млн пользовательских данных...на 150 тыс. рублей [9]. Анонсы статей и новости об айти в нашем Telegram [10]

Автор: free_kedr

Источник [11]

Сайт-источник BrainTools: https://www.braintools.ru

Путь до страницы источника: https://www.braintools.ru/article/23579

URLs in this post:

[1] поведении: http://www.braintools.ru/article/9372

[2] обучения: http://www.braintools.ru/article/5125

[3] памяти: http://www.braintools.ru/article/4140

[4] интеллект: http://www.braintools.ru/article/7605

[5] поведении: http://www.braintools.ru/article/5593

[6] логика: http://www.braintools.ru/article/7640

[7] специализирующийся на создании и отрисовке поддельных документов: https://t.me/femidasearch/66

[8] ошибки: http://www.braintools.ru/article/4192

[9] Почту России оштрафовали за утечку 26 млн пользовательских данных...на 150 тыс. рублей: https://t.me/femidasearch/152

[10] нашем Telegram: https://t.me/femidasearch

[11] Источник: https://habr.com/ru/companies/femida_search/articles/979586/?utm_source=habrahabr&utm_medium=rss&utm_campaign=979586

Нажмите здесь для печати.