Руководитель отдела пропаганды цифровых технологий и искусственного интеллекта в CLINITEX Groupe Сэмми Аздуфаль поделился необычным опытом. Он рассказал, что хотел дистанционно управлять своим новым пылесосом DJI Romo с помощью геймпада PS5. Однако на пути к своей цели Аздуфаль вскрыл уязвимость в работе многих роботов-пылесосов.

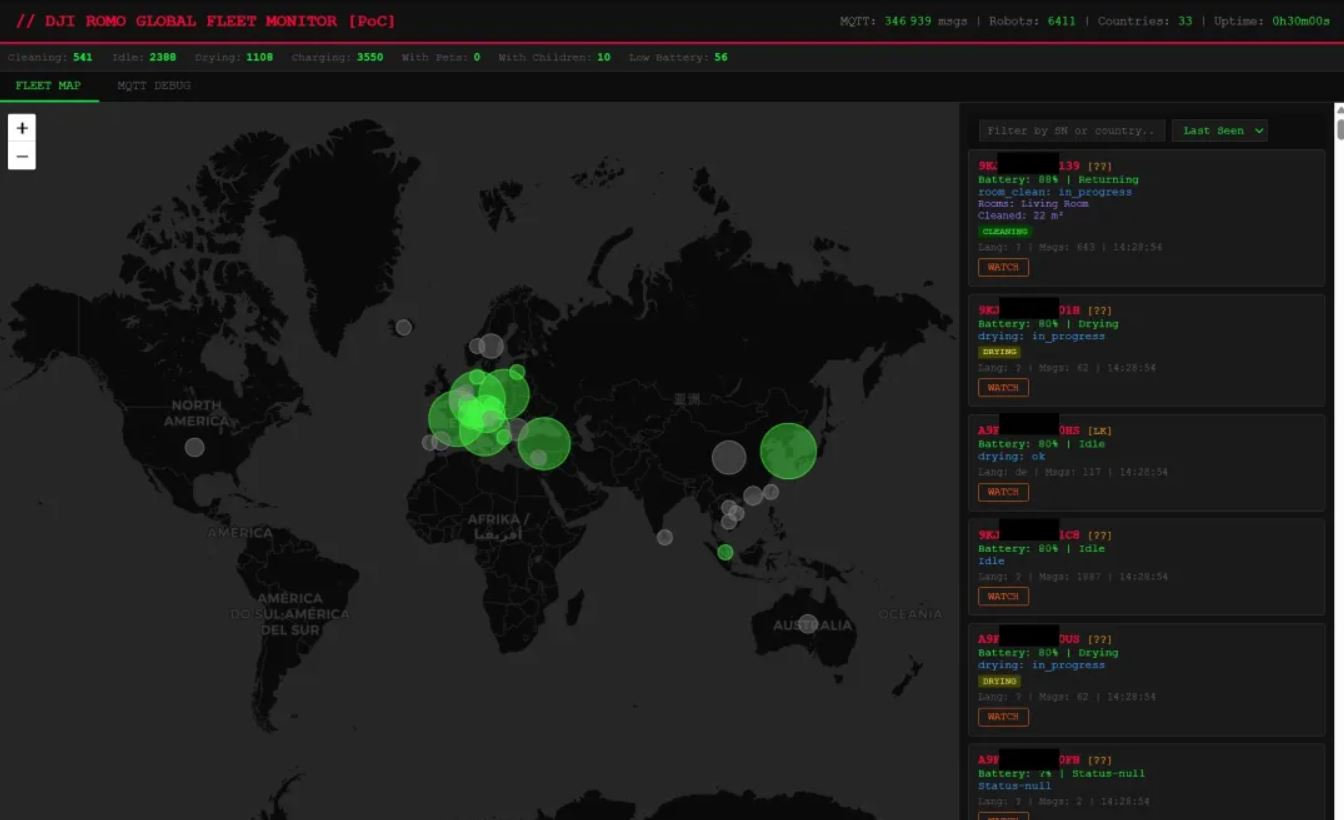

Разработчик создал приложение для дистанционного управления. Оно начало взаимодействовать с серверами DJI, но в ответ получило данные от множества устройств. В итоге Аздуфаль потенциально мог бы управлять 7000 пылесосов по всему миру.

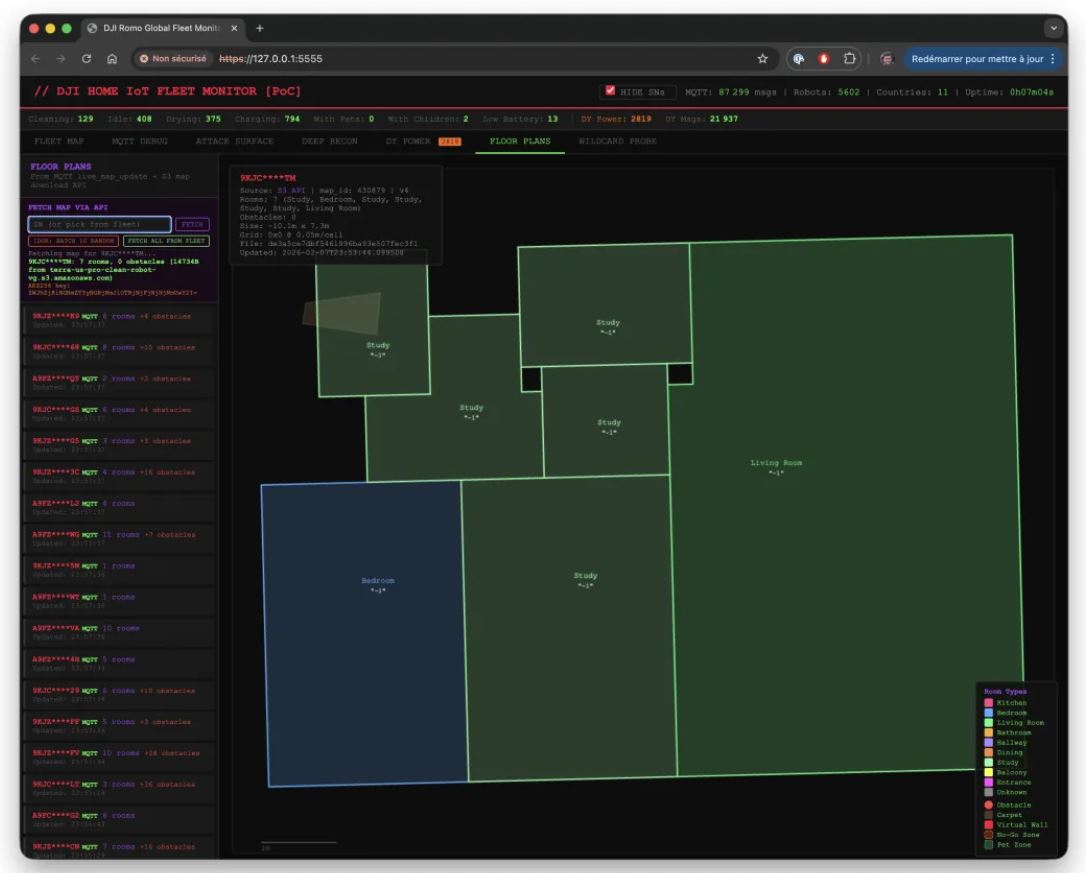

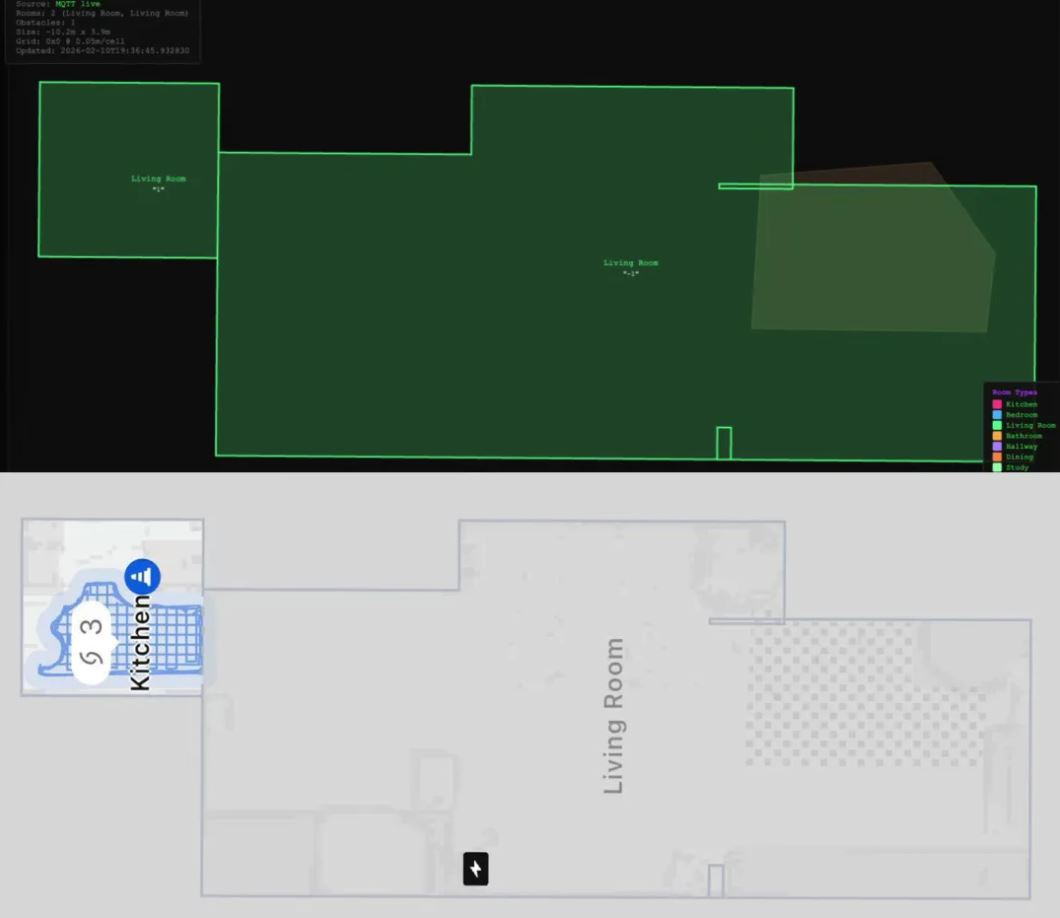

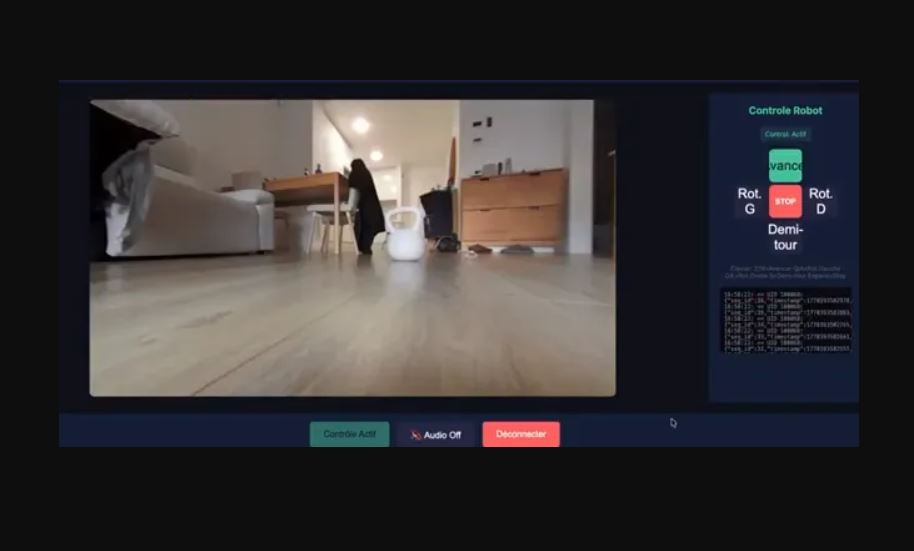

Проблема даже не в этом, а в том, что разработчику стали доступны прямые трансляции с камер устройств. Аздуфаль провёл эксперимент с пылесосом друга и смог наблюдать, как робот составляет карту каждой комнаты дома, в итоге получив полный двухмерный план этажа. Он также мог использовать IP-адрес любого робота, чтобы определить его приблизительное местоположение.

«Я обнаружил, что мое устройство было лишь одним из множества», — говорит Аздуфаль. Разработчик продемонстрировал своё открытие редактору The Verge Шону Холлистеру. По словам последнего, «десятки, сотни, тысячи роботов приступили к работе, каждый из них каждые три секунды отправлял на сервер пакеты данных MQTT, сообщая свой серийный номер, какие комнаты он убирает, что он увидел, какое расстояние проехал, когда вернется к зарядному устройству и с какими препятствиями столкнулся на пути».

«Я наблюдал, как каждый из этих роботов медленно появлялся на карте мира. Через девять минут после начала работы ноутбук Аздуфаля уже каталогизировал 6700 устройств DJI в 24 разных странах и собрал более 100 000 их сообщений. Если добавить портативные электростанции DJI Power, которые также отправляют данные на эти же серверы, у Аздуфаля был доступ к более чем 10 000 устройств. Когда я говорю, что сначала не мог поверить своим глазам, я имею в виду это в буквальном смысле. Аздуфаль возглавляет стратегию в области искусственного интеллекта в компании, занимающейся сдачей домов в аренду на время отпуска. Когда он сказал мне, что реконструировал протоколы DJI с помощью кода Claude, я невольно задумался, не галлюцинирует ли искусственный интеллект этих роботов. Поэтому я попросил своего коллегу Томаса Рикера, который только что закончил обзор DJI Romo, передать нам его серийный номер», — пишет журналист.

Имея только этот 14-значный номер, Аздуфаль не только смог запустить искомого робота, но и правильно определить, что тот убирает гостиную и у него осталось 80% заряда батареи. Через несколько минут Холлистер уже наблюдал, как робот сгенерировал и передал точный план дома его коллеги с правильной формой и размером каждой комнаты.

Отдельно Аздуфаль запустил прямую трансляцию со своего DJI Romo, полностью обойдя его защитный PIN-код, затем вошел в свою гостиную и помахал в камеру, пока журналист наблюдал за трансляцией.

Разработчик поделился ограниченной версией своего приложения только для чтения с Гонзагом Дамбрикуром, техническим директором консалтинговой IT-компании во Франции. Последний рассказал Холлистеру, что приложение позволило ему удалённо просматривать видеопоток с камеры его DJI Romo ещё до того, как он подключил его.

Аздуфаль утверждает, что получил доступ к пылесосам, не взламывая серверы DJI. «Я не нарушал никаких правил, не обходил их, не взламывал, не прибегал к методу перебора», — говорит разработчик. Он отмечает, что просто извлёк закрытый токен своего DJI Romo — ключ, который сообщает серверам DJI, что у пользователя должен быть доступ к данным, — и эти серверы предоставили ему доступ к данным тысяч других людей.

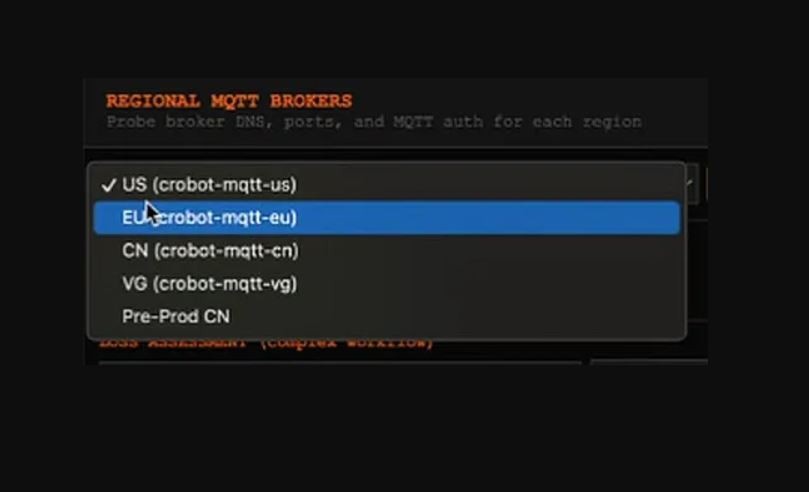

Аздуфаль показал журналисту, что может получить доступ к серверу предварительной разработки DJI, а также к рабочим серверам для США, Китая и ЕС.

Разработчик оперативно сообщил DJI об уязвимости, и компания закрыла доступ. В более позднем эксперименте он уже не смог использовать тестовый DJI Romo коллеги Холлистера.

Спустя сутки приложение Аздуфаля не имело доступа ни к одному роботу, даже к его собственному.

Но этот инцидент поднимает серьёзные вопросы о безопасности и методах работы с данными в DJI, считает Холлистер. «Он, несомненно, будет использован для того, чтобы задним числом оправдать опасения, которые привели к тому, что китайский производитель дронов был в значительной степени вынужден покинуть США. Если Аздуфаль смог найти этих роботов, даже не ища их, защитит ли это их от людей, намеревающихся причинить вред? Если Claude Code может создать приложение, позволяющее заглянуть в чей-то дом, что мешает сотруднику DJI сделать то же самое? И должен ли робот-пылесос иметь микрофон?» — пишет журналист.

Ситуацию усугубляет то, что, когда Аздуфаль и The Verge связались с DJI по поводу проблемы, компания заявила, что устранила уязвимость, хотя на самом деле она была нейтрализована лишь частично.

«DJI подтверждает, что проблема была решена на прошлой неделе, и работы по её устранению уже велись до публичного раскрытия информации», — говорится в заявлении, предоставленном представителем DJI Дейзи Конг. Автор и разработчик получили его во вторник утром в 12:28 по восточному времени — примерно за полчаса до того, как Аздуфаль продемонстрировал Холлистеру работу своего приложения.

«Следует уточнить, что нет ничего удивительного в том, что робот-пылесос с приложением для смартфона будет отправлять данные в облако. К лучшему или к худшему, в настоящее время пользователи ожидают, что эти приложения будут работать за пределами их собственных домов. Если вы не создали туннель в свою домашнюю сеть, это означает, что данные сначала должны передаваться через облачные серверы. Но люди, которые устанавливают камеры у себя дома, ожидают, что эти данные будут защищены как во время передачи, так и после того, как они достигнут сервера. Специалисты по безопасности должны это знать — но как только Аздуфаль подключился к серверам MQTT DJI, всё стало видно в открытом виде. Если DJI просто перекрыла один конкретный путь доступа к этим серверам, этого может быть недостаточно для их защиты, если хакеры найдут другой способ проникновения», — уверен Холлистер.

Журналист приводит и другие подобные примеры. Он напоминает, что в 2024 году хакеры атаковали роботы-пылесосы Ecovacs, чтобы преследовать домашних животных и выкрикивать расистские оскорбления в целях хулиганства. В 2025 году южнокорейские правительственные агентства сообщили, что в Dreame X50 Ultra обнаружена уязвимость, позволяющую хакерам просматривать видеопоток с камеры в режиме реального времени. Также выяснилось, что хакеры могут смотреть и красть фотографии с другого робот-пылесоса Ecovacs и модели Narwal.

«Конечно, дело не только в пылесосах. Я по-прежнему не куплю камеру Wyze, несмотря на их новые идеи в области безопасности, потому что эта компания попыталась замять историю с уязвимостью удалённого доступа, вместо того чтобы предупредить своих клиентов. Мне было бы трудно доверять Anker Eufy после того, как они солгали нам о своей безопасности… DJI не отличается исключительной прозрачностью в отношении произошедшего, но ответила почти на все наши вопросы» — указывает Холлистер.

В новом заявлении для The Verge, переданном через представителя Дейзи Конг, компания признала наличие «проблемы с проверкой разрешений на бэкенде», которая теоретически могла позволить хакерам просматривать видео в реальном времени с её пылесосов. Также производитель отметил, что полностью устранил эту проблему после того, как Аздуфаль и Холлистер подтвердили её наличие.

Вот полное заявление DJI:

В конце января в ходе внутреннего анализа DJI выявила уязвимость, затрагивающую DJI Home, и немедленно приступила к её устранению. Проблема была решена двумя обновлениями: первоначальный патч был выпущен 8 февраля, а последующее обновление завершено 10 февраля. Исправление было развёрнуто автоматически, и никаких действий от пользователя не требуется.

Уязвимость заключалась в проблеме проверки разрешений на бэкенде, затрагивающей связь на основе MQTT между устройством и сервером. Хотя эта проблема создавала теоретический потенциал для несанкционированного доступа к видео в реальном времени с устройства ROMO, наше расследование подтверждает, что фактические случаи вторжения были крайне редки. Почти вся выявленная активность была связана с независимыми исследователями безопасности, тестировавшими свои собственные устройства в целях составления отчётов, за исключением нескольких потенциально опасных случаев.

Первый патч устранил эту уязвимость, но не был применён повсеместно на всех узлах сервиса. Второй патч повторно включил и перезапустил оставшиеся узлы сервиса. Теперь проблема полностью решена, и нет никаких признаков более широкого её воздействия. Это не была проблема шифрования при передаче данных. Связь между устройством ROMO и сервером не передавалась в открытом виде и всегда шифровалась с использованием TLS. Данные, связанные с устройствами ROMO, например, в Европе, хранятся в облачной инфраструктуре AWS, расположенной в США.

DJI придерживается строгих стандартов конфиденциальности и безопасности данных и разработала процессы выявления и устранения потенциальных уязвимостей. Компания инвестировала в отраслевые стандарты шифрования и управляет давней программой вознаграждения за обнаружение ошибок. В рамках стандартного процесса после устранения уязвимостей мы рассмотрели выводы и рекомендации, предоставленные независимыми исследователями безопасности, которые связались с нами в рамках этой программы. DJI продолжит внедрять дополнительные улучшения безопасности в рамках своих текущих усилий.

Тем не менее, Аздуфаль говорит, что даже сейчас DJI не устранила все обнаруженные им уязвимости. Одна из них — возможность просмотра собственного видеопотока с DJI Romo без необходимости ввода PIN-кода безопасности. Другая уязвимость настолько серьёзна, что Холлистер не стал описывать её в статье, чтобы у DJI было больше времени на исправление. Однако производитель пока не сообщил о сроках выпуска апдейта.

И Аздуфаль, и исследователь безопасности Кевин Финистерре заявили Холлистеру, что, по их мнению, недостаточно, чтобы Romo отправляли зашифрованные данные на серверы в США, если любой, кто находится внутри этого сервера, может легко прочитать их впоследствии. «Наличие сервера в США никоим образом не препятствует доступу сотрудников DJI с доменом .cn», — пояснил Финистерре. Это кажется очевидным, поскольку Аздуфаль живёт в Барселоне и смог контролировать устройства в совершенно разных регионах.

«После аутентификации клиента в MQTT-брокере, если отсутствуют надлежащие списки контроля доступа (ACL) на уровне тем, вы можете подписаться на темы с подстановочными знаками (например, #) и видеть все сообщения со всех устройств в открытом виде на уровне приложения. TLS ничего не делает для предотвращения этого — он защищает только канал, а не то, что находится внутри канала, от других авторизованных участников», — говорит Аздуфаль.

Разработчик отмечает, что ничего не взламывал, не раскрывал конфиденциальные данные и не является специалистом по безопасности. Он пояснил, что просто вёл прямую трансляцию всего происходящего в соцсети Х, пытаясь управлять своим роботом с помощью геймпада PS5.

«Да, я не следую правилам, но люди участвуют в программе вознаграждения за обнаружение уязвимостей ради денег. Мне, чёрт возьми, всё равно, я просто хочу, чтобы это исправили. Я думаю, что если бы мы следовали правилам до конца, эта утечка данных продолжалась бы гораздо дольше», — говорит Аздуфаль.

Он не верит, что DJI действительно самостоятельно обнаружила эти проблемы ещё в январе, и его раздражает, что компания отвечала ему «механически в личных сообщениях на X, вместо того чтобы реагировать на электронные письма».

Позднее Аздуфаль отреагировал на публикацию The Verge в своём профиле в LinkedIn. Он написал: «Спасибо Шону и The Verge за максимально точную информацию. Большое спасибо DJI за исправление проблемы (не подавайте на меня в суд ❤️)». Разработчик прикрепил в комментариях видеоролик, на котором он продолжает дистанционно управлять своим пылесосом с помощью геймпада.

С проектом Аздуфаля можно ознакомиться на GitHub.

Автор: maybe_elf