Современная кибербезопасность требует не только оперативного реагирования на возникающие угрозы, но и построения проактивной модели, способной выявлять потенциальные инциденты до их реализации. Особенно это актуально для фишинга — одной из самых быстро развивающихся угроз цифрового мира.

Рассмотрим конкретные инструменты, позволяющие определять фишинг нового поколения, и расскажем, насколько он изменился за последние годы, как работает Phishing-as-a-Service и что делать, чтобы защититься от мошенников.

Развитие фишинга

Фишинг давно перестал быть примитивной рассылкой сообщений вида «Скачай бесплатно без регистрации и СМС». В 2025 году злоумышленники действуют тоньше, умнее и изощреннее.

Ключевое изменение — персонализация и интеллект атак. С помощью ИИ злоумышленники создают письма, сайты и ботов в мессенджерах, которые полностью имитируют реальность. Они действуют, как психологи: знают, как надавить, какую тревогу вызвать и какие «триггеры» применить. Разберем несколько примеров из практики и выделим яркие маркеры фишинга:

Жадность/выгода — обещание «дохода», «дивидендов в тот же день».

Подмена легитимности — ссылка на «нормативный акт» и использование известного бренда.

Срочность — «зарегистрироваться сейчас».

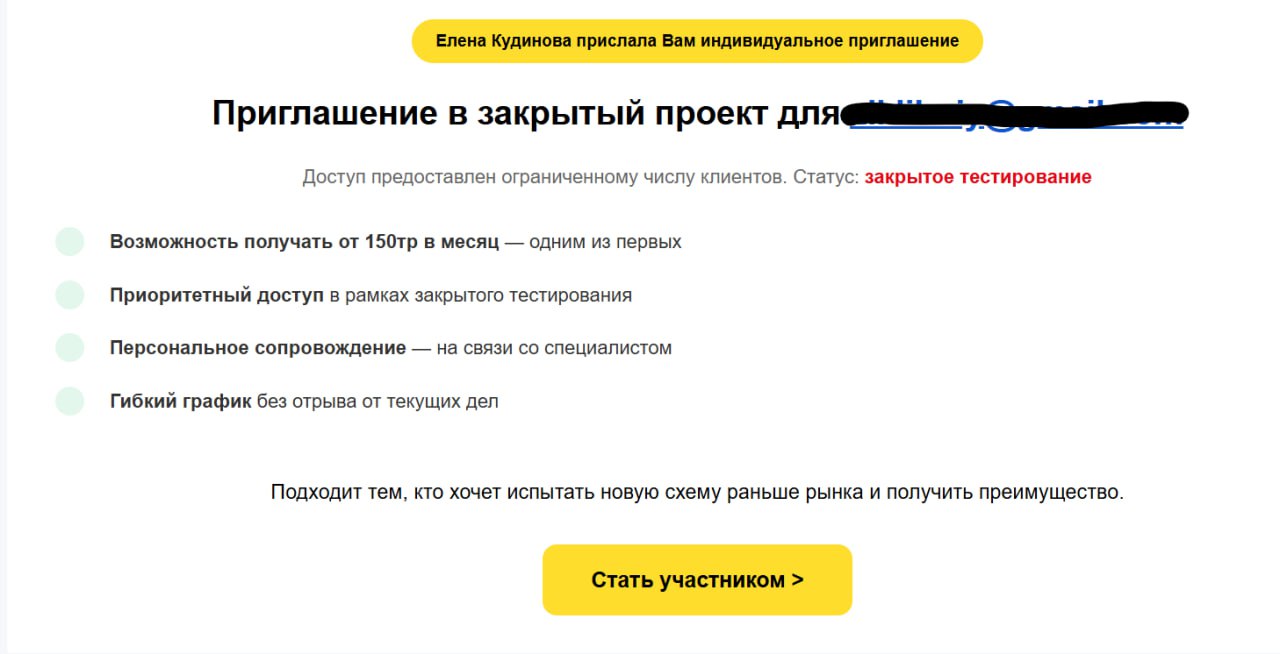

Эксклюзивность — «закрытый проект», «ограниченное число клиентов», «приоритетный доступ».

Выгода/жадность — «от 150 тр в месяц».

Страх упущенной выгоды (FOMO) — «раньше рынка», «одним из первых».

Персонализация — письмо обращено к конкретному адресу.

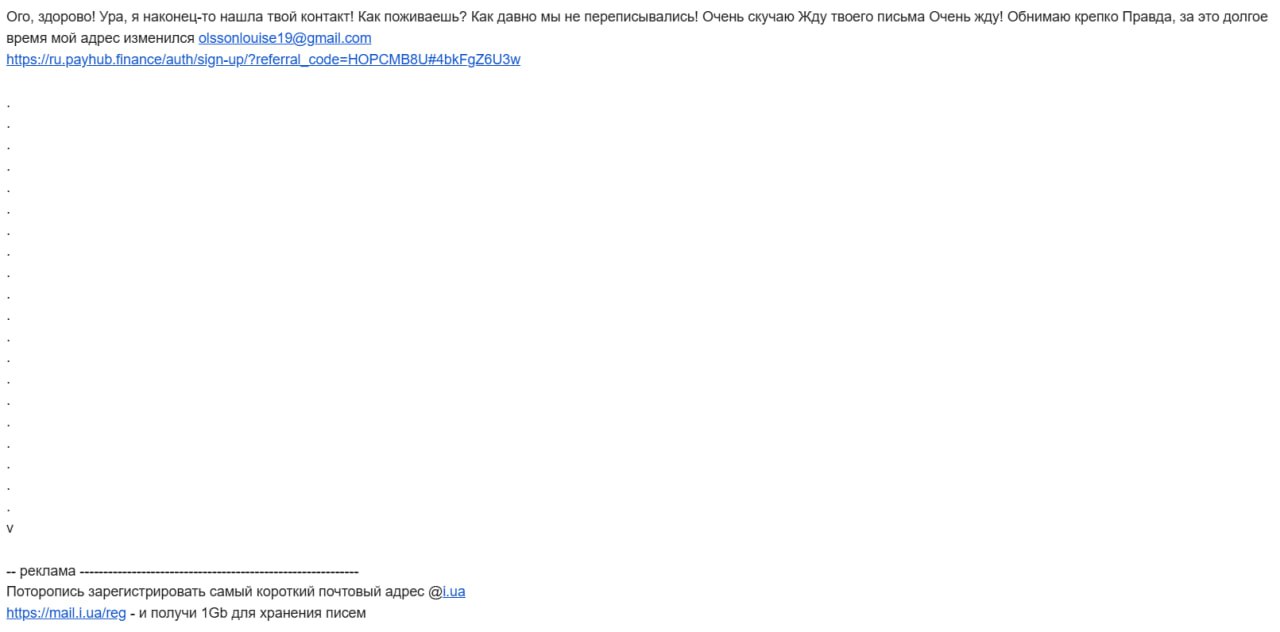

Апелляция к эмоциям/доверие — «скучаю», «нашла контакт» — чтобы сбить бдительность.

Давление ожидания — «Жду твоего письма», заставляет ответить быстро.

Знакомый контекст — вредоносная ссылка замаскирована под привычным форматом.

Сообщения от мошенников могут касаться проблем со здоровьем близких или напоминать уведомления от служб поддержки — отличить их от настоящих часто можно только по домену ссылки. Например, официальный сайт Сбера может иметь адрес sber.ru, а мошенники — s6er.ru, где всего один замененный символ вводит пользователей в заблуждение. При этом содержание сайта может быть полностью скопировано и выглядеть абсолютно так же, как у оригинала. Поэтому важно всегда внимательно проверять домен, чтобы не стать жертвой мошенников.

Современные скамеры используют поведенческие паттерны и пользуются невнимательностью людей. Один из популярных видов фишинга — через QR-коды, которые размещаются на электросамокатах, уличной рекламе или сервисах для аренды велосипедов. В таких случаях жертвы, как правило, сканируют QR-коды с личных мобильных устройств, которые часто не имеют должного уровня защиты, не глядя и не проверяя содержимое. Кроме того, мобильные браузеры обычно отображают только начало URL-адреса, создавая обманчивое чувство безопасности.

Теневая индустрия Phishing-as-a-Service (PhaaS)

К 2025 году в даркнете активно развиваются PhaaS-платформы — сервисы по подписке, предоставляющие фишинговые инструменты. Проникнуть внутрь и получить разрешение на использование подобных сервисов непросто: нужно пройти «собеседование». Среди прочего на нем спрашивают: как давно ты в сфере ИБ, сколько человек «скамил», откуда узнал о конкретной платформе? Если «собеседование» пройдено, начинается месяц «стажировки». Только тогда можно получить доступ к полному функционалу платформы, включая:

● готовые шаблоны сайтов банков, маркетплейсов, форм оплаты и отслеживания заказов, интерфейсов мессенджеров;

● панели CMS;

● метрики, отслеживающие количество переходов и утечек данных.

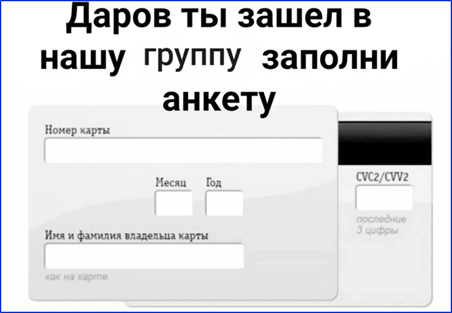

Стикер, который используют скамеры в своих чатах.

Еще один фактор развития современного фишинга — простота регистрации мошеннических доменов. Если раньше зарегистрировать фишинговый домен было сложно, сегодня для этого существуют специальные сервисы, которые за считаные секунды помогают зарегистрировать домен у абузоустойчивых регистраторов. Обычно это домены третьего уровня, например: telegram.id454354543.ru. По данным на июнь 2024 года, было зарегистрировано около 500 тыс. фишинговых доменов, к середине 2025-го — уже около 600 тыс.

Возникает вопрос, как с этим жить и как настроить инструменты выявления и автоматизированного реагирования так, чтобы они работали эффективно.

Современные технологии против фишинга

Чтобы противостоять все более технологически грамотным мошенникам, требуется применение инструментов автоматизации и ИИ.

|

Старая защита и фишинг |

Новая защита |

|

Атаки стали умнее, а письма — уникальнее.

|

Используем CatBoost, BERT и LLM, чтобы ловить даже нестандартный, сгенерированный фишинг.

|

|

Слишком много ложных срабатываний и ручной фильтрации.

|

Контекстный анализ и авторанжирование позволяют сразу отделять угрозы от шума.

|

|

Реакция запаздывает, отчеты устарели уже на этапе генерации.

|

Пайплайны на n8n, автоматические отчеты и Telegram-уведомления срабатывают за секунду.

|

Инструменты:

● BERT — извлекает смысл письма, определяет его интонацию и эмоциональный окрас. Это помогает создать скоринговую модель, оценивающую фишинговую вероятность по атрибутам;

● NLP — анализирует стиль текста, выделяет отклонения от нормы. Например:

«Отправьте срочно отчеты по этому адресу» — может выглядеть безобидно, но стиль не соответствует внутреннему деловому тону компании, что вызывает подозрение;

● CatBoost и другие ML-модели — классифицируют письма на фишинговые и безопасные;

● n8n — система, в которой каждый элемент — это нода в цепочке логики. Она позволяет интегрировать API-источники, назначать шедулеры, автоматически оповещать пользователей;

● ИИ-дозор. Telegram-бот, Ticket-система, интеграция со сторонними источниками по API (OpenPhish, PhishTank).

Мини-кейс отлова фишинга

В компанию поступило такое письмо.

Вот его текстовая расшифровка.

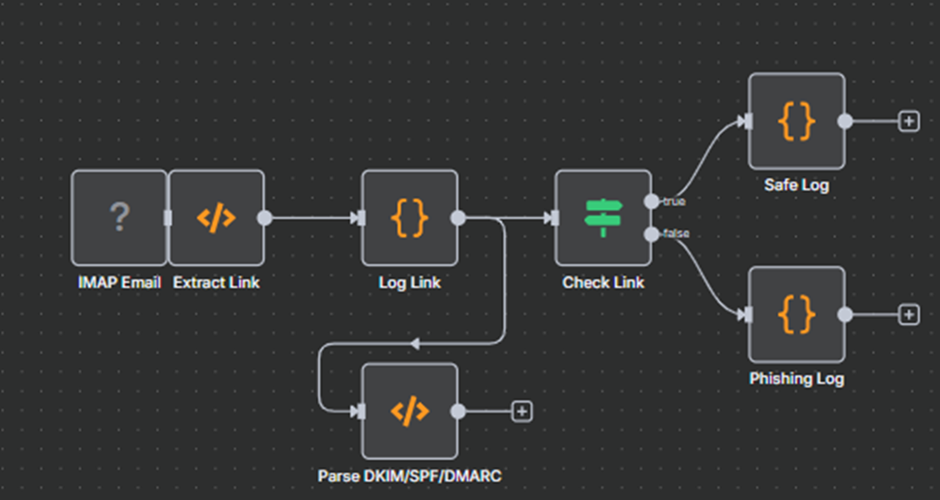

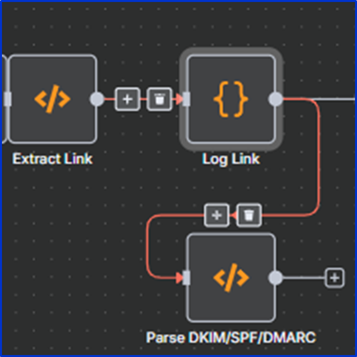

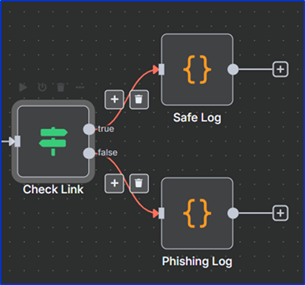

Архитектура пайплайна выглядит так:

Она состоит из следующих этапов:

● IMAP email;

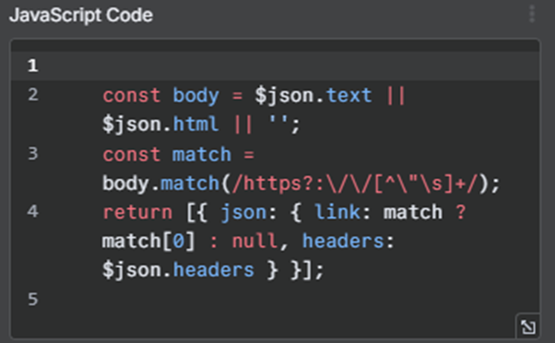

● Functions (извлечение ссылки);

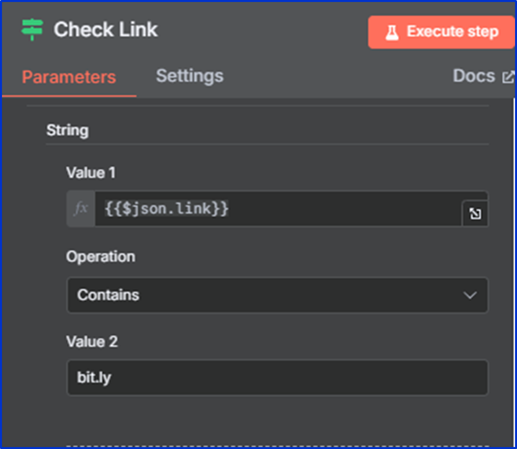

● IF (проверка на сокращенную ссылку);

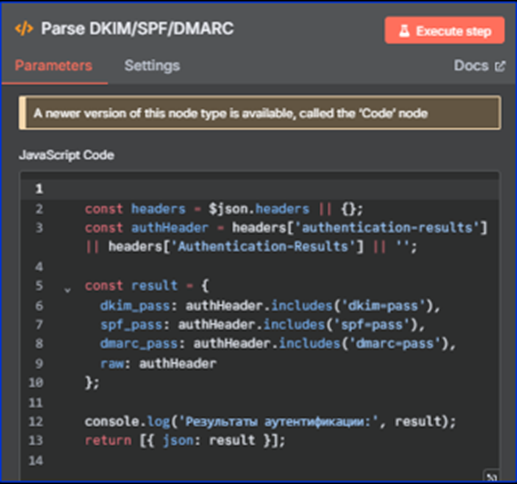

● Parse Headers (DKIM/SPF/DMARC);

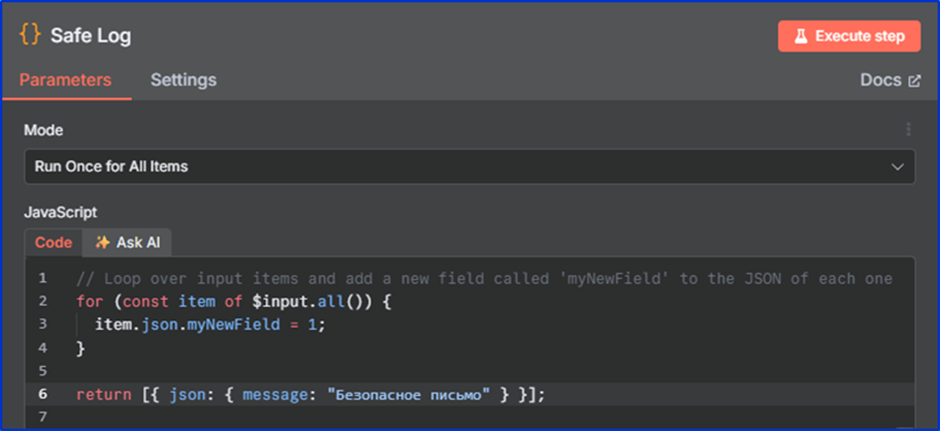

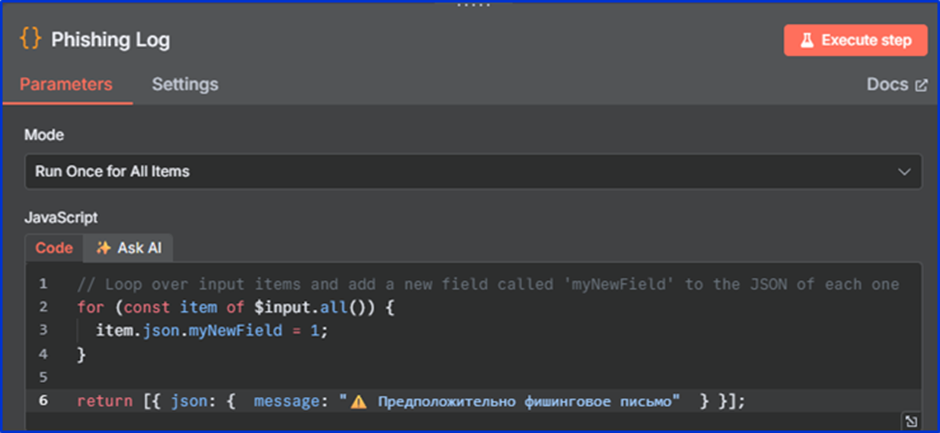

● Code (вывод результата).

Таким образом, мы разоблачили попытку взлома.

Рекомендации

Фишинг перестал быть простой массовой рассылкой — он превратился в персонализированную, технологичную и коммерциализированную индустрию. Ответ на нее — не просто защита, а активное выявление, анализ поведения и автоматическое реагирование.

Для этого нужны:

● современные модели ИИ (ML, n8n, BERT и антифишинг-алгоритмы);

● анализ отклонений в коммуникациях (whoIs, DKIM, SPF, DMARC);

● инструменты автоматизации;

● настройка ИИ-дозора на всех этапах: от входящего сообщения до действия пользователя.

Автор: CSIRT