DDoS-атаки давно вышли за рамки «высокой нагрузки». Они стали продуманными, гибкими и точными. Сценарии меняются, ботнеты эволюционируют, и порой за атакой стоит хорошо обученная система.

В этой статье мы разберём классификацию угроз, архитектурные схемы защиты, ключевые модули системы и применение машинного обучения для защиты.

Как классифицировать DDoS-атаки

DDoS — это множество способов сломать систему: перегрузить канал, выжечь таблицу TCP-соединений, удержать открытыми сотни сессий, атаковать бизнес-логику и заставить инфраструктуру работать на пределе своих возможностей.

Большинство атак фиксируются на трёх уровнях модели OSI: сетевом (L3), транспортном (L4) и прикладном (L7). Это зоны максимальной уязвимости: здесь работают маршрутизаторы, обрабатываются TCP/UDP-пакеты, управляются сессии и логика веб-приложений. Именно здесь злоумышленник может получить максимальный эффект с минимальным трафиком.

Виды атак

DDoS-атаки принято классифицировать по механизму действия. Это позволяет быстро понять, какие ресурсы находятся под прицелом и какими средствами осуществляется нагрузка. В этом контексте различают три группы атак: волюметрические, протокольные и прикладные. Хотя есть и более специфические.

Волюметрические (объёмные)

Здесь всё решает масштаб. Потоки UDP- и ICMP-пакетов, лавина мультимедийных запросов, широковещательные рассылки. Их цель заключается в том, чтобы занять всю пропускную способность или перегрузить сетевые интерфейсы. Особенно опасны атаки с амплификацией: малый по размеру запрос (например, к DNS-резолверу) вызывает объёмный ответ, который перенаправляется на жертву. Сетевой экран может не распознать аномалию, а ресурсы будут уходить на обработку «ответов», которых никто не ждал.

Протокольные

Эксплуатируют уязвимости в логике сетевого взаимодействия. Классический пример — SYN-флуд: сервер получает множество TCP-запросов на установку соединения, но подтверждение (ACK) не приходит, таблица соединений переполняется, легитимный трафик начинает отваливаться, ресурсы тратятся не на обработку сессий, а на поддержание «полуоткрытых» состояний.

Прикладные (L7)

Самые коварные атаки. Они почти не создают нагрузки на канал и выглядят как действия обычного пользователя. Но под капотом — сотни HTTP-сессий с тяжёлыми страницами, искусственные TLS-соединения от фальшивых клиентов, запросы к ресурсоёмким участкам приложения. Такой трафик сложно отфильтровать по сигнатурам: он долго остаётся незамеченным, пока сервер не начнёт терять доступность.

Скрытые распределённые адаптивные

Ботнет из десятков тысяч хостов генерирует низкоинтенсивный легитимный трафик по 5 минут в час с каждого IP, пробивает кеши и остаётся незамеченным сигнатурными фильтрами. Выявляются только при агрегации и поведенческом анализе.

Почему важно понимать разницу между типами атаки

Тип атаки напрямую определяет стратегию защиты. Пакетный фильтр не спасёт от HTTP-флуда, WAF не остановит ICMP-шторм, а система защиты от SYN-флуда будет бессильна перед медленным, фрагментированным запросом. При этом границы между уровнями постепенно размываются: современные WAF-системы всё чаще интегрируются с NGFW и DDoS-модулями, предоставляя комбинированную защиту на нескольких уровнях.

Но всё равно, DDoS-атака — это сценарий. И чем лучше понятна его логику, тем выше шанс, что атака останется всего лишь строчкой в журналах системы мониторинга, а не причиной простоя.

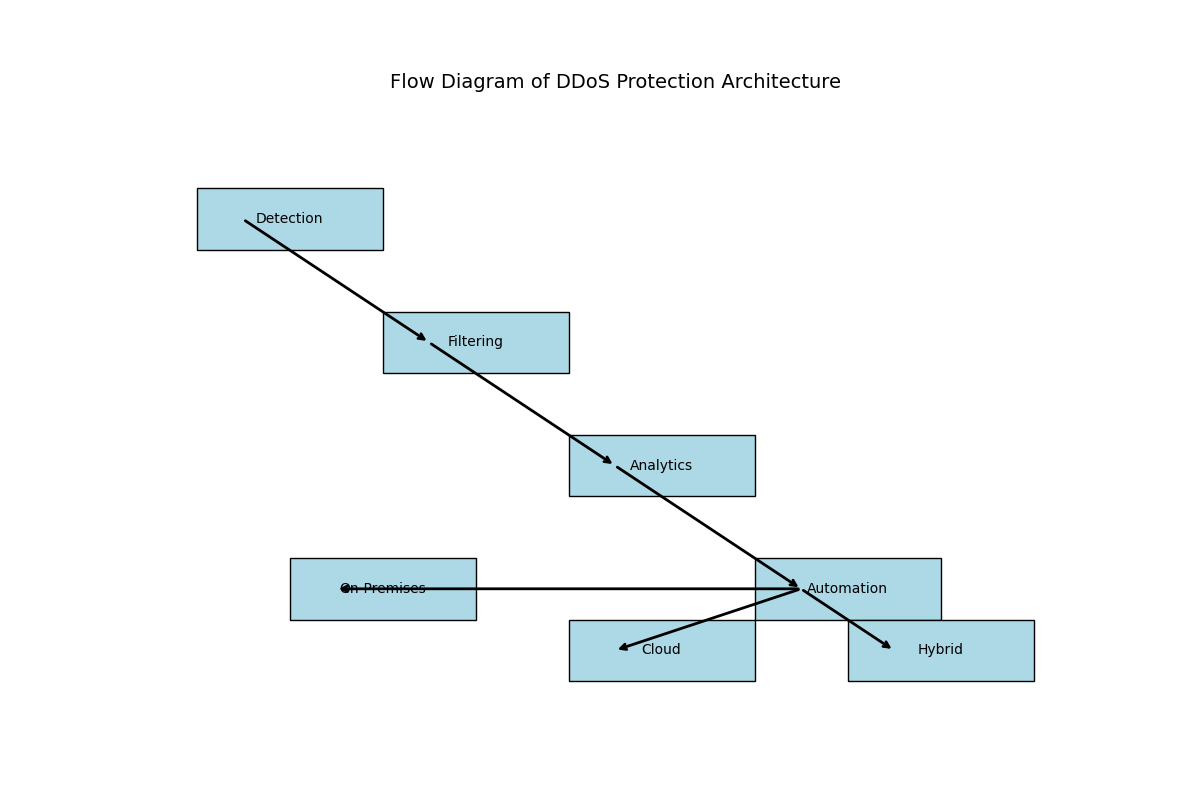

Архитектурные подходы к защите от DDoS-атак

При проектировании защиты от DDoS приходится искать баланс между скоростью реагирования, масштабируемостью и затратами на инфраструктуру. Существуют три основных подхода, каждый из которых решает задачу по-своему.

On-Premises

В этом сценарии оборудование для фильтрации и анализа трафика устанавливают внутри периметра компании. Вся логика обнаружения и блокирования работает локально: реагирование происходит мгновенно, трафик не уходит наружу. Это даёт полный контроль и независимость от внешних провайдеров.

Но за контроль приходится платить. Чтобы выдерживать крупные волюметрические атаки, инфраструктура должна иметь соответствующий запас по пропускной способности как сети, так и «железа» (например, inline-шлюзов на сотни Гбит/с). Апгрейд такого оборудования требует серьёзных капитальных вложений и усложняет эксплуатацию.

Облачная защита

Облачные DDoS-сервисы предлагают для обработки огромный объём трафика. Когда система фиксирует аномалию, срабатывает механизм перемаршрутизации: через BGP-анонс трафик перенаправляется в центры фильтрации на стороне провайдера, где отсекается вредоносный трафик, а «чистая» часть возвращается обратно.

Этот подход хорошо масштабируется и не требует крупных инвестиций в локальную инфраструктуру. Но у него есть и слабые стороны: переключение не мгновенное и возможна задержка, а сама схема полностью зависит от внешнего партнёра. Поэтому важно чётко прописать SLA и регулярно тестировать сценарии аварийного переключения.

Гибридные схемы

Компромиссный вариант — гибридная архитектура. На границе ЦОДа устанавливается лёгкий inline-фильтр, способный гасить небольшие всплески трафика. Если нагрузка превышает заранее заданный порог, то трафик автоматически уходит в облако на «большую очистку». Такой подход снижает нагрузку на локальное оборудование, сокращает количество обращений к провайдеру и одновременно сохраняет контроль над критически важными сервисами. Гибридные схемы становятся стандартом для компаний, которым важны и независимость, и устойчивость к крупным атакам.

Основные компоненты анти-DDoS-системы

Анти-DDoS-система строится как цепочка взаимосвязанных модулей. Каждый из них отвечает за свой этап защиты: от молниеносного выявления атаки до автоматизированного реагирования и пост-анализа.

Всё начинается с быстрого обнаружения аномального трафика, в идеале с задержкой менее 200 мс и чувствительностью порядка 95 %. Для этого используются встроенные инструменты сетевого мониторинга: NetFlow и sFlow анализируют статистику потоков, а копирование трафика позволяет детально изучать пакеты в режиме реального времени. Такая связка обеспечивает раннее оповещение при первых признаках DDoS-активности.

Когда атака подтверждена, включается модуль фильтрации (скраббинг). Его пропускная способность у крупных облачных провайдеров измеряется десятками терабитов в секунду (например, более 20 Тбит/с у Akamai Prolexic). Это позволяет гасить даже масштабные волны «мусорного» трафика. Благодаря сочетанию статических списков управления доступом и динамического ограничения скорости, блокируются очевидные вредоносные пакеты, ненужный трафик перенаправляется в «чёрную дыру», а механизм «вызов–ответ» (чаще всего на уровне TCP/HTTP) проверяет, исходит ли запрос от реального клиента.

Далее вступает в работу аналитический модуль, интегрированный с SIEM и SOC. Здесь события собираются с детектора и фильтра и коррелируются с журналами других систем безопасности, выполняется пост-анализ. Например, выявляются «спящие» боты, которые могли промелькнуть в пик атаки. Такая ретроспективная проверка помогает уточнить правила фильтрации и подготовить сценарии для автоматизации.

Наконец, оркестратор и платформа автоматизации (SOAR) объединяют все модули в единую систему реагирования. В SOAR задаются правила эскалации: внесение в серый список при умеренных всплесках, автоматическое добавление IP-адресов в динамические списки управления доступом при повторных инцидентах и мгновенное внесение записей о событиях в CMDB и систему ITSM. Это позволяет не только блокировать атаки без участия оператора, но и вести полный журнал событий для последующего аудита и улучшения процессов.

Эти четыре компонента (детектирование, фильтрация, аналитика и автоматизация) формируют гибкую и масштабируемую архитектуру анти-DDoS, способную защитить как критичные сервисы корпоративного ЦОДа, так и распределённые облачные приложения.

Машинное обучение в анти-DDoS

В классических анти-DDoS-решениях фильтрация строилась на жёстких правилах: ACL, настройка лимита запросов и blackholing. Сегодня этого недостаточно. Злоумышленники всё чаще маскируют атаку под нормальный трафик, поэтому в работе модулей обнаружения и фильтрации активно используются методы машинного обучения.

В основе ML-компонента лежит анализ исторических данных — подробных логов реальных DDoS-инцидентов и пиковых нагрузок, а также профилей штатного трафика. При обработке сетевого трафика из каждого пакета извлекаются параметры, которые помогают отличать легитимный трафик от атакующего: время жизни пакета (TTL), размер датаграммы, сочетания TCP-флагов, частота повторов и другие.

Для построения детекторов применяются разные алгоритмы. Random Forest эффективно работает с табличными данными и небольшим набором признаков, нейросети (в частности, автоэнкодеры и модели кластеризации) позволяют выявлять нетипичные группы соединений в режиме реального времени. Обученные модели интегрируются в конвейер обнаружения: при подозрении на аномалию трафик помечается для усиленной проверки или сразу отправляется в скраббинг-кластер.

Ключевые метрики качества ML-модулей в анти-DDoS: площадь под ROC-кривой не ниже 0,9 и доля ложных срабатываний менее 0,5 %. Такой уровень точности позволяет минимизировать как риск пропуска атаки, так и влияние на законный трафик. Постоянное переобучение по новым инцидентам гарантирует, что эвристика остаётся актуальной даже при появлении свежих схем обхода.

Типичные ошибки и рекомендации

С одной стороны, часто защиту выстраивают по принципу «чем жёстче — тем лучше», и тогда тысячи легитимных запросов оказываются за стеной блокировок. Такой подход убивает пользовательский опыт.

С другой стороны, к уязвимости приводит полное отсутствие дедупликации и упущенный момент в ограничении скорости запросов в пиковые часы. Тогда волна однообразных соединений просто затапливает систему и никто не замечает, как сканеры и боты по капле выкачивают ресурсы.

Ещё одна ошибка — игнорировать медленные атаки, которые распространяются по ботнету с частотой одного-двух пакетов в секунду. Они незримо исследуют систему, пока защита ждёт масштабной атаки. Маленькие сигналы тоже опасны.

Ключ к надёжности: постоянное тестирование и красные команды, моделирующие изощрённые сценарии атаки, хаос-инжиниринг для отработки реакций и сильные стресс-тесты на стендах.

Защита должна быть динамичной, а не статичным набором правил. Самообучающаяся система умеет отличать шаблонные всплески от новых изощрённых аномалий и подстраивать фильтры в режиме реального времени.

Автор: Sber