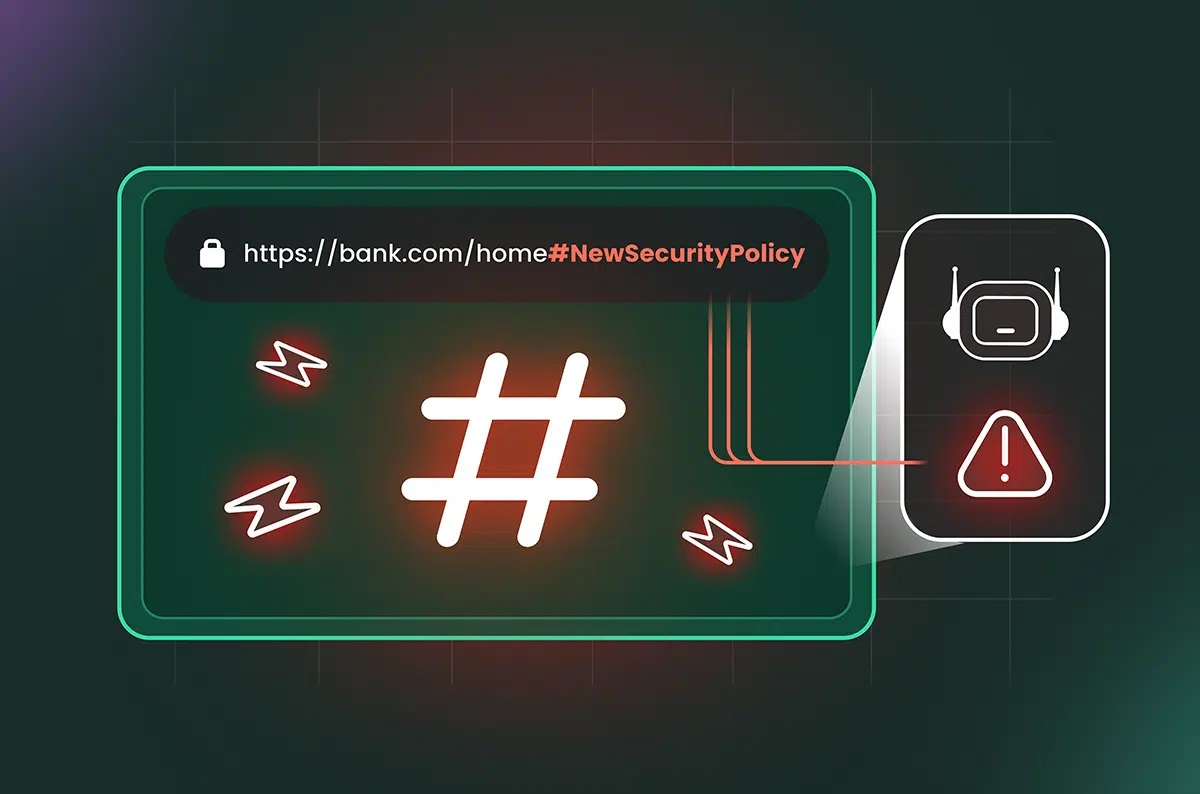

Исследователи Cato Networks обнаружили новую атаку на ИИ-браузеры, в рамка которой символ «#» используется в URL для внедрения скрытых команд, которые выполняются ИИ-ассистентами браузеров в обход традиционных средств защиты

Атака, получившая название HashJack, использует особенность обработки URL, при которой фрагмент адреса после символа «#» остаётся внутри браузера и не отправляется на сервер. Злоумышленник может дописать решётку в конец корректной ссылки, а после неё добавить скрытые промты для ИИ, которые невозможно распознать традиционными средствами защиты. Когда пользователь обратится к встроенному помощнику, такому как Copilot, Gemini или Comet от Perplexity AI, языковая модель получит URL с фрагментом после «#» и воспримет эти инструкции как легитимные команды.

Эксперты Cato Networks описывают HashJack как первую зафиксированную форму «опосредованной инъекции промптов», которая позволяет превращать любой сайт в инструмент атаки на ИИ-браузеры.

В ходе исследования специалисты выяснили, что активные ИИ-агенты, которые поддерживают выполнение действий, способны по таким командам отправлять данные пользователя на контролируемые злоумышленниками серверы. Менее автономные помощники, как правило, ограничиваются отображением ошибочной или вредоносной информации. В обоих случаях атака происходит без участия пользователя, который может даже не подозревать, что его запрос был модифицирован.

Cato Networks уведомила разработчиков уязвимых решений летом 2025 года. В июле об атаке узнала Perplexity AI, а в августе сообщение получили Google и Microsoft. Согласно отчёту, Google сочла проблему частью ожидаемого поведения браузера и присвоила ей низкий уровень серьёзности, тогда как Microsoft и Perplexity внедрили исправления, которые устраняют риск исполнения скрытых промтов.

Эксперты Cato предупреждают: HashJack меняет подход к обеспечению безопасности в интернете. Поскольку атака обходится без серверных запросов, стандартные журналы и фильтрация адресов теряют эффективность. Компания предлагает комплексную стратегию защиты: мониторинг клиентской части, контроль обращений ИИ-помощников и анализ подозрительных фрагментов URL. По мнению исследователей, организациям важно оценивать не только содержимое сайтов, но и взаимодействие браузера и искусственного интеллекта с каждым элементом страницы, включая скрытый контекст за символом решётки.

Автор: AnnieBronson