Хабр, привет!

Мы с коллегами в отделе аналитических исследований регулярно подводим киберитоги года, рассказываем, кто кого атаковал и как это было: делимся цифрами, фактами, реальными историями атак. В этой статье речь пойдет о том, как выглядел мировой ландшафт киберугроз в 2025 году: какие отрасли подвергались кибератакам, кто приложил к этому руку, какими техниками пользовались киберпреступники — о тех сложившихся ИБ-трендах, которые найдут отклик в ближайшем будущем.

Ежегодно количество успешных кибератак стремительно растет, а их сложность и агрессивность продолжают увеличиваться. Суммарное количество киберинцидентов за рассматриваемый период в 2025 году на 6% превосходит количество инцидентов за 2024 год, на 11% и 37% — за 2023 и 2022 год соответственно. По оценкам экспертов, глобальный ущерб от действий киберпреступников в 2026 году достигнет 11,9 триллионов долларов США, что составляет около 11% от мирового ВВП на 2024 год.

Сегодня геополитическая напряженность активно связана с киберпространством. Санкции, дипломатические скандалы и кризисы в отношениях между странами почти мгновенно порождают волну кибератак.

По данным лаборатории NSFOCUS, в ходе обострения отношений между Израилем и Ираном на одну из стран, участвующих в конфликте, приходилось около 447 кибератак.

Кибератаки стали инструментом политического давления — при помощи них можно добиться дестабилизации обстановки страны‑оппонента, нанести ущерб критической информационной инфраструктуре, а также скомпрометировать секретные данные, которые могут дать стратегическое преимущество.

Другой фактор растущей киберпреступности — денежная составляющая.

По данным Mandiant, мотивацией 55% APT‑группировок, активных за 2024 год, были финансы. По нашим данным, в России 33% всех успешных кибератак были мотивированы желанием злоумышленников заработать.

Для любой организации сегодня кибербезопасность является ключевым фактором устойчивого развития: атаки шифровальщиков, утечки информации — все это подрывает работу и репутацию, ведет к простою и потере дохода. Организации готовы платить за восстановление данных и молчание преступников, но в случае отказа рискуют столкнуться с тем, что эти данные будут проданы.

Выручка от преступности позволяет злоумышленникам инвестировать в разработку и покупку ПО и инструментов, нанимать лучших специалистов и выстраивать сложные бизнес‑модели, что еще больше усиливает их потенциал. Помимо этого, распространение на теневых форумах готовых решений для кибератак значительно снизило порог входа в киберпреступность. Такие продукты позволяют злоумышленникам даже с минимумом знаний и технической подготовки осуществлять целевые атаки.

Как и в легальном секторе, создание ВПО стало высококонкурентным бизнесом. В борьбе за «клиента» теневые разработчики совершенствуют свои инструменты: регулярно обновляют ВПО, добавляют различные дополнительные модули, работают над удобством интерфейса, а также предоставляют услуги по поддержке. Прогрессирующая технологическая сложность создаваемого ВПО также является фактором формирования усложняющегося ландшафта киберугроз.

Безусловно, эскалация кибератак не была бы возможна без непрерывной интеграции технологий в повседневную жизнь. Растущая зависимость от различных цифровых систем делает эти самые системы идеальным объектом для атак, а количество используемых устройств расширяет поле для киберпреступлений.

Современные организации все сильнее зависят друг от друга в цифровой среде: используют общие сервисы, передают данные через цепочки подрядчиков и интегрируют свои ИТ‑системы с инфраструктурой партнеров. Нарушение безопасности в одном звене способно запустить цепочку проблем у всех участников экосистемы, создавая эффект домино. Эта проблема стала одной из главенствующих в 2025 году.

Нельзя забывать и об изменениях, которые привнес и продолжает привносить искусственный интеллект, — безусловно, он полезен не только для общества, но и для злоумышленников. И речь не только о его использовании в кибератаках: организации, внедряя инструменты ИИ в свою работу, сталкиваются с новыми уязвимостями, а использование сотрудниками несанкционированных ИИ‑инструментов расширяет поверхность атаки.

Стоит отметить и дефицит специалистов в области кибербезопасности, который наблюдается не только в России, но и в мире: по прогнозам всемирного экономического форума, к 2030 году дефицит специалистов по кибербезопасности во всем мире достигнет 85 миллионов человек.

Жертвы кибератак

Жертвами кибератак по всему миру становятся все организации без исключения: от малого бизнеса до крупных корпораций. Чаще всего жертвами становились госучреждения (15%), промышленные предприятия (15%) и ИТ‑компании (7%).

В этом году в рейтинг наиболее подверженных нападению отраслей в мире вошла сфера услуг (гостиницы и отели, кафе и рестораны, туристические фирмы и так далее, 7%), вытеснив медицинские организации, из года в год являвшиеся одной из приоритетных целей злоумышленников. Так, в 2024 году сфера здравоохранения входила в топ-5 атакуемых (6%), а в 2023 году она была на втором месте по количеству киберинцидентов.

Последние несколько лет государственные учреждения остаются одной из наиболее приоритетных целей для киберпреступников по всему миру. Уровень цифрового развития государственных структур растет: среднемировой показатель EGDI (E‑Government Development Index, индекс развития электронного правительства), отражающий уровень использования информационно‑коммуникационных технологий государствами для предоставления услуг населению, за период с 2018 по 2024 год поднялся с 0,55 до 0,638 (по шкале от 0 до 1). Государственные структуры работают со всё бóльшими объемами данных, что увеличивает интерес к ним со стороны злоумышленников.

В 2025 году киберпреступники взломали закрытую платформу, используемую южнокорейским правительством для обмена документами, а также государственную инфраструктуру открытых ключей. В результате атаки пострадало несколько министерств, а также технологические компании, включая Daum, Kakao, KT, LG U+ и Naver.

Другим фактором роста числа атак на госучреждения является то, что они обеспечивают ключевые услуги, от которых зависит повседневная жизнь общества. Нарушение их работы ощутимо для социума, создает хаос, что привлекает злоумышленников.

В результа��е кибератаки на округ Матагорда штата Техас местные власти ввели режим чрезвычайной ситуации — инцидент нарушил работу нескольких департаментов и временно парализовал часть операций.

Кибератаки на госсектор становятся частью геополитического противостояния, которое может привести к дестабилизации социальных и экономических структур, подрыву репутации государственных органов, краже конфиденциальной информации. В роли участников этой битвы нередко выступают не только хорошо подготовленные и высокоорганизованные киберпреступники — APT‑группировки (например, APT36, MuddyWater и SideWinder), но и хактивисты, преследующие собственные идеологические цели.

Еще одним фактором, объясняющим большое количество кибератак в этой отрасли, является недостаточная защищенность ИТ‑инфраструктуры. Так, по данным отчета Veracode, примерно 80% государственных учреждений имеют уязвимости в программном обеспечении, которые не устраняются в течение как минимум года, и 55% из них имеют давние недостатки в программном обеспечении, которые подвергают их еще большему риску.

В минувшем году настоящий всплеск активности со стороны злоумышленников пережила промышленность: доля успешных атак увеличилась на 6 п. п. по сравнению с 2024 годом, что сравняло их с традиционно лидирующим по количеству успешных атак государственным сектором. Промышленная сфера играет ключевую роль для любой страны: она обеспечивает экономический рост, рабочие места, технологическое развитие, экспортный потенциал и стратегическую независимость. Поэтому кибератаки могут стать серьезным ударом как для отдельной компании, так и для всего государства.

Атака на производителя автомобилей Jaguar Land Rover обошлась британской экономике примерно в 2,55 млрд долларов и затронула более 5000 организаций. Подобные инциденты вызывают резонанс, из‑за чего жертвы, опасаясь последствий, готовы платить выкуп, что, разумеется, выгодно злоумышленникам.

Помимо этого, производственные предприятия содержат множество ценной информации, такой как разработки и ноу‑хау, которая может быть интересна финансово мотивированным преступникам или кибершпионским группировкам.

С 2024 года мы отмечаем рост интереса злоумышленников к ИТ‑компаниям, и в 2025 году эта тенденция сохранилась — эта сфера остается в лидерах по количеству атак (7%). Сегодня индустрия информационных технологий является одной из ключевых в экономике: в 2024 году произошел рост объема мирового ИТ‑рынка до 4,7 трлн долларов, а по данным на 2025 год, в России эта отрасль растет в пять раз быстрее других секторов экономики. Данные, которые хранят ИТ‑компании, можно назвать «цифровым золотом»: речь не только о персональных или финансовых данных, но и о таком ценном активе, как исходный код и алгоритмы. Украденные технологии можно продать конкурентам или в дарквебе, использовать для шантажа или создания собственных продуктов на их основе. Так, на одном из теневых форумов было замечено сообщение о продаже несанкционированного доступа к сети одной из ИТ‑компаний за 5 биткоинов. По заявлению злоумышленника, продаваемый объект содержит сведения о внутренней сетевой архитектуре, учетные записи пользователей, контакты сотрудников, исходные коды программного обеспечения.

Еще один фактор, побуждающий преступников атаковать ИТ‑компании, — создание эффекта домино: последствия могут выйти далеко за пределы самой компании, затронув клиентов.

Атака на американскую компанию Collins Aerospace — поставщика системы регистрации пассажиров, багажа и выполнения операционных процессов MUSE — обернулась масштабными последствиями сразу для нескольких европейских аэропортов и авиакомпаний, и часть операций пришлось выполнять вручную.

Взломав компанию‑вендора, злоумышленники могут внедрить вредоносный код в программное обеспечение или похитить учетные данные для доступа к системам сотен и даже тысяч пользователей ПО.

Четвертым лидером по количеству кибератак в 2025 году стала сфера услуг (7%): в мире доля атак на этот сектор выросла на 4 п. п. за последний год. Такие компании ежедневно обрабатывают большое количество персональных и платежных данных клиентов: имена, телефоны, адреса, реквизиты банковских карт, история заказов — все, это можно использовать для кражи личности, фишинга или мошеннических операций. Кроме того, немалая часть компаний этой отрасли — представители малого и среднего бизнеса, у которых уровень киберзащиты может быть ниже, чем у крупных корпораций. Это связано не только с нехватками бюджета, но и с недостаточной осведомленностью сотрудников. Так, по данным опроса, в России 50% малых и средних компаний не проводит систематического обучения сотрудников вопросам информационной безопасности и обращения с конфиденциальными данными. Атаки на малый и средний бизнес могут казаться злоумышленникам более рентабельными: пусть цена за выкуп меньше, зато слабее сопротивление — и вероятность успеха гораздо выше.

С резким ростом числа кибератак на промышленность доля инцидентов в секторах медицины и образования заметно снизилась. Однако это не означает, что эти сферы перестали привлекать преступников: снижение доли атак может отражать лишь перераспределение активности злоумышленников, а сами секторы по‑прежнему остаются значимыми целями. Кроме того, они по‑прежнему остаются очень уязвимыми. Так, по некоторым сведениям, 14% подключенных медицинских устройств работают на неподдерживаемых или устаревших операционных системах, причем 32% этих устройств составляют такие устройства, как рентгеновские и МРТ‑системы. Согласно данным Sophos, 67% организаций из сектора образования признали наличие уязвимостей в системе безопасности.

Методы кибератак

Основными методами кибератак на организации по‑прежнему остаются использование вредоносного ПО (71%) и социальная инженерия (51%). Доля успешных атак на организации с применением ВПО выросла на 5 п. п. по сравнению с прошлым годом, а число использований социальной инженерии осталось на том же уровне.

Главным каналом социальной инженерии остается электронная почта (86%). Злоумышленники чаще всего используют фишинговые рассылки для заражения жертв вредоносным ПО и дальнейшего развития атаки.

В III квартале 2025 года специалистами PT ESC была обнаружена фишинговая рассылка хакерской группировки Black Owl в адрес организаций транспортно‑логистической сферы. Письма отправлялись от имени страховой компании, тема — обязательства по оказанию медицинских услуг в рамках ДМС. К каждому сообщению прикладывался запароленный архив, внутри которого находились образцы ВПО BrockenDoor.

Киберпреступники активно используют социальные сети и мессенджеры для кибератак на организации. По сравнению с предыдущим годом, этот канал социальной инженерии стал применяться чаще, о чем мы уже говорили в другом своем исследовании. Кроме того, в нашем отчете, посвященном актуальным киберугрозам для России, мы отмечали, что как минимум две кибершпионские группы использовали Telegram в качестве вектора распространения.

Если говорить конкретно о вредоносном программном обеспечении, то в 2025 году в половине случаев заражений вредоносным ПО на организации использовались шифровальщики. Доля их использований выросла на 8 п. п. по сравнению с 2024 годом. Мы связываем это изменение с возросшей активностью хактивистских групп на фоне нестабильной геополитической обстановки. Не менее активно шифровальщики используются и в финансово мотивированных преступлениях.

В апреле 2025 года биофармацевтическая компания MJ Biopharm подверглась атаке программы‑вымогателя, в результате которой были зашифрованы 15 серверов с конфиденциальной информацией. Неизвестный злоумышленник оставил сообщение с требованием выплатить 80 тысяч долларов в обмен на ключ для восстановления доступа к данным. В результате инцидента был потерян доступ к критически важной информации и парализована работа внутренних систем.

В трети (32%) атак на организации с использованием ВПО мы наблюдали применение троянов удаленного доступа (RAT). По сравнению с 2024 годом доля использований ВПО для удаленного управления снизилась (7 п. п.), что может быть связано с резким ростом популярности шифровальщиков. Однако по сравнению с 2023 и 2022 годами доля кибератак, в которых были задействованы RAT, выросла (прирост 11 п. п. и 4 п. п. соответственно). Приверженность преступников этому типу ВПО можно объяснить его универсальностью: при помощи таких троянов атакующий может собирать данные, контролировать действия пользователя, вести разведку, длительное время оставаясь незамеченным. В будущих атаках мы продолжим видеть ВПО для удаленного управления в паре лидеров в связи с его широкими возможностями. Кроме того, все чаще в него интегрируются функциональности, присущие другим видам ВПО, что также склоняет злоумышленников к выбору в пользу этого типа вредоносов.

После динамичного роста с 12% в 2022 году до 23% в 2023-м количество применений шпионских программ кибератаках с использованием ВПО в 2024-м снизилось до 19%, и в 2025 году осталось на том же уровне. Это изменение также указывает на возросший интерес злоумышленников к ВПО для удаленного управления. Главенствующие позиции в арсенале преступников в 2025 году занимали Agent Tesla и FormBook, распространяемые по модели malware as a service (MaaS).

Стилер FormBook применяла появившаяся весной группировка ComicForm. Однако в инструментарии киберпреступников можно заметить и собственные наработки. Так, специалисты PT ESC отмечали кампанию, в ходе которой злоумышленники использовали собственный стилер Unicorn, функциональность которого была расширена по сравнению с предыду��ими кампаниями. Злоумышленники увеличили список собираемых расширений файлов, добавив в него те, что используются в военной топографии.

В 2025 году эксплуатация уязвимостей использовалась более чем в трети успешных кибератак (35%). Количество уязвимостей растет ежедневно, и среди них регулярно появляются особо опасные: ежемесячно мы публикуем список трендовых уязвимостей, которые либо уже активно эксплуатируются злоумышленниками, либо могут быть использованы ими в ближайшее время. Однако опасными являются отнюдь не только новейшие уязвимости, но и давно известные ошибки. Так, результаты проведенных внешних пентестов показали, что около 25% выявленных в организациях уязвимостей имеют возраст старше трех лет; 8% выявленных в результате внутренних тестов на проникновение уязвимостей оказались старше десяти лет, а на долю устаревшего ПО пришлось около 9% всех проблем безопасности*.

Специалисты PT ESC фиксировали атаки, в которых эксплуатировались старые уязвимости. Так, была отмечена фишинговая рассылка группы Werewolves c вложением в формате DOС. При его открытии активируется эксплуатация PT-2017-1874 (CVE-2017-0199), что приводит к загрузке RTF‑документа с удаленного сервера. При обработке этого RTF‑файла эксплуатируется уязвимость Equation Editor (PT-2017-3331, CVE-2017-11882), позволяющая выполнить произвольный машинный код в системе жертвы.

Злоумышленники также эксплуатировали уязвимости нулевого дня. Например, специалисты PT ESC TI зафиксировали, как группировка Goffee в одной из атак использовала незарегистрированную ошибку в WinRAR.

В другой кампании группировка Team46 воспользовалась уязвимостью в Google Chrome, чтобы доставить свой бэкдор Trinper.

В 8% успешных кибератак на организации киберпреступники полагались на применение легитимного ПО. И хотя доля использования этого метода не так высока, этот показатель вырос вдвое по сравнению с 2024 годом и в четыре раза по сравнению с 2023-м. Среди легитимного ПО излюбленными для злоумышленников являются инструменты удаленного мониторинга и управления, такие как AnyDesk, UltraVNC, Mesh Agent и другие. По данным PT ESC TI, их имеют в своем арсенале группы PseudoGamaredon и Rare Werewolf; одной из целей операции Phantom Enigma было распространение такого рода инструментов. Причина роста популярности легитимного ПО в атаках — скрытность и эффективность: оно не вызывает подозрения у жертв, поскольку часто используется ИТ‑специалистами. Кроме того, такое ПО считается доверенным, и атаки с его применением труднее детектировать системам защиты: они принимают их за нормальные действия ИТ‑администратора и не реагируют на них.

*Когда тестирование на проникновение проводится из внешних сетей (например, из интернета), его называют внешним. Его основная цель — понять, может ли злоумышленник извне получить доступ во внутреннюю сеть компании. В случае имитации действий нарушителя, который уже находится внутри организации, будь то сотрудник с обычными правами или случайный посетитель, — речь идет о внутреннем тестировании. В этом случае задачей становится достижение максимального уровня привилегий в инфраструктуре. По желанию клиент может добавить и свои цели, например проверить, возможна ли реализация конкретного недопустимого события.

Последствия кибератак

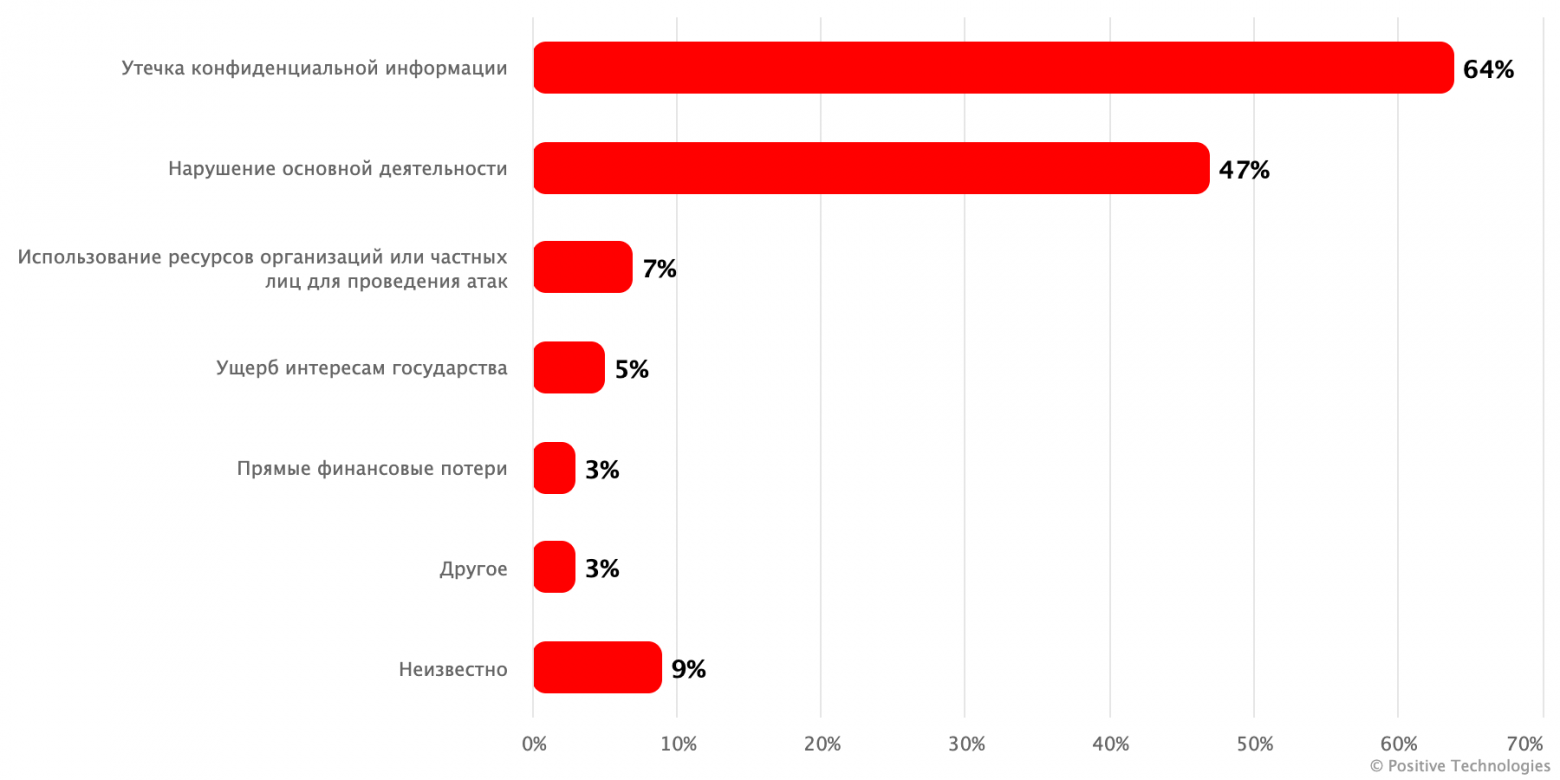

В 2025 году почти две трети (64%) успешных атак на организации заканчивались утечками конфиденциальной информации.

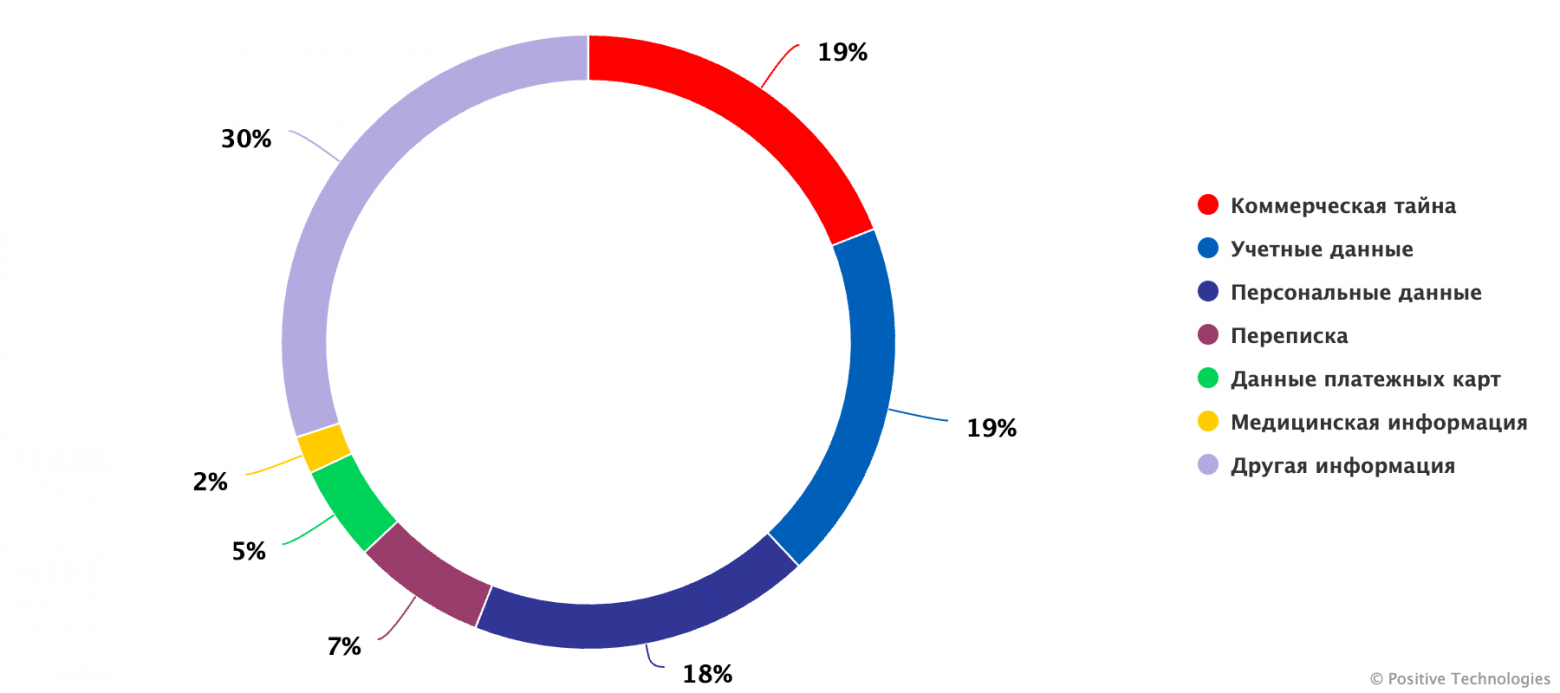

Наиболее часто из организаций похищали коммерческую тайну (19%), учетные данные (19%) и персональные данные (18%).

С 2024 года мы отмечаем увеличение числа кибератак, направленных на кражу учетных данных (с 13% в 2022 году до 22% в 2024-м). Эта тенденция продолжилась и в 2025-м: по сравнению с 2023 и 2022 годами количество утечек логинов и паролей из организаций выросло на 8 п. п. и 6 п. п. соответственно. Интерес вызван несколькими причинами.

Во‑первых, украденные учетные данные могут быть использованы киберпреступниками для дальнейшего развития атаки. Например, взломав чью‑то корпоративную почту, киберпреступник может проводить атаки как внутри скомпрометированной организации, так и на ее партнеров. Легитимный аккаунт позволяет злоумышленнику не вызывать подозрений у получателей, а также обходить спам‑фильтры. По данным расследований инцидентов Cisco Talos, во II квартале 2025 года в 75% фишинговых атак использовались взломанные учетные записи электронной почты.

Во‑вторых, учетные данные активно продают на теневых платформах брокеры первоначального доступа.

В одном из обнаруженных случаев злоумышленник предлагал к покупке учетные данные от административного аккаунта VPN одной из государственных организаций Ближнего Востока и документы, связанные с ним, за 7000 долларов. На продажу также был выставлен альтернативный VPN‑аккаунт, но уже без административного доступа, за 900 долларов.

Увеличение количества утечек учетных данных в организациях совпало с угасанием интереса киберпреступников к персональной информации (с 36% в 2022 году до 18% в 2025-м). Мы связываем этот факт с тем, что такой товар, как персональные данные, уже достаточно распространен на тематических маркетплейсах, в связи с чем его стоимость остается невысокой. По нашим данным, за второе полугодие 2024 года средняя цена на простые (не содержащие паспортные, биометрические и другие критически важные данные) базы данных составила всего 200 долларов.

Тем не менее, объем слитых данных остается большим: только в России за первые восемь месяцев минувшего года в Сети оказалось 13 млрд строк персональных данных граждан — это почти в четыре раза больше, чем за весь 2024-й. Имеют место и крупные инциденты, приводившие к утечкам информации.

В инциденте с медицинским центром Yale New Haven Health была раскрыта персональная и медицинская информация более 5,5 млн человек. Компания должна выплатить компенсацию в размере 18 миллионов для урегулирования претензий, связанных с утечкой данных.

Почти половина (47%) успешных атак на организации привела к нарушению их основной деятельности, и доля таких атак значительно выросла (на 16 п. п.) по сравнению с 2024 годом. Мы связываем этот факт с увеличением активности групп, использующих шифровальщики.

В результате атаки с применением вируса‑вымогателя на немецкого производителя бумажных салфеток Fasana были парализованы системы компании, остановлено производство, были задержаны выплата зарплат и обработка заказов на сумму свыше 250 000 евро. Атака привела к потере около 2 млн евро за две недели простоя. Организация объявила о банкротстве.

Утечки конфиденциальной информации и нарушение основной деятельности компаний очень часто взаимосвязаны. Получив доступ к внутренним системам, преступники крадут ценные данные: коммерческие документы, базу клиентов, финансовые отчеты, внутреннюю переписку. После этого они запускают шифровальщик, который блокирует работу критически важных сервисов. Благодаря этому преступники получают большую выгоду: украденными данными можно шантажировать или продать их, а за расшифрование потребовать выкуп. Подход позволяет получить гарантированную прибыль. Этот метод называется двойным вымогательством (double extortion); более подробно рассмотрим его далее.

Текущий ландшафт киберугроз не дает оснований полагать, что интенсивность кибератак ослабнет; напротив, все указывает на то, что их рост и усложнение носят устойчивый, системный характер. Поэтому важной задачей для каждой организации является построение надежной системы защиты, которая невозможна без актуальных знаний о текущих тенденциях в кибератаках.

Таковы сложившиеся тренды кибербезопасности. В одной из ближайших статей поделимся своими соображениями по поводу будущего кибератак. Stay safe!

Валерия Беседина

Аналитик исследовательской группы PT Cyber Analytics

Анастасия Осипова

Младший аналитик исследовательской группы PT Cyber Analytics

Автор: ptsecurity